Защитите сервисы и ресурсы с помощью AWS Identity and Access Management (часть 3)

- Защитите сервисы и ресурсы с помощью AWS Identity and Access Management (часть 4)

- Защитите сервисы и ресурсы с помощью AWS Identity and Access Management (часть 5)

Введение

В этой статье, состоящей из нескольких частей, мы обсуждаем, как использовать AWS Identity and Access Management (IAM) для создания пользователей и групп и управления ими, а также для назначения им разрешений, чтобы детально контролировать, как они могут получить доступ к вашим ресурсам AWS. В части 1 мы говорили об основах IAM: как это работает, о пользователях и группах, аутентификации и учетных данных. Затем мы представили концепцию IAM-политик. Во второй части мы более подробно рассмотрели тему IAM-политик, разрешений и ролей, а также то, как интегрировать IAM в федеративную среду.

Использование Консоли управления AWS для работы с управляемыми политиками

Из нашего обсуждения в части 2 вы помните, что существует два типа политик: управляемые и встроенные, и что управляемые политики могут управляться либо AWS, либо клиентами. Вы можете использовать Консоль управления AWS для присоединения или отсоединения управляемых политик к пользователям, группам или ролям (сущностям на основе пользователей) или от них через Консоль управления.

Присоединение и отсоединение управляемых политик

Вы несколько ограничены в количестве управляемых политик, которые можно прикрепить к одному из этих объектов. К каждому объекту можно прикрепить не более двух управляемых политик. Вот как вы прикрепляете управляемую политику к сущности:

- Первым шагом является вход в Консоль управления AWS с учетными данными вашей учетной записи AWS.

- Далее откройте консоль IAM, что можно сделать через веб-интерфейс по адресу https://console.aws.amazon.com/iam/. Если вы еще не вошли в Консоль управления AWS, на этом этапе вам будет предложено войти или создать учетную запись AWS.

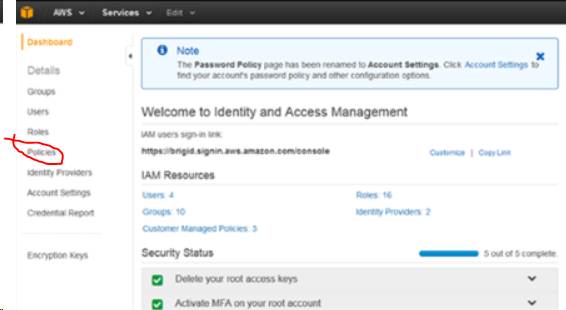

- Теперь в панели навигации консоли IAM с левой стороны выберите Policies, как показано на рисунке 1.

фигура 1

- Консоль отобразит список ваших политик. Вы можете использовать фильтр и поиск, чтобы упростить поиск нужной политики.

- Когда вы найдете правильную политику, установите флажок рядом с ее именем.

- Теперь щелкните Действия политики.

- Щелкните Прикрепить.

- Далее вам нужно будет указать пользователя, группу или роль, к которым вы хотите прикрепить эту политику. Опять же, вы можете использовать фильтр и поиск, чтобы помочь вам найти правильный. Выберите соответствующие сущности.

- Щелкните Прикрепить политику.

Это основная процедура; это так просто. Чтобы отсоединить политику, вы выполняете практически те же действия, заменяя «Отключить» на «Присоединить».

Создание политик, управляемых клиентом

Помните, что у вас больше возможностей для настройки политик и определения наборов разрешений, которые вы хотите прикрепить к объектам, если вы используете политики, управляемые клиентом. Первым шагом является их создание. Вот как это сделать:

- Как и выше, войдите в консоль управления AWS, а затем в консоль IAM и нажмите «Политики» на левой панели навигации.

- На этот раз выберите опцию «Создать политику».

- Теперь вам нужно выбрать, как вы хотите создать политику. Есть три разных способа сделать это, различающихся по сложности от самого простого до самого сложного. Вы можете выбрать Копировать управляемую политику AWS из списка существующих политик. Вы можете создать политику, используя генератор политик, чтобы выбрать нужные параметры из списка, или вы можете создать свою собственную политику, вставив или введя документ политики в инструмент редактора.

- После того, как вы выберете способ создания политики, вы можете настроить ее в редакторе.

- Когда у вас есть политика, как вы хотите, вам нужно проверить ее. Просто нажмите «Подтвердить политику». Если есть какие-либо ошибки в синтаксисе и т. д., они будут отображаться в красном поле в верхней части экрана, чтобы вы могли легко обнаружить и исправить их. Политика будет переформатирована автоматически, если у вас установлен флажок Использовать автоформатирование.

- После проверки политики все, что вам нужно сделать, это нажать кнопку «Создать политику», и ваша политика будет сохранена.

Работа с управляемыми политиками

Вы можете редактировать свои политики, управляемые клиентом (вы не можете редактировать политики, управляемые AWS). Если вы хотите изменить разрешения, которые вы назначили в политике, выполните те же шаги, что и выше, чтобы найти политику, которую вы хотите изменить, а затем нажмите «Изменить» в правой панели содержимого (строка «Документ политики »). Вам нужно будет подтвердить его еще раз перед сохранением. Обратите внимание, что у вас есть выбор: применить измененную политику к объектам, которые уже присоединены к ней, или сохранить изменения, не применяя их к тем объектам, которые в настоящее время присоединены. Если вы хотите применить его к ним, установите флажок «Сохранить как версию по умолчанию». Если вы этого не сделаете, снимите этот флажок.

Версия по умолчанию означает, что эта версия будет применяться к каждому пользователю, группе или роли, которые присоединены к политике. Вы можете установить политику в качестве версии по умолчанию, не редактируя политику, прокрутив до раздела «Версии политики» и установив флажок «Установить по умолчанию». IAM сохраняет предыдущие версии, чтобы вы могли вернуться к ним, как мы обсуждали выше, но вы можете удалить версию, если хотите.

Для этого просто выполните шаги, описанные выше, чтобы найти политику, для которой вы хотите удалить версию, прокрутите до раздела «Версии политики», установите флажок рядом с версией, которую вы хотите удалить, и нажмите «Удалить». Помните, что политики, управляемые AWS, не имеют версий, но вы можете удалить всю политику. Для этого найдите нужную политику в Консоли управления AWS, как описано выше, выберите «Действия политики» и нажмите «Удалить».

Использование интерфейса командной строки (CLI)

В свое время администраторы Windows считали графический интерфейс королем. Те, кто большую часть времени проводит в UNIX, вообще предпочитали работать в «темном месте» — в командной строке. Сегодня администрирование сервера Windows все больше и больше становится прерогативой профессионалов PowerShell, поэтому даже ИТ-специалисты Windows обнаружили, что во многих случаях быстрее и эффективнее выполнять административные задачи через командную строку.

Конечно, есть и недостатки. Легко сделать опечатку, когда вы вводите длинную строку команд, что делает все это недействительным и приводит к сообщению об ошибке. Тем не менее, если вы предпочитаете работать с политиками, управляемыми AWS IAM, из командной строки, Amazon поможет вам. Вот некоторые из наиболее часто используемых команд для выполнения задач управления политиками:

- list-policies, чтобы получить список ваших управляемых политик.

- get-policy для получения подробной информации об управляемой политике

- list-policy-versions для просмотра списка различных версий управляемой политики.

- get-policy-version для получения документа политики и подробной информации о конкретной версии управляемой политики.

- list-entities-for-policy, чтобы узнать, какие из пользователей, групп и ролей привязаны к конкретной управляемой политике

- list-attached-user-policies, чтобы узнать, какие управляемые политики привязаны к конкретному пользователю

- list-attached-group-policies, чтобы узнать, какие управляемые политики прикреплены к определенной группе

- list-attached-role-policies, чтобы узнать, какие управляемые политики привязаны к конкретной роли

- attach-user-policy, чтобы прикрепить политику к пользователю

- attach-group-policy, чтобы прикрепить политику к группе

- attach-role-policy, чтобы прикрепить политику к роли

- detach-user-policy, чтобы отсоединить политику от пользователя

- detach-group-policy, чтобы отсоединить политику от группы

- detach-role-policy, чтобы отсоединить политику от роли

- create-policy для создания собственной политики, управляемой клиентом.

- create-policy-version для редактирования политики, управляемой клиентом.

- set-default-policy-version, чтобы установить версию политики, управляемой клиентом, по умолчанию.

- delete-policy-version для удаления версии политики, управляемой клиентом.

- delete-policy для удаления политики, управляемой клиентом.

Симулятор политик IAM

Если вы когда-либо работали с разрешениями и политиками в других аспектах ИТ, вы знаете, что иногда бывает трудно предсказать, каков будет эффект различных политик, привязанных к конкретному пользователю, группе или роли. Возможно, вы знакомы с Windows Resultant Set of Policy Tool (RSoP) — оснасткой консоли управления, которую вы можете запустить, чтобы понять, каким будет кумулятивный эффект нескольких объектов групповой политики (GPO) на пользователя или компьютер.

В AWS IAM есть что-то похожее — симулятор политик IAM. Это позволяет вам тестировать эффекты ваших политик IAM, которые привязаны к вашим пользователям, группам и ролям, фактически не применяя их. Таким образом, вы можете убедиться, что политики имеют ожидаемый эффект, разрешая или запрещая доступ к определенному объекту. Вы можете узнать больше о том, как работает симулятор политики IAM и как его использовать, на веб-сайте AWS.

Резюме

В этой части 3 нашей серии, посвященной управлению идентификацией и доступом (IAM) AWS, мы рассмотрели, как создавать политики IAM и управлять ими как с помощью графического интерфейса консоли IAM, так и с помощью интерфейса командной строки. В следующий раз, в части 4, мы завершим обсуждение несколькими советами по регистрации событий IAM с помощью AWS CloudTrail и по устранению проблем с IAM.

- Защитите сервисы и ресурсы с помощью AWS Identity and Access Management (часть 4)

- Защитите сервисы и ресурсы с помощью AWS Identity and Access Management (часть 5)