Упростите свою работу: управление инициативами с помощью служб политик Azure

В предыдущей статье мы рассмотрели процесс создания политики Azure, чтобы контролировать, какие ресурсы Azure можно развернуть в подписке. Хотя процесс можно повторить и добавить несколько политик, существует другой метод, который помогает организациям, когда необходимо создать несколько политик.

Это называется инициативы, и по сути, она объединяет несколько политик в единое целое и упрощает управление. Группирование каждой политики Azure, связанной с одной инициативой, упрощает процессы администрирования и устранения неполадок.

Создание первой инициативы с помощью политики Azure

В этой статье мы собираемся начать создание инициативы для поддержки некоторых бизнес-требований, а именно:

- Текущее облачное решение будет использовать центр обработки данных на востоке США.

- Учетные записи хранения должны быть LRS (Standard или Premium).

- Подготавливаемые виртуальные машины должны использовать только два типа.

- OMS необходимо настроить на любой новой виртуальной машине, которая подготавливается без дополнительных требований со стороны операционной группы.

- В рамках политики безопасности компания не хочет, чтобы общедоступные IP-адреса назначались ресурсам.

Давайте начнем. Войдите на портал Azure, найдите подписку или щелкните ее слева (если доступно). В новой колонке щелкните нужную подписку (если у вас их несколько), а на главной странице щелкните Политики, расположенные в разделе .

Нажмите «Определения» и нажмите «Новая инициатива». На новой странице первым шагом (пункт 1 ниже) является выбор расположения, в котором будет храниться политика/инициатива Azure, то есть подписки. Затем определите имя для новой инициативы (пункт 2), настройте категорию (пункт 3) и, наконец, мы можем выбрать, какие мы можем добавить к этой текущей инициативе.

Чтобы добавить доступное определение, у нас есть два возможных метода: самый быстрый — нажать кнопку « +» или щелкнуть , что приведет к появлению нового блейда с правой стороны. В новой колонке мы можем прочитать сводку политики, но мы также можем проверить определения JSON, которые сами по себе являются определением. Мы можем использовать этот код и вносить изменения для создания собственных определений. Чтобы добавить текущее определение, просто нажмите кнопку + Добавить.

В зависимости от бизнес-требований мы добавим следующие определения политик и настроим эти значения:

| Определение политики Azure | Настроенные значения |

| Недопустимый тип ресурса | Microsoft.Network/publicIP-адреса |

| Разрешенные SKU учетных записей хранения | Премиум_LRS Стандарт_LRS |

| Разрешенная виртуальная машина | Стандарт_D1 Стандарт_D4 |

| Разрешенные местоположения | Восток США Восток США 2 |

| [Предварительная версия]: развертывание расширения виртуальной машины OMS по умолчанию для виртуальных машин Windows. | Apworkspace6 (текущая рабочая область) |

Результат добавления каждого определения можно увидеть в . Используя инициативы, у нас есть некоторые дополнительные параметры, такие как параметры, где в зависимости от информации, которую мы пытаемся использовать, может быть действительно полезно. В текущей ситуации это не имеет большого смысла, поскольку нам нужно выбрать нужные значения из предварительно заполненного списка (например, регионы, тип ВМ, хранилище и т. д.). После внесения всех изменений нажмите Сохранить.

Назначение новой инициативы

После сохранения определений нам нужно назначить их подписке. Нажмите «Определения» (пункт 1 ниже) в списке существующих определений. Выберите тот, который мы только что создали (пункт 2. Мы можем увидеть количество политик, используемых в этом определении, взглянув на столбец ). Нажмите «Назначить» (пункт 03).

В новом блейде вся информация будет заполнена. Единственным определением являются , в которых администратор может выбрать группу ресурсов или конкретный ресурс в группе ресурсов для исключения из текущей . Нажмите «Назначить» — выполнение инициативы/политики может занять до 30 минут.

Тестирование нового определения

При создании новой виртуальной машины с использованием запрещенного SKU и местоположения отображается следующая ошибка, сообщающая нам, какие политики в рамках блокируют предоставление процесса.

Чтобы оценить, какая политика блокирует развертывание, прочтите сообщение об ошибке полностью. Мы можем видеть , которые относятся к типу ВМ; , которые относятся к региону, для которого была настроена виртуальная машина; и последнее, но не менее важное . Если мы обратим внимание, это связано с общедоступным IP-адресом, потому что он имеет имя виртуальной машины (в данном случае vm32) и -ip, которое является именем по умолчанию для нового общедоступного IP-адреса на любой новой данной виртуальной машине.

Проверка инициатив на соответствие

После включения инициатив и выполнения начальных тестов мы можем вернуться к политике Azure и щелкнуть элемент «Обзор». На этой странице у нас будет количество несоответствующих инициатив, политик и ресурсов; также будет показан список текущих политик и инициатив, а также график с распределением по соответствию за последние семь дней. Мы также можем определить Scope, чтобы получить больше информации о политиках и инициативах.

У нас есть похожее представление в области соответствия — единственное отличие состоит в том, что мы можем определить запрос, используя область действия, тип, состояние соответствия и даже поиск определенной строки. Как видите, инициатива, которую мы создали, имеет статус несоответствия. Нажмите на нее, чтобы получить больше информации.

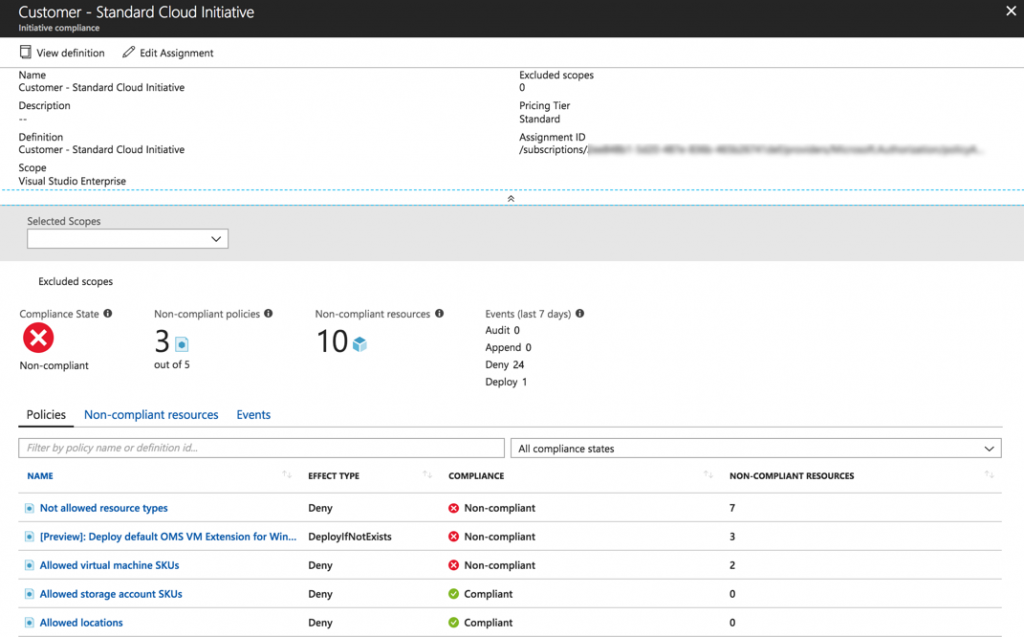

На этой странице мы можем получить большую часть информации об инициативе с одного взгляда, и это самое важное место при управлении .

Вверху у нас есть View Definition, где мы можем перечислить все политики, используемые в настоящее время , и их , что важно при устранении неполадок, и с этой страницы мы можем фактически редактировать текущую инициативу, а также добавлять и удалять политики. В Edit Assignment мы можем настроить назначение инициативы (на данный момент больше определить исключение, чем что-либо еще).

У нас будет некоторая информация об , и мы можем настроить области для обновления чисел, отображаемых ниже.

У нас будут визуальные индикаторы состояния соответствия и количества несоответствующих политик, ресурсов и событий за последние семь дней (здесь полезная информация, поскольку она будет генерировать числа для и ).

У нас есть три важные вкладки: Политики, на которых будут показаны все политики, тип их эффекта, статус соответствия и количество несоответствующих ресурсов; несоответствующие ресурсы будут перечислены все ресурсы, которые не соответствуют текущей инициативе; и Events, в котором будет список всех событий пользователя, инициировавшего действие, и подсчитывается количество каждого действия (отказ, аудит, добавление, развертывание и последнее событие).

Работайте умнее

Работайте умнее

Как видите, использование служб политик Azure для создания инициатив облегчит вашу работу. Группируя каждую связанную политику Azure в единую инициативу, администрирование упрощается, а устранение возникающих проблем должно занимать меньше вашего драгоценного времени.