Управление VPN-клиентами в шлюзе виртуальной сети Azure

По мере того, как мы перемещаем все больше и больше рабочих нагрузок из локальной среды в Microsoft Azure, где эластичность и экономия масштаба играют большую роль в управлении центром обработки данных/инфраструктурой, мы можем начать использовать больше облачных решений для решения некоторых распространенных проблем, с которыми мы сталкиваемся сегодня.. Поддержка VPN (при необходимости) для вашего рабочего стола — хороший пример и тема для этой статьи. Одной из функций шлюза виртуальной сети, которую иногда упускают из виду, является возможность прямого подключения VPN-клиентов к вашей среде.

Использование «точка-точка» может принести пользу и сократить расходы, когда ваша традиционная инфраструктура VPN может вообще не понадобиться, а процесс перехода на Azure сэкономит деньги на лицензиях и ежегодных сборах, которые любят взимать программное обеспечение/устройства VPN. предприятия.

Создание виртуального сетевого шлюза

Первым шагом является создание виртуального сетевого шлюза. Необходимым условием для этого ресурса Azure является виртуальная сеть, и необходимо создать подсеть для поддержки нового шлюза виртуальной сети. Имя подсети, которое будет подготовлено как часть процесса, называется GatewaySubnet.

Примечание. Шлюз виртуальной сети всегда развертывается в той же группе ресурсов виртуальной сети при использовании портала Azure. Таким образом, отсутствует параметр группы ресурсов во время создания мастера.

Есть несколько способов создать его с помощью портала Azure. Простой вход на портал Azure, поиск шлюза виртуальной сети и на новом лезвии нажмите «Добавить».

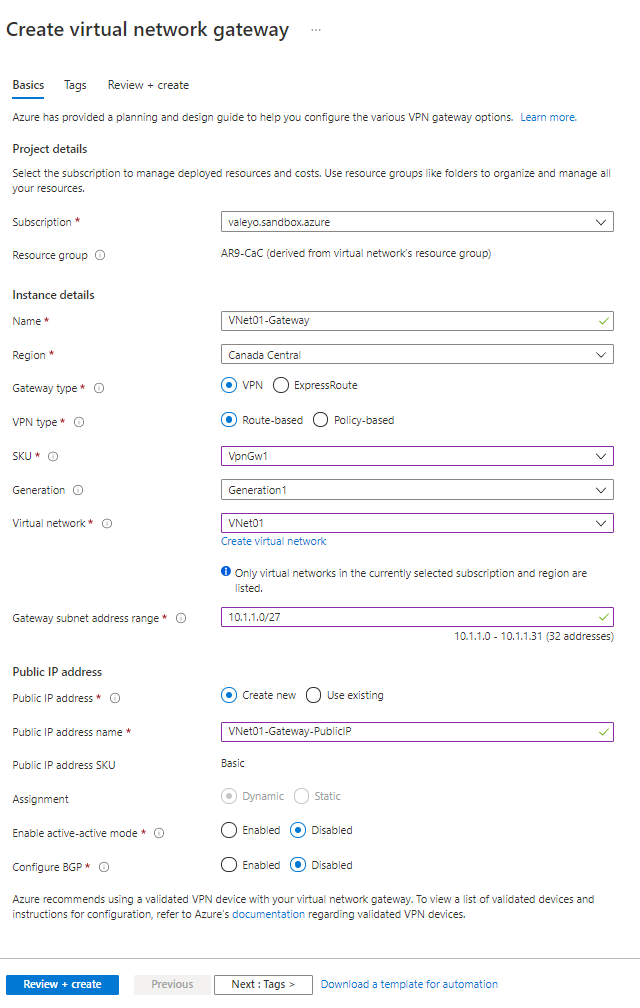

На странице «Основы» у нас есть все параметры, необходимые для определения нашего шлюза виртуальной сети. Помимо традиционных параметров, таких как подписка, имя, регион, у нас есть некоторые специальные параметры, определяющие, будет ли этот шлюз VPN или ExpressRoute, и какой тип маршрутизации (на основе маршрута или на основе политики).

В настоящее время у нас есть два поколения виртуальных сетевых шлюзов, и каждое поколение имеет несколько SKU. Разница между ними заключается в количестве туннелей/соединений, совокупной пропускной способности, возможностях BGP и возможности резервирования зоны.

Нам нужно будет определить один или два общедоступных IP-адреса. Если мы решим использовать Active-Active, то потребуется дополнительный публичный IP-адрес. Имейте в виду, что возможность использования Active-Active зависит от SKU, выбранного для VPN-шлюза.

Просмотрев все настройки, нажмите Review+Create и дождитесь завершения создания нового шлюза виртуальной сети.

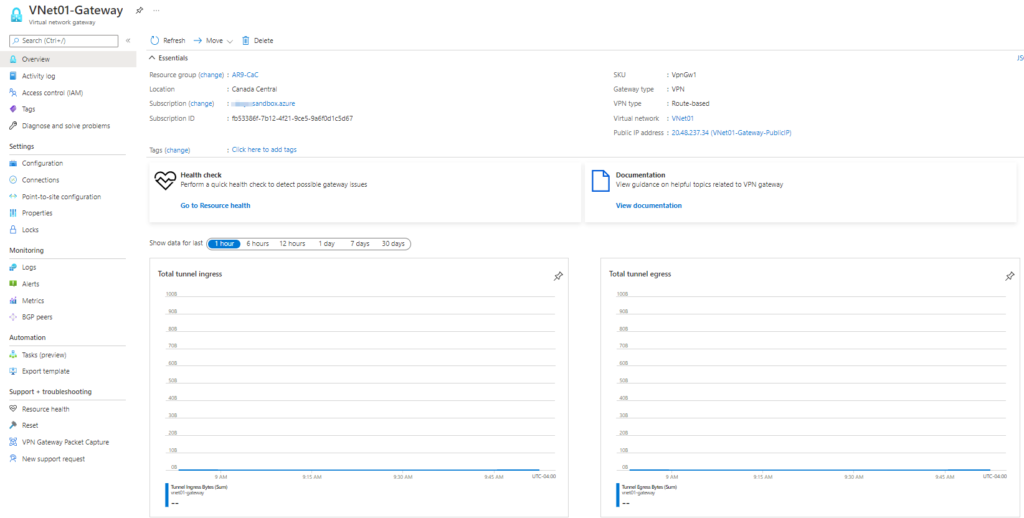

Результатом станет новый шлюз виртуальной сети, и на странице «Обзор» мы можем увидеть общедоступные IP-адреса, назначенные новому шлюзу VPN. Мы видим доступные метрики, которые мы можем использовать для устранения неполадок.

Сбор ключевой информации для поддержки конфигурации VPN-клиента

Прежде чем приступить к настройке для поддержки VPN-клиентов для подключения в нашей среде Azure, мы должны отправиться в путешествие, чтобы собрать некоторую информацию в нашем арендаторе Azure.

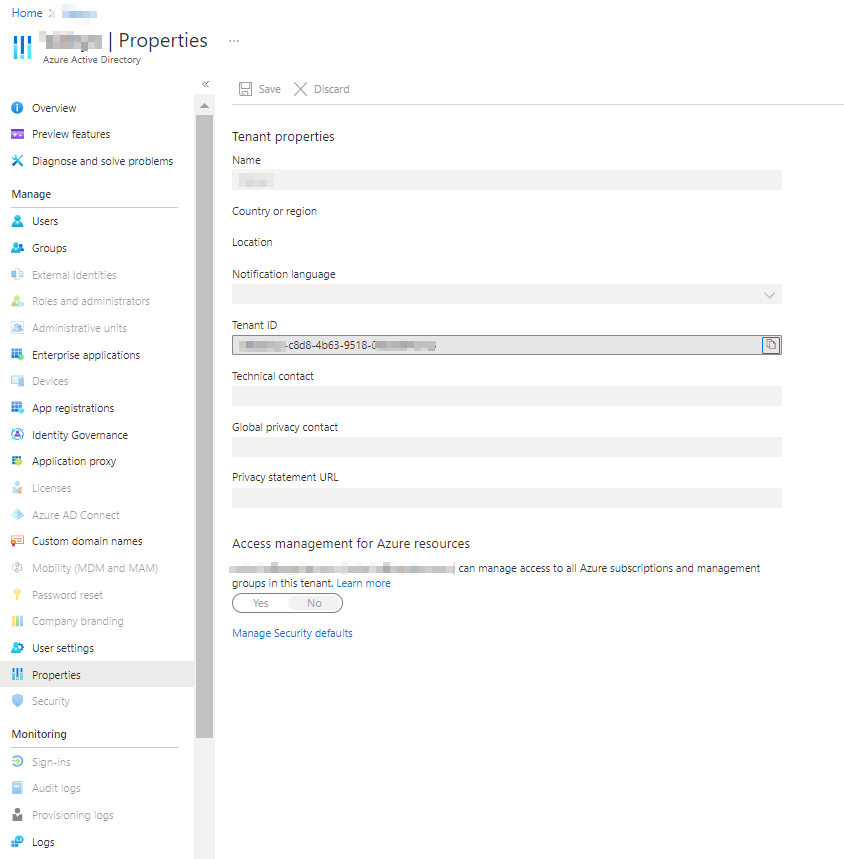

Наша первая остановка — Azure Active Directory на портале Azure (вы можете выполнить поиск в Azure Active Directory и выбрать из списка). На панели Azure Active Directory нажмите «Свойства» и давайте скопируем информацию «Идентификатор клиента» и сохраним ее для дальнейшего использования.

Второй шаг — выполнить некоторые манипуляции со строками. Нам нужно заменить <TenantID> в двух строках ниже информацией об идентификаторе арендатора, которую мы только что получили на предыдущем шаге.

- https://login.microsoftonline.com/<Tenant-ID>

- https://sts.windows.net/<Tenant-ID>/

Последний шаг — определить значение для поля аудитории (вы его еще не видели, но оно будет). Это значение зависит от вашего местоположения следующим образом:

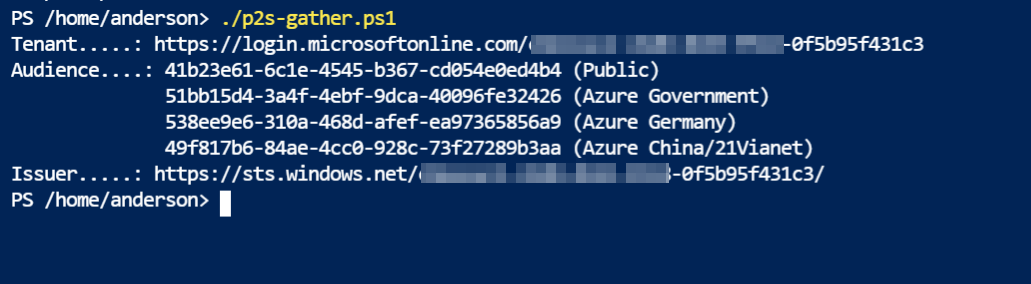

Если вам нужен более простой подход, откройте Cloud Shell (с помощью PowerShell) и сохраните приведенный ниже контент в виде файла. В моем случае я переименовал его в P2S-InfoGather.ps1.

$tenantId = (Get-AzTenant).Id write-host ("Tenant.....: https://login.microsoftonline.com/" + $tenantId) write-Host "Аудитория....: 41b23e61-6c1e -4545-b367-cd054e0ed4b4 (общедоступный)"write-Host" 51bb15d4-3a4f-4ebf-9dca-40096fe32426 (Azure Government)"write-Host" 538ee9e6-310a-468d-afef-ea97365856a9 (Azure Germany)"write-Host" 49f817b6-84ae-4cc0-928c-73f27289b3aa (Azure China/21Vianet)" write-host ("Эмитент.....: https://sts.windows.net/" + $tenantId + "/")При выполнении, как показано на изображении ниже, он предоставит всю информацию, необходимую для нашего следующего шага.

Настройка точки-сеть (также известная как поддержка VPN-клиентов)

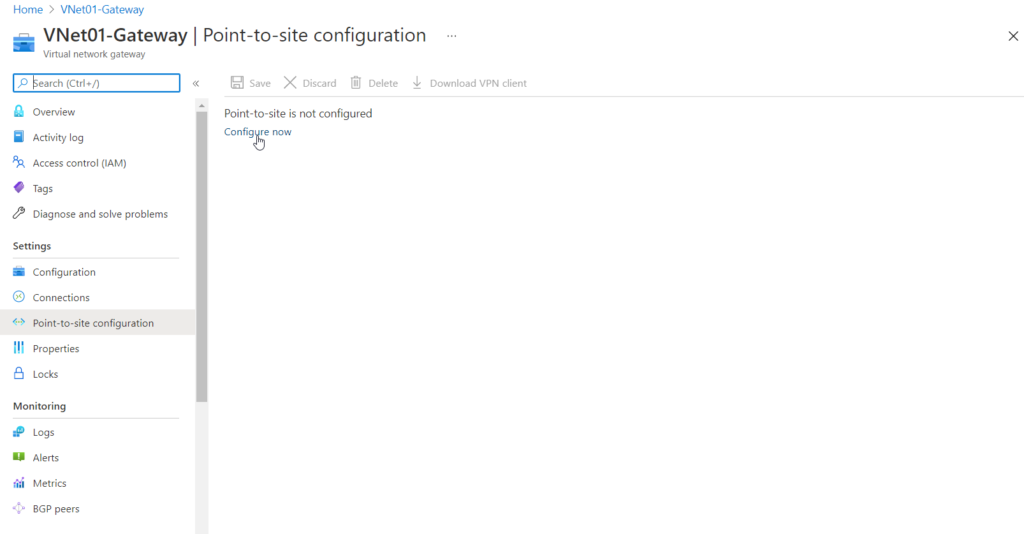

Процесс настройки виртуального сетевого шлюза для поддержки соединения «точка-сеть» (VPN-клиенты) заключается в выборе элемента конфигурации «точка-сеть», а затем нажатии «Настроить», чтобы начать настройку.

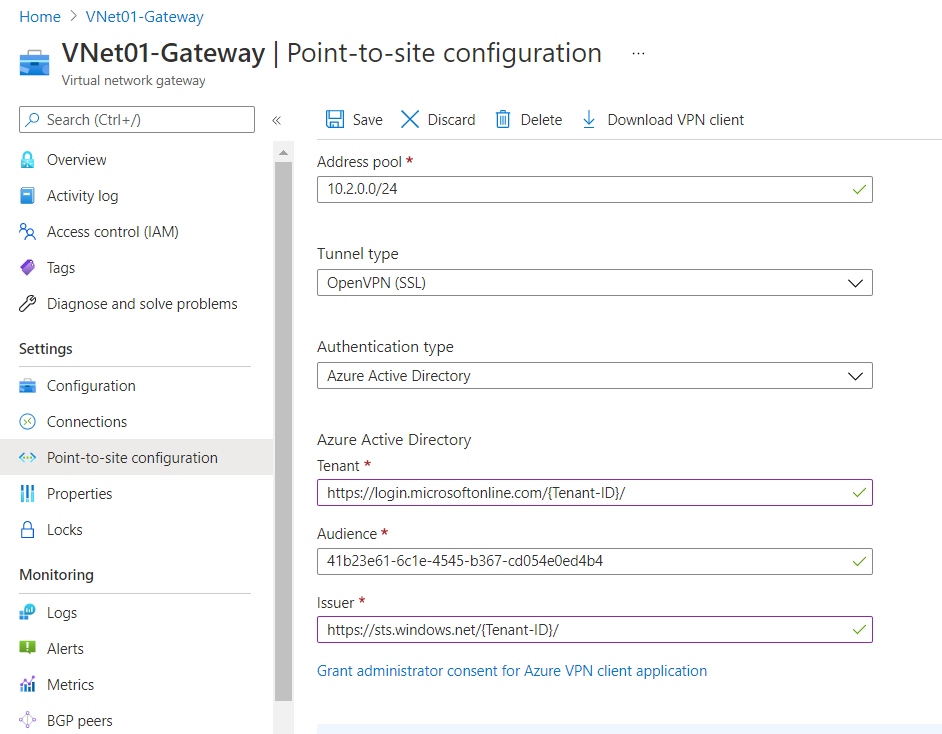

На новой странице происходит волшебство. Сначала нам нужно определить пул адресов для VPN-клиентов, которые будут назначены. Важно! Убедитесь, что этот диапазон не пересекается с вашим внутренним диапазоном IP-адресов. Идея состоит в том, чтобы иметь диапазон, полностью чуждый вашей существующей сети.

VPN-шлюз Azure поддерживает несколько типов туннелей: OpenVPN, SSTP, IKEv2, IKEv2, OpenVPN, а также IKEv2 и SSTP. В области проверки подлинности поддерживается сертификат Azure, Azure Active Directory и проверка подлинности RADIUS.

Мы будем использовать OpenVPN и Azure Active Directory, а также всю информацию, собранную в предыдущем разделе. Результат на вашей стороне должен быть похож на изображение ниже.

Мы готовы проверить наше соединение. Однако в том маловероятном случае, если вам потребуется отключить точку-сеть в вашей среде, выполните следующие действия для выполнения такой задачи.

$gw=Get-AzVirtualNetworkGateway -name <имя-шлюза>` $gw.VPNClientConfiguration = $null` Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Настройка VPN-клиента

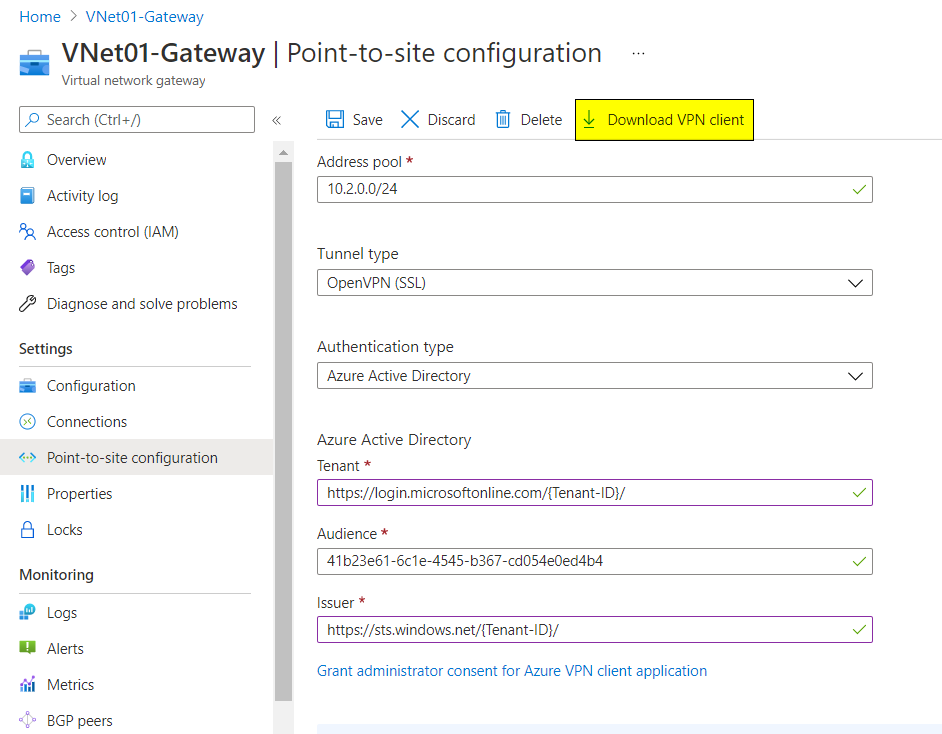

После настройки точки-сеть на портале Azure будет доступна новая кнопка «Загрузить VPN-клиент». Нажмите на него, и он загрузит все файлы конфигурации, необходимые на стороне клиента, сохранит их в месте, которое мы сможем раздать нашим будущим клиентам.

Извлеките содержимое загружаемого файла. В нашем примере мы извлекли файлы в папку C:VPNGateway, как показано на изображении ниже.

Пришло время установить VPN-клиент Azure на свой рабочий стол (при условии, что в этой статье вы используете Windows 10). Откройте Microsoft Store, найдите и установите VPN-клиент Azure или загрузите его напрямую по этой ссылке. После его установки нажмите «Запустить».

На главной странице VPN-клиента Azure щелкните знак +, расположенный в левом нижнем углу, а затем щелкните Импорт. В диалоговом окне файла найдите файл azurevpnconfig.xml, который можно найти в папке AzureVPN из файлов, извлеченных на предыдущем шаге.

Все конфигурации, необходимые для настройки клиента, будут заполнены автоматически, как показано на изображении ниже. Нажмите «Сохранить» для подтверждения (со стороны клиента никаких изменений не требуется).

Результатом шагов, которые мы сделали до сих пор, является новое соединение, указанное слева. Мы можем нажать Connect, чтобы начать соединение. У нас также есть несколько вариантов диагностики, настройки, экспорта и даже удаления соединения.

Мы используем проверку подлинности Azure, и нам необходимо предоставить учетные данные, чтобы продолжить процесс подключения.

После установления соединения у нас будет вся информация об IP и маршрутизации для VPN-клиента.

Мониторинг VPN-клиентов

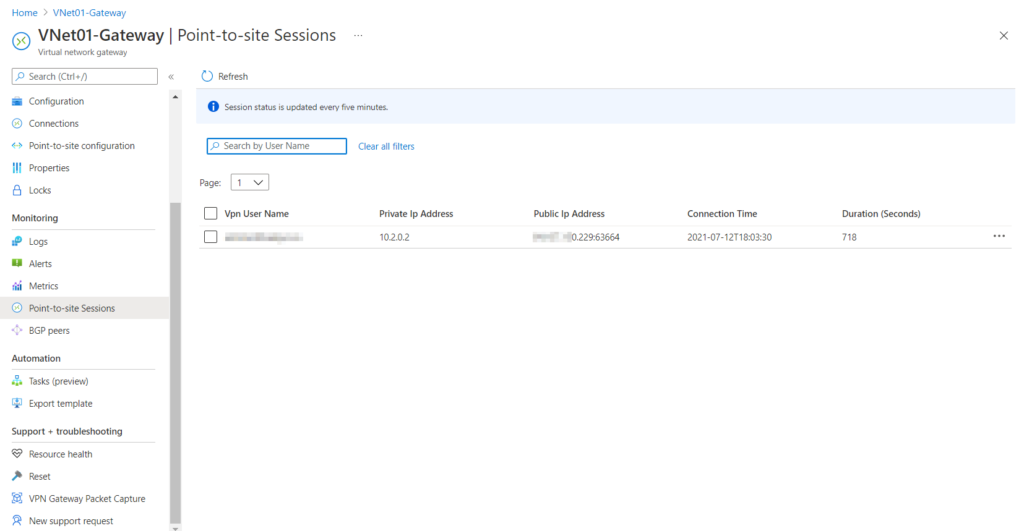

На стороне Azure мы можем проверить всех подключенных VPN-клиентов, проверив сеансы точка-сеть.

Мы также можем проверить метрики, и все записи P2S связаны с VPN-клиентами.

Вы настроены и готовы к работе

В этой статье описаны все необходимые шаги для создания виртуального сетевого шлюза, его настройки для поддержки VPN-клиентов и проверки шагов, необходимых для подключения на стороне клиента.

Если вы уже используете VPN-шлюз для соединений типа «сеть-сеть» (S2S), вы можете добавить шаги, описанные в этой статье, для того же VPN-шлюза. В конце концов, нет необходимости раскручивать два виртуальных сетевых шлюза, если вы можете выполнять всю работу с помощью одного.