Рекомендации Easy IAM по обеспечению безопасности для более безопасного облака AWS

Мы представили основные концепции службы управления идентификацией и доступом (IAM) Amazon в предыдущей статье на TechGenix. В этой статье основное внимание уделяется тому, как вы можете выполнить пару простых задач, которые укрепят безопасность IAM, которые вы можете применить к своему облаку AWS. Давайте начнем!

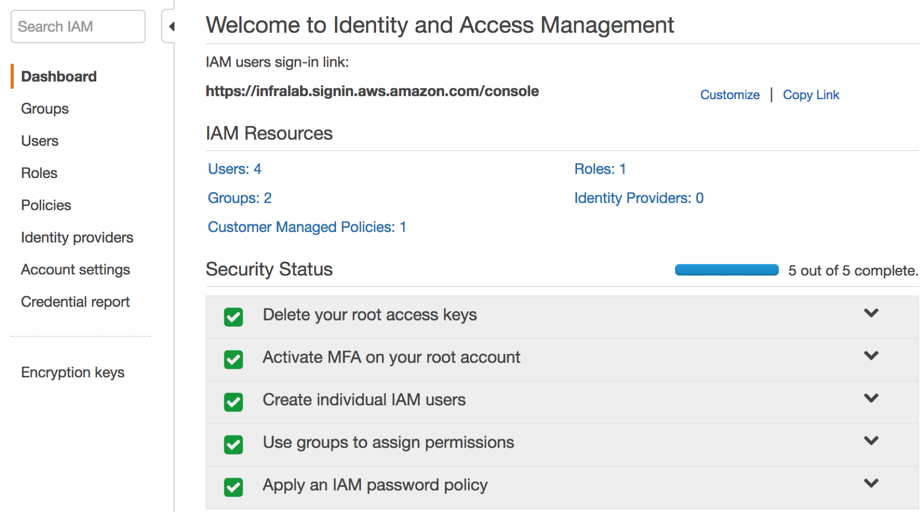

Начнем с проверки раздела консоли . Как мы видим, есть пять элементов, которые имеют состояние предупреждения. В этой статье мы будем работать над исправлением этих предупреждений. В результате у нас будет более безопасная среда.

Удаление ключей root-доступа

Учетная запись — это самая мощная учетная запись в AWS, и ее нельзя каким-либо образом ограничить. Мы должны использовать учетную запись только для создания новых пользователей и делегирования разрешений соответствующим образом, но не ежедневно.

Если у вашей учетной записи есть ключи доступа, их следует удалить. Учетная запись , скорее всего, будет использоваться только для доступа к консоли, а не для доступа к AWS CLI или SDK.

Чтобы удалить ключ корневого доступа, разверните элемент «Удалить ключи корневого доступа» в и нажмите «Управление учетными данными безопасности».

Откроется новая страница под названием . Разверните раздел «Ключи доступа» (идентификатор ключа доступа и секретный ключ доступа ). Список вашего ключа доступа будет указан. Удалите их все, используя ссылку «Удалить», расположенную справа, и подтвердите любое диалоговое окно, которое может появиться.

Использование пользователей и групп

Из-за важности учетной записи настоятельно рекомендуется создать пользователя (даже если вы являетесь единственным администратором) для управления AWS. Если у вас есть более одного пользователя и вам нужно делегировать разрешения разным членам команды, использование групп становится критически важным, чтобы сделать делегирование согласованным и простым в управлении.

Определение политики паролей

Чтобы определить политику паролей, щелкните элемент «Настройки учетной записи», расположенный слева, и определите параметры и значения, которые вы хотите применить. После этого нажмите «Применить политику паролей».

Примечание. Существует единая политика паролей, которая применяется во всем мире.

Управление многофакторной аутентификацией

Консоль AWS или ключ доступа предназначены не для всех пользователей вашей компании. Только горстке пользователей может понадобиться доступ к нему. Многофакторная проверка подлинности (MFA) — это ключевая функция безопасности, которая должна быть реализована для всех пользователей и должна быть реализована в учетной записи .

Чтобы включить MFA в учетной записи, разверните Активировать MFA в своей корневой учетной записи и нажмите Управление MFA. Для обычного пользователя IAM щелкните нужного пользователя и перейдите на вкладку «Учетные данные безопасности», а затем щелкните значок редактирования, расположенный на .

Процесс включения MFA состоит из ряда вопросов. Первый — это выбор между виртуальным или аппаратным устройством MFA (виртуальное не имеет стоимости, и мы можем использовать приложение, такое как Google Authenticator). В этой статье мы будем использовать виртуальные, а затем нажмем «Следующий шаг».

Новое диалоговое окно информирует вас о том, что приложение должно быть установлено. Пришло время перейти к вашему устройству и установить на нем и быть готовым добавить учетную запись. Нажмите «Следующий шаг».

Следующим шагом будет использование QR-кода. На мобильном устройстве нажмите кнопку «Добавить» и наведите устройство на QR-код, который создаст запись в . Следующим шагом будет ввод двух последовательных кодов в консоли AWS. Консоль AWS с QR-кодом и Google Authenticator изображены на изображениях ниже.

Если все пойдет хорошо, появится финальное диалоговое окно, информирующее о том, что устройство MFA успешно связано с учетной записью. Нажмите «Готово».

Включение MFA означает, что для каждого нового входа в консоль AWS для разрешения доступа потребуется код, отображаемый в Google Authenticator.

Проверка использования пользователей IAM

После включения рекомендуемых передовых методов безопасности мы можем использовать встроенную функцию для отслеживания использования нашими пользователями IAM, включая состояние их учетных данных, информацию MFA и время последней активности их учетной записи. Хорошей практикой является удаление учетных записей, которые больше не используются.

Щелкните Отчет об учетных данных. С правой стороны есть единственная кнопка: Download Report, которая будет файлом CSV.

На изображении ниже показаны некоторые поля, перечисленные в CSV-файле. С их помощью администратор может проверить текущее использование и функции, включенные для его пользователей IAM.

Окончательная проверка

Потратив несколько минут на улучшение нашей безопасности, мы можем обновить страницу панели мониторинга IAM Console. В настоящее время результаты должны быть 5 из 5 для статуса безопасности.

Выполнив несколько простых шагов, описанных здесь, вы повысите безопасность IAM, а ваше облако AWS станет более безопасным.