Повысьте безопасность Azure с помощью многофакторной проверки подлинности

Наличие части вашей инфраструктуры в Microsoft Azure создает проблемы безопасности для сетевых администраторов. Даже в средах, которые используют ExpressRoute/VPN и не разрешают RDP из Интернета на серверы, расположенные в облаке инфраструктуры как услуги (IaaS), злоумышленник, имеющий доступ к Azure Global Admin, может нанести большой ущерб.

Один из способов повысить безопасность вашей сети — включить многофакторную аутентификацию (MFA). Раньше для создания решения MFA обычно требовалось дополнительное оборудование и много времени на проектирование и архитектуру. Но с Microsoft Azure реализация проста и удобна, всего в несколько кликов.

Прелесть использования многофакторной аутентификации заключается в том, что злоумышленники не могут получить доступ к вашей сети без знания пароля и доступа к устройству. Без обоих доступ не будет предоставлен.

Решение MFA предлагается в трех моделях: Office 365, администраторы Azure без дополнительной платы и Azure в целом. Мы воспользуемся предложением для администраторов Azure и покажем, как включить MFA с помощью консоли Azure.

Включение многофакторной идентификации

Войдите на портал Microsoft Azure, нажмите/найдите Azure Active Directory, а затем нажмите Обзор. Отобразится сводка обо всех пользователях и некоторые параметры базового управления. Нам нужно использовать для настройки MFA. Для этого нажмите Классический портал.

На классическом портале нажмите на элемент Active Directory, расположенный с левой стороны, нажмите «Поставщики многофакторной аутентификации», а затем нажмите « Создать нового поставщика многофакторной аутентификации».

MFA можно настроить двумя способами: для каждого пользователя или для каждой проверки подлинности. Мы можем связать поставщика MFA с определенной Active Directory. Для этой статьи мы присвоим имя AZNA-MFAprovider и свяжем его с одним из существующих каталогов.

Настройка MFA для пользователей

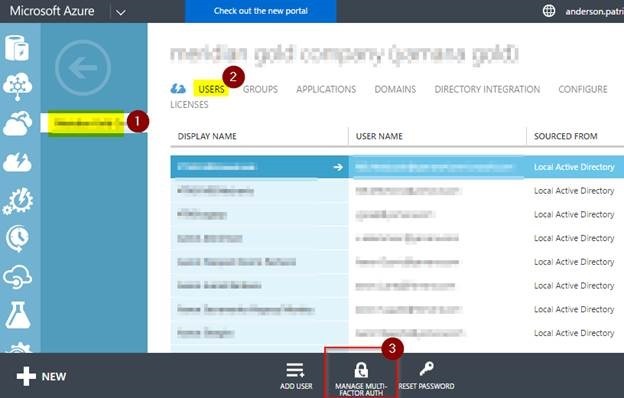

Следующим шагом является настройка MFA для выбранных пользователей. Простой способ сделать это — открыть нужный каталог, и на вкладке «Пользователи» появится новая кнопка « Управление многофакторной аутентификацией». Нажмите здесь.

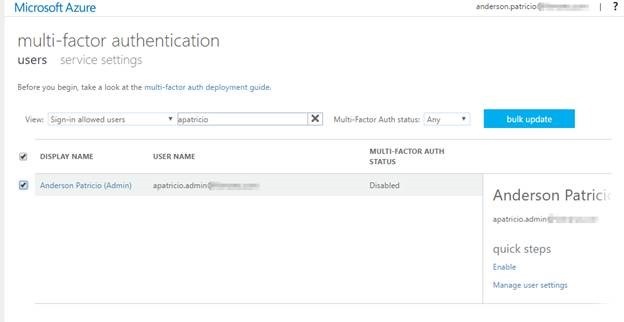

На новой странице администратор может искать определенных пользователей и выбирать более одного пользователя. После выбора нужного пользователя или пользователей отобразится параметр « Включить». Нажмите на нее, и появится всплывающее окно с подтверждением. Теперь нажмите «Включить многофакторную аутентификацию», и за этим всплывающим окном появится еще одно сообщение о том, что настройки были успешно обновлены.

Примечание. После включения MFA для конечного пользователя администратор может применить его. Для этого просто выберите существующего включенного пользователя и нажмите «Принудительно». Подтвердите выбор в двух всплывающих окнах, которые будут отображаться во время процесса.

Управление службой МФА

После включения пользователей и принудительного использования MFA администратор должен взглянуть на службу MFA. Конфигурация проста. Нажмите на запись Active Directory, указанную на классическом портале (там же, где мы были на предыдущем шаге), и нажмите « настроить». Далее нажмите на управление настройками службы, которая находится в разделе многофакторной аутентификации.

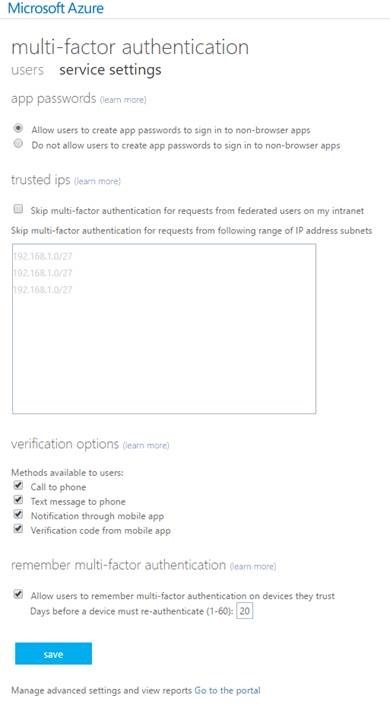

Здесь вы увидите единую страницу, которая позволяет администратору определить ключевые компоненты службы, такие как пароль приложения, доверенные IP-адреса и наиболее важные параметры проверки — звонок, текст и мобильное приложение. Вы также можете установить количество дней, в течение которых аутентификация MFA будет запоминаться на доверенных устройствах. Внесите изменения и нажмите «Сохранить».

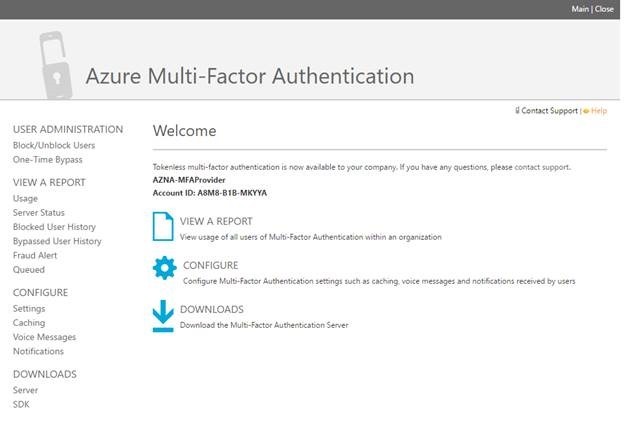

После настройки основ для правильной работы службы у администратора есть портал для управления дополнительными параметрами службы, в частности, для управления пользователями и возможностями создания отчетов. Чтобы попасть на этот портал, просто нажмите «Перейти к порталу» на предыдущей странице.

На портале есть несколько областей, где администратор может задать различные настройки:

- Администрирование пользователей: Администратор может блокировать и разблокировать пользователей, а также настраивать одноразовый обход

- Просмотр отчета: здесь доступен список использования, состояния сервера, а также заблокированных и исключенных пользователей. Администратор может запрашивать отчеты и проверять их готовность в области очереди.

- Настройка: здесь доступны более широкие возможности управления службой, такие как значения времени ожидания для обхода и настройка предупреждений о мошенничестве. Администратор также может настраивать и определять различные уведомления.

- Загрузки. Администратор может загрузить SDK и сервер MFA для использования в локальных решениях, таких как VPN и IIS.

Базовое тестирование

После настройки службы MFA и включения пользователей наш следующий шаг — выйти из любого существующего сеанса и попытаться снова войти в систему, используя тестовую учетную запись. После ввода учетных данных новая страница будет отображаться после проверки имени пользователя и пароля. Чтобы продолжить, просто нажмите «Настроить сейчас».

На следующем экране пользователь может настроить проверку телефона. Пользователь может выбрать, с кем связаться посредством текстового сообщения или телефонного звонка. В этом примере мы решили использовать телефонный звонок.

Телефонный номер, который вы указали на предыдущем экране, будет звонить. Чтобы продолжить аутентификацию, ответьте на звонок и нажмите клавишу «#» на телефоне.

После этих простых шагов, которые вы сможете выполнить за считанные минуты, пользователям станет доступна многофакторная аутентификация. Вы можете продолжить развертывание MFA для большего количества пользователей в любое время. В следующей статье мы рассмотрим различные варианты настройки клиента и дадим вам несколько советов по некоторым дополнительным настройкам на стороне сервера.