Пошаговое руководство: защита вашей облачной инфраструктуры электронной почты

Сегодня безопасность электронной почты является главной заботой большинства ИТ-специалистов. Старый способ ведения дел заключался в том, чтобы подписаться на третью сторону для фильтрации вашей электронной почты. Но есть и новые способы сделать это. Некоторые из этих новых способов используют старые инструменты, такие как правила транспорта, некоторые — правила защиты от фишинга, некоторые — политики безопасности облачных приложений, некоторые — условный доступ. Это еще один случай, когда для этого нужна деревня, но как только вы построите свою деревню, ваши пользователи с гораздо меньшей вероятностью станут причиной взлома сети — и это важно, потому что сегодняшние угрозы обычно исходят от людей, нажимающих на то, что они не должны. быть. Я собираюсь поделиться набором правил и оповещений, которые я использую для защиты, мониторинга и управления облачными почтовыми инфраструктурами Microsoft 365, находящимися под моей ответственностью, для различных клиентов в различных отраслях. В конце я покажу вам некоторые отчеты, которые вы должны получать и просматривать.

Если вы хотите реализовать их, просто следуйте скриншотам, которые я предоставил для каждого из них, но помните, что нет никакой гарантии, что они решат все ваши проблемы с безопасностью электронной почты — и я не отдал все мои секреты. Защита электронной почты всегда находится в стадии разработки, потому что злоумышленники никогда не отдыхают от поиска способов обойти наши меры безопасности. Сохраняйте многослойность — лучший совет, который вы можете получить. Второй лучший совет — нанять профессионала. Я вижу слишком много компаний, покупающих онлайн-системы электронной почты, но не настраивающих их или не покупающих уровни подписки, необходимые для их защиты. Я возглавляю группу по борьбе с программами-вымогателями и безопасности, и каждый день кто-то публикует еще одну печальную историю о бизнесе, который лежит в руинах. Это небольшая инвестиция, чтобы сделать это правильно. Точно так же, как вы инвестировали в защиту сервера, когда он находился в вашем офисе, вам также необходимо инвестировать в защиту своего бизнеса, когда он перемещается в облако.

Правила перевозки

Правила транспорта работают, перехватывая почту и действуя в соответствии с установленными вами правилами. Вот несколько из моего стандартного набора.

Блокировать все исполняемые вложения: это правило блокирует все, что может активно выполняться. Microsoft определяет это и поддерживает критерии блокировки. Все, что вам нужно сделать, это выбрать элемент из списка и создать правило, как показано ниже.

Блокировать автоматическую пересылку. Это правило не позволяет правилам Outlook пересылать электронную почту за пределы вашей организации. Если учетные данные ваших сотрудников были скомпрометированы, это часто является одним из первых действий злоумышленников. Создайте правило, как показано ниже, и добавьте любые исключения, которые могут потребоваться вашему бизнесу. В примере сделано исключение, чтобы разрешить переадресацию в Microsoft Teams.

Защита от фишинга: Microsoft сделала правила защиты от фишинга доступными для всех подписчиков 365. Не бойтесь доводить настройки до максимума. Единственные ложные срабатывания, которые я видел при этом, — это некоторые информационные бюллетени, и пользователи всегда могут внести в белый список те, которые они действительно читают.

Безопасная ссылка и безопасные вложения: для этих правил может потребоваться определенный уровень подписки на 365, но теперь они есть даже в плане Microsoft 365 Business. Используя возможности Microsoft как крупнейшего в мире процессора электронной почты, они будут предварительно сканировать ссылки и вложения на наличие вредоносных программ. Как указано в определениях параметров, многие из этих политик применяются к данным, как настольным, так и мобильным.

Политика спама: Microsoft предоставляет политику по умолчанию, но вы должны настроить свою собственную. В этой политике вы определите, что делать с сообщениями, перехватываемыми вашими политиками, а также некоторые дополнительные функции. В частности, блокировка сообщений из стран, с которыми вы не ведете дела, является очень мощным методом фильтрации. Ваши результаты могут отличаться в зависимости от этих настроек. Microsoft предоставляет возможность запуска в тестовом режиме, где вы можете отслеживать, что было бы поймано. Как видите, я предпочитаю довольно строгие настройки. Поскольку электронная почта — это способ № 1 для фишинга и доставки вредоносных программ, я бы предпочел ошибиться в сторону осторожности.

Обнаружение вредоносных программ: поскольку я устанавливаю довольно высокие настройки обнаружения, я хочу убедиться, что люди будут уведомлены, если электронное письмо будет помещено в карантин. Кроме того, чтобы наша предыдущая исполняемая политика работала, мне нужно убедиться, что здесь включены определения. Это тот же список, который изначально содержится в Outlook, но мы применили его не только к электронной почте с помощью наших предыдущих правил.

Позвольте сотрудникам помочь

Все должны быть вовлечены в борьбу с нарушениями, вносимыми по электронной почте. Образование является ключевым компонентом. Убедитесь, что все прошли обучение тому, как идентифицировать подозрительную электронную почту и понимать, как выглядят современные угрозы. Им также нужно разрешение, чтобы прервать вас, спросив, безопасно ли электронное письмо. Это наша политика «лучше перестраховаться, чем сожалеть». Просто спросите, и мы рассмотрим письмо. Это также поучительный момент, поэтому найдите время, чтобы научить их тому, как вы приняли такое решение.

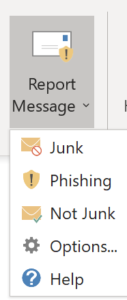

Давайте также предоставим нашим людям инструмент для сообщения о сообщениях, которые прошли через наши меры предосторожности, чтобы обнаружение постоянно улучшалось.

На портале администрирования в разделе «Настройки» выберите «Службы и надстройки» и разверните надстройку «Сообщение отчета» в Outlook.

На портале администрирования в разделе «Настройки» выберите «Службы и надстройки» и разверните надстройку «Сообщение отчета» в Outlook.

Более продвинутые политики

Для тех из вас, у кого есть лицензии на расширенные оповещения в Microsoft 365, есть еще несколько вариантов. Для этого потребуется лицензирование Azure AD P1 или Cloud App Security, но они стоят нескольких дополнительных долларов за безопасность, которую они обеспечивают. Здесь мы просто рассмотрим правила, которые я создал для защиты электронной почты, но это лицензирование дает нашему арендатору гораздо больше, чем эти несколько правил. Эти типы правил используют преимущества ИИ с обучением поведению.

Подозрительные шаблоны отправки электронной почты: создав профиль активности, мы можем увидеть, если что-то вдруг начинает действовать не так, как обычно.

Новый администратор: как часто вы назначаете нового администратора своей онлайн-среды обмена? Почти никогда, поэтому, когда это происходит, мы хотим знать, было ли это повышение намеренно или нет.

Вспышка вредоносного ПО: когда наши пользователи начинают получать вредоносное ПО, о котором мы хотим знать. В зависимости от того, что именно происходит, мы можем использовать эту информацию для предупреждения наших пользователей.

Пользователи сообщают о получении нежелательных сообщений электронной почты. Выше мы настроили для наших пользователей возможность сообщать Microsoft о нежелательных сообщениях электронной почты. Если они сообщают о плохой электронной почте, мы можем настроить наши фильтры. Это оповещение сообщает нам, что наши пользователи получают почту, которой не должны получать.

Вышеприведенное является предупреждением низкого уровня, означающим, что приоритет установлен слишком низко. Но у нас есть оповещение с высоким приоритетом, когда группа людей в компании внезапно сообщает о фишинговых сообщениях. Это дает нам понять, что есть новый метод фишинга, и он работает.

Иногда электронная почта может пройти через правила предварительной доставки, а затем быть удалена. Это называется zap-фильтром, и это правило позволяет нам узнать, что это произошло.

А что, если кто-то нажмет на правило, которое было признано фишинговым? Будем надеяться, что Microsoft SmartScreen поймал это, но нам нужно знать, когда был нажат вредоносный URL-адрес. То, что он был обнаружен и вызвал это предупреждение, — это хорошо, но, опять же, это наша возможность сообщить остальным пользователям, как этого избежать.

Настроено перенаправление электронной почты: выше мы настроили политику, предотвращающую перенаправление почты за пределы домена, но что, если такая попытка была предпринята? У нас может быть нарушение, и мы должны знать об этом. Это оповещение делает это за нас.

И это позволяет нам узнать, заблокировала ли Microsoft нашего пользователя за подобную активность.

Составление отчетов

Администратор Microsoft 365 правильно управляет вашей облачной средой электронной почты? Трудно понять, если вы сами не являетесь администратором. Но вы можете запросить доступ к порталу управления, который позволит вам просматривать отчеты. Вот что вы должны увидеть как минимум. Приведенные ниже результаты относятся к компании из семи человек. Умножьте на размер вашей компании.

Безопасность электронной почты в облаке: определенно не невмешательство

Многое можно сделать для защиты вашей облачной среды электронной почты. Тот факт, что ваша почтовая инфраструктура перешла в облако, не означает, что теперь она не нужна. На самом деле, все очень просто — и после прочтения этого руководства у вашего администратора облачной электронной почты есть набор инструментов, необходимый для правильного выполнения работы.