Пошаговое руководство: использование Intune для настройки безопасности Windows 10

Windows 10 включает в себя огромное количество параметров безопасности, которые можно применять для защиты компьютеров от программ-вымогателей, вирусов и других вредоносных программ. Поскольку Microsoft делает развертывание этих параметров доступным из множества различных источников, а каждая бизнес-среда отличается, эти параметры не настраиваются по умолчанию. Есть много способов настроить эти параметры: ваш RMM, System Center, Configuration Manager, групповая политика, PowerShell, локальная политика, Intune и даже просто в настройках. Сегодня мы конкретно рассмотрим настройку этих параметров с помощью Intune. Microsoft теперь предоставляет Intune во многих подписках на Office 365, поэтому он быстро стал наиболее доступным методом для малого и среднего бизнеса, хотя большинство не сочтет это предприятием самообслуживания и, вероятно, захочет обратиться за профессиональной ИТ-помощью..

Когда вы войдете на свой портал, вы быстро обнаружите, что Intune переместилась в Azure. Честное слово, пора. Это будет иметь большое значение для приведения Intune к общему набору стандартов. Это была движущаяся цель слишком долго.

Вот что вам нужно сделать, чтобы настроить Intune для включения защиты от вредоносных программ в Windows 10. Следующие настройки можно улучшить или изменить в соответствии с вашими потребностями, но они должны служить хорошей отправной точкой.

Создайте политику соответствия для Защитника Windows.

Все настройки безопасности с помощью Защитника Windows. Итак, наш первый шаг — убедиться, что он включен на всех машинах. Создайте новую политику соответствия, которая включает Защитника и позволяет администратору узнать, если какое-либо устройство не соответствует этому элементу соответствия.

В этой политике соответствия мы будем использовать параметры работоспособности устройства, чтобы сообщать нам, отключен ли на каких-либо машинах Защитник. Установите параметры брандмауэра, антивируса и антишпионского ПО, чтобы сохранить политику соответствия.

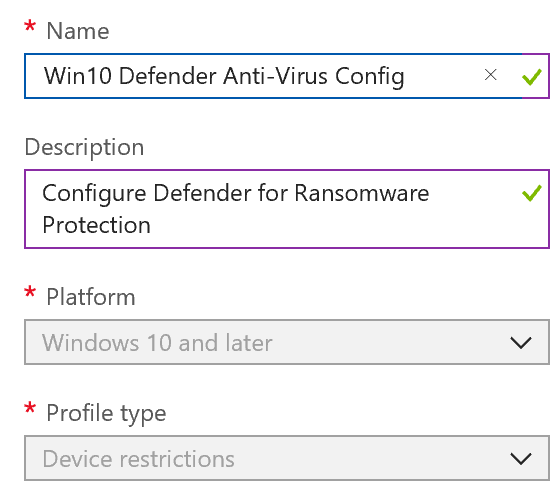

Теперь мы готовы создать наши политики конфигурации. Эти политики будут устанавливать параметры, которые мы хотим для каждой из функций безопасности в Защитнике. Как и в случае с групповой политикой, лучше всего хранить политики отдельно друг от друга с понятными именами, чтобы позже или при устранении неполадок вы могли легко определить, какую политику вам, возможно, потребуется отредактировать.

Создайте антивирусную политику

Выберите Новая политика конфигурации и для типа профиля обязательно выберите Ограничения устройств. Здесь находятся настройки безопасности.

В этой политике мы собираемся включить SmartScreen. Возможно, вы помните, что в Windows 10 SmartScreen больше не является просто функцией браузера, а теперь является частью ОС и поэтому может защищать все действия, а не только действия в браузерах.

В разделе антивируса есть множество функций, которые вы захотите включить. На скриншоте ниже показаны те, которые я использую. В нижней части экрана не забудьте установить любые исключения из сканирования, которые могут вам понадобиться. Как правило, это базы данных, которые не любят, когда их сканируют, но у вас могут быть и другие. После настройки параметров сохраните политику.

Создать политику безопасности ОС

Теперь настроим защиту конечных точек. Создайте новую политику. Эта политика будет включать в себя Application Guard, контролируемый доступ к папкам, брандмауэр, сокращение направлений атаки и многое другое. Для этой политики вам нужно выбрать Endpoint Protection в качестве типа вашего профиля.

Первый параметр, который мы настроим, — это включение Application Guard. Application Guard использует Microsoft Graph для интеллектуального определения того, какие веб-сайты безопасны, а какие нет. Надежные сайты открываются в обычном режиме, а ненадежные сайты открываются в защищенной среде песочницы.

Далее мы настроим брандмауэр. Здесь мы хотим убедиться, что наш брандмауэр остается включенным независимо от того, к какой сети мы подключаемся. В старые времена некоторые администраторы отключали брандмауэр, пока машина находилась в надежном месте, например в домене. Сегодня мы хотим, чтобы он был включен во всех местах.

Для каждого профиля, домена, общедоступного и частного включите брандмауэр

В настройках SmartScreen я предлагаю оставить параметр Unverified File Execution не настроенным. Это позволит пользователям переопределить блокировку файла. Я обнаружил, что настройки блокировки имеют достаточно ложных срабатываний, чтобы раздражать пользователей. Хотя мы хотим быть в безопасности, нам всегда приходится балансировать между безопасностью и удобством использования. Обучение пользователей потребуется, чтобы убедиться, что ваши люди понимают риск, если вы решите следовать этому предложению. Выбор «Блокировать» будет более безопасным, когда вы будете к этому готовы.

Далее идут настройки уменьшения поверхности атаки. Вы можете протестировать эти настройки, выбрав сначала аудит перед блокировкой. Я не видел особых конфликтов, но если вы используете старые версии файлов из Office, вы можете их найти. Блокировка — это то, что вам нужно, чтобы защитить свой компьютер от вредоносных программ, исходящих из файлов Office, поэтому, если вы проводите тестирование, не забудьте вернуться и изменить свои настройки, чтобы заблокировать, когда вы закончите этот этап.

Контролируемый доступ к папкам — это простая настройка, позволяющая запретить приложениям, например программам-вымогателям, манипулировать файлами в защищенных местах в вашем профиле пользователя. На втором скриншоте вы увидите, что вы также можете добавить дополнительные локации. Мне нравится добавлять как личное местоположение OneDrive, так и расположение OneDrive для бизнеса. Вы можете добавить столько дополнительных расположений, сколько вам нужно, однако убедитесь, что каждое расположение будет уникальным для человека, к которому вы также применяете эту политику. Это означает, что вы не хотите применять один и тот же сетевой диск ко всем 100 людям, которые совместно используют эту папку. Это действительно предназначено для защиты ваших личных данных.

Как вы видите выше, дополнительные места для защиты загружаются через файл csv. Этот файл просто нуждается в одном столбце со списком местоположений по вашему выбору.

В разделе «Сетевая фильтрация» просто включите эту функцию.

Настройки защиты от эксплойтов требуют небольшой подготовки для реализации. Во-первых, вам нужно будет зайти в настройки защиты от эксплойтов на компьютере с Windows 10 и включить их. Затем протестируйте функциональность, чтобы убедиться в отсутствии конфликтов. После того, как вы убедитесь, что ваши приложения работают нормально с этими включенными параметрами, вам потребуется экспортировать XML-файл, а затем импортировать его в Intune для настройки политики.

Вот настройки, которые вы хотели бы иметь на своем компьютере с Windows 10. Внизу вы найдете выделенную ссылку «Экспорт настроек». Он поместит файл с именем Settings.xml в вашу папку загрузок.

Импортируйте этот файл в раздел защиты от эксплойтов вашей политики Intune.

Затем примените параметры управления приложениями.

Затем включите Credential Guard с параметром по вашему выбору.

Теперь решите, сколько уведомлений вы хотите, чтобы ваши пользователи видели. Не настроено означает, что уведомления будут видны. Мне нравится оставлять их включенными, за исключением некритических уведомлений. Затем, наконец, введите контактную информацию вашего ИТ-отдела для ваших пользователей, чтобы они могли быть вашей первой линией уведомления, если что-то плохое произойдет.

Наша последняя настройка — контроль учетных записей пользователей. Когда он впервые дебютировал, его много ругали, теперь он полностью созрел и выполняет большую часть своей работы в фоновом режиме. Несколько новых разновидностей вредоносных программ нацелены на учетную запись локального администратора с подбором пароля методом грубой силы. После получения на одном компьютере в вашей сети он пытается использовать эти учетные данные по всей вашей сети. Использование уникальных паролей локального администратора является окончательным решением этой проблемы, но включение режима одобрения администратором во встроенной учетной записи администратора поможет.

Назначение политик

Назначьте группы, в которых вы хотите применить эти политики. Вы захотите сначала создать тестовую группу, прежде чем назначать ее для общего населения. Вы можете назначать политики только группам, поэтому вам может потребоваться сначала создать тестовую группу.

В отличие от групповой политики Intune не различает пользователей и устройства. Таким образом, вы можете назначать эти политики устройств своим группам пользователей. Единственные устройства, которые не получат политику, — это те устройства, которые не связаны с пользователем, например, киоск. Для этих типов устройств вам нужно будет назначить политику конкретно для группы устройств.

Не пугайтесь Intune

Использование Intune может быть пугающим не меньше, чем групповая политика. Однако, следуя этому пошаговому руководству, вы правильно настроите свои компьютеры с Windows 10 с новыми параметрами безопасности, а также должны помочь вам более комфортно использовать Intune для управления сетями SMB.