Оставайтесь в безопасности: лучшие практики безопасности AWS

Безопасность постоянно развивается, особенно в современных быстро развивающихся технологиях. Это заявлено как одна из основных причин, по которой компании не полностью адаптируются к облаку, хотя многие облачные сервисы обеспечивают большую безопасность, чем когда-либо могли традиционные серверы.

Конечно, Amazon Web Services может быть как очень безопасной, так и очень опасной средой, в зависимости от принимаемых вами мер. Несмотря на то, что в AWS реализовано множество новых мер безопасности, взломать чей-то аккаунт по-прежнему вполне возможно.

Итак, есть несколько рекомендаций по безопасности AWS, которым вы должны следовать, чтобы убедиться, что ваша учетная запись остается в безопасности.

Чья это ответственность?

Должны ли вы или Amazon нести основную ответственность за безопасность вашей учетной записи AWS? Что ж, как и почти со всей электроникой, и вы, и продавец должны делать все, что в ваших силах, чтобы оставаться в безопасности.

AWS выпустила технический документ (PDF) с рекомендациями по обеспечению безопасности, в котором они обсуждают свою «модель общей ответственности».

Название не требует пояснений, но по существу оно отражает тот факт, что AWS выполняет свою роль, предоставляя «глобальную безопасную инфраструктуру и базовые услуги вычислений, хранения, сети и базы данных, а также услуги более высокого уровня». Они также предлагают дополнительные услуги и функции, связанные с безопасностью, которыми могут воспользоваться клиенты.

Тем не менее, конечно, некоторая ответственность за применение передовых методов безопасности AWS также лежит на клиенте. Как написано в официальном документе, «клиенты AWS несут ответственность за защиту конфиденциальности, целостности и доступности своих данных в облаке, а также за выполнение конкретных бизнес-требований по защите информации».

Лучшие практики безопасности AWS

Используйте CloudTrail и ужесточите настройки

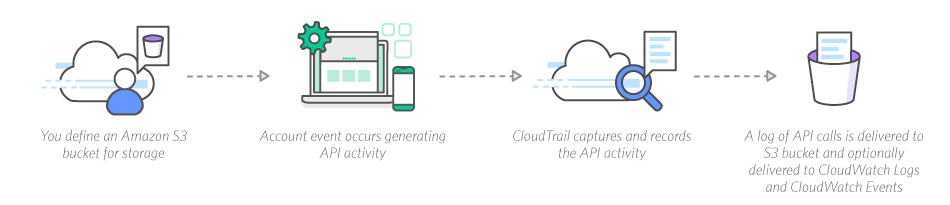

CloudTrail — отличный инструмент, предлагаемый AWS для отслеживания действий пользователей и использования API. Его использование позволяет регистрировать, постоянно отслеживать и сохранять события, чтобы вы точно понимали, что происходит с вызовами API в вашей инфраструктуре AWS.

Файлы журнала хранятся в корзине S3, и вы можете легко увидеть, есть ли какие-либо необычные вызовы API, в том числе сделанные через Консоль управления AWS, AWS SDK, инструменты командной строки и другие сервисы AWS.

Однако простого использования CloudTrail с его типичными конфигурациями недостаточно для обеспечения безопасности AWS. Это связано с тем, что файлы журнала могут быть удалены любым злоумышленником, получившим доступ к вашей учетной записи. Чтобы защитить себя, вы можете изменить несколько вещей.

Первый шаг — потребовать многофакторную аутентификацию для удаления корзин S3. Таким образом, хакеры не могут просто удалить ваши журналы. Кроме того, вы можете выбрать шифрование всех файлов журналов как во время полета, так и в состоянии покоя.

Вы также можете включить проверку файла журнала CloudTrail, чтобы лучше отслеживать любые изменения, и настроить корзину CloudTrail S3, чтобы у вас был журнал всех, кто запрашивает доступ, что упрощает выявление чего-либо необычного. Наконец, убедитесь, что CloudTrail отслеживает все географические регионы, чтобы не было мертвых зон.

Этот инструмент мониторинга в реальном времени также следует сочетать с уменьшением количества используемых вами разрешений корневой учетной записи. Затем вы можете настроить будильник каждый раз, когда кто-то пытается войти в систему, используя попытки root.

Инструменты, предоставляемые Amazon, очень помогают в реализации передовых методов безопасности AWS, но вам также следует подумать об инвестициях в инструменты мониторинга приложений, которые могут анализировать все ваши данные, включая потоки событий журнала. Эта аналитика безопасности может помочь вам обнаружить подозрительное поведение, пока не стало слишком поздно.

Воспользуйтесь преимуществами управления идентификацией и доступом и многофакторной идентификации

[tg_youtube video_id="Du478i9O_mc"]

Это может показаться слишком очевидным, чтобы упоминать об этом, но это важно и часто упускается из виду, когда речь идет о передовых методах обеспечения безопасности AWS. Для любой учетной записи с паролем консоли должна быть включена функция MFA с учетом времени.

Вам также следует использовать систему управления идентификацией и доступом (IAM) AWS так, чтобы это было лучше всего для вашей безопасности. IAM дает вам больший контроль, позволяя вам управлять доступом ко всем службам и ресурсам для ваших пользователей или групп. AWS предлагает ряд передовых практик.

Например, при использовании IAM вы должны привязывать политики к группам или ролям, а не к отдельным лицам. Это помогает предотвратить случайное получение пользователем разрешений или привилегий, которые вы не хотите, чтобы они имели.

Используя IAM, вы можете предлагать минимальные привилегии доступа, а также предоставлять доступ к ресурсу, а не к набору учетных данных. Обе эти практики помогут значительно защитить ваши ресурсы.

Как упоминалось ранее, убедитесь, что у каждого пользователя IAM активирована многофакторная аутентификация, чтобы предотвратить попытки злоумышленников получить доступ к вашей учетной записи. Для этого просто откройте консоль IAM и выберите «пользователи». У каждого пользователя, у которого это включено, есть галочка в столбце «Устройство MFA».

Вы также можете использовать IAM для отказа в доступе к учетной записи AWS пользователя до тех пор, пока он не завершит настройку MFA.

Наконец, убедитесь, что у вас применяется надежная политика паролей, пароли должны быть изменены через определенное количество дней, и регулярно меняйте ключи доступа IAM.

Знайте свои базы данных

С Amazon у вас есть возможность использовать несколько различных баз данных, таких как Amazon RDS, DynamoDB или ElastiCache. Вы также можете использовать собственные сервисы Amazon S3 или Elastic Block Store (EBS).

Как вы можете убедиться, что ваши данные остаются в безопасности в базе данных или хранилище данных? Передовые методы обеспечения безопасности AWS в отношении баз данных должны быть сосредоточены на шифровании. Если вы используете сервисы реляционных баз данных (RDS) EBS или Amazon, убедитесь, что ваши данные зашифрованы, если они еще не зашифрованы на уровне хранилища.

Если вы используете Redshift, вам следует включить его «ведение журнала аудита, чтобы поддерживать аудит и судебные расследования после инцидента для данной базы данных». Кроме того, снизьте риск атаки «человек посередине» в Redshift, включив параметр require_ssl во всех ваших кластерах.

Кроме того, не разрешайте легкий доступ к каким-либо экземплярам RDS. Это помогает защитить вас от таких вещей, как грубая сила или DoS-атаки.

Убедитесь, что ваши виртуальные частные облака безопасны

Ваша виртуальная инфраструктура должна быть защищена. Один из способов сделать это, предложенный DZone, — изменить предложение VPS по умолчанию. Вы бы изменили его, «разделив каждую зону доступности на общедоступную подсеть и частную подсеть».

Существует множество способов выполнить это действие, но самый простой вариант — создать шлюзы NAT непосредственно через ваш VPC. AWS может выполнять автоматическое обновление таблиц маршрутизации и создавать один шлюз VPC NAT для каждой подсети. AWS также автоматически выделяет и назначает эластичные IP-адреса для каждого нового шлюза.

Если вы не хотите, чтобы AWS автоматически делал это за вас, вы также можете создать свои собственные экземпляры NAT.

Что-нибудь еще?

Поскольку AWS предлагает так много различных возможностей, он также предлагает множество передовых методов обеспечения безопасности. Эти методы, описанные выше, чрезвычайно полезны и необходимы для обычных пользователей. Однако, если вам нужна информация о более конкретных методах, которые вы можете использовать, чтобы сделать вашу безопасность первоклассной, ознакомьтесь с собственным техническим документом AWS по этому вопросу.