Начало работы с AWS (часть 6)

- Начало работы с AWS (часть 2)

- Начало работы с AWS (часть 3)

- Начало работы с AWS (часть 4)

- Начало работы с AWS (часть 5)

- Начало работы с AWS (часть 7)

- Начало работы с AWS (часть 9)

- Начало работы с AWS (часть 10)

- Начало работы с AWS (часть 11)

- Начало работы с AWS (часть 12)

- Начало работы с AWS (часть 13)

- Начало работы с AWS (часть 14)

Введение

Мы изучили AWS Identity and Access Management (IAM) — веб-сервис, который позволяет создавать пользователей и управлять ими, а также назначать разрешения пользователей с помощью политик для управления доступом к облачной среде AWS. В прошлой статье мы ознакомились с возможностями IAM Console. Мы также создали удобный псевдоним для идентификатора нашей учетной записи AWS и убедились, что не создали никаких ключей доступа для нашей корневой учетной записи AWS. Теперь мы готовы продолжить настройку типичной инфраструктуры IAM для вашей среды AWS, и шаг, который мы сегодня рассмотрим, — это то, как вы можете создать нового пользователя с правами администратора, чтобы вы могли использовать этого пользователя вместо своего. учетная запись root для управления вашей средой AWS.

Задачи IAM для выполнения

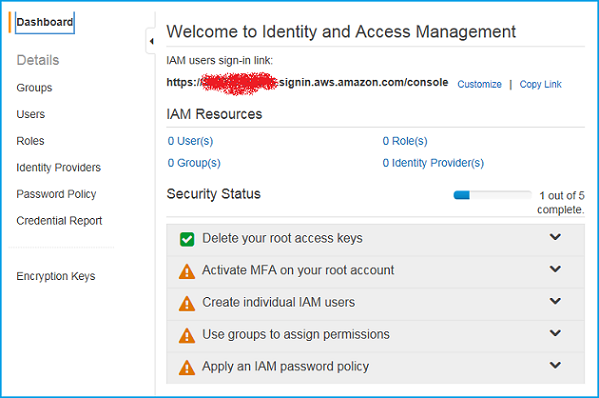

На рисунке 1 ниже, который мы видели ранее в последней статье этой серии, перечислены пять задач, которые вы должны выполнить с помощью консоли IAM, чтобы защитить свою среду AWS, прежде чем вы начнете использовать ее для целей, которые вы планируете использовать в своем бизнесе.

Рис. 1. Задачи, которые необходимо выполнить с помощью консоли IAM при первой настройке среды AWS.

Вы должны выполнить следующие пять задач:

- Удалите ключи доступа к вашей корневой учетной записи. Это важно, поскольку эти ключи обеспечивают неограниченный доступ к вашим ресурсам AWS.

- Активируйте многофакторную аутентификацию (MFA) в своей корневой учетной записи AWS. Рекомендуется сделать это, чтобы вы могли добавить еще один уровень защиты, чтобы обеспечить безопасность вашей корневой учетной записи.

- Создавайте отдельных пользователей IAM. Важно не использовать корневую учетную запись AWS для повседневных операций, поскольку эта учетная запись обеспечивает неограниченный доступ ко всем вашим ресурсам AWS. Поэтому вам следует создать хотя бы одного нового пользователя и назначить этому пользователю права администратора в вашей среде AWS.

- Используйте группы для назначения разрешений. Как и в знакомой модели Active Directory, вы должны назначать разрешения группам, а не пользователям. Затем вы можете предоставить разрешения пользователям, сделав их членами соответствующих групп.

- Примените политику паролей IAM. Вам следует настроить политику паролей, которая требует, чтобы ваши пользователи имели надежные пароли. Вы также можете захотеть, чтобы пользователи регулярно меняли свои пароли.

Из этих пяти задач первая выполняется по умолчанию, так как при первой регистрации на уровне бесплатного пользования AWS для вашей учетной записи root не были созданы ключи доступа. Для выполнения второй задачи вам потребуется поддерживаемое устройство MFA, прежде чем вы сможете это сделать. Устройства МФА могут быть двух типов:

- Аппаратные устройства MFA. Примером может служить смарт-карта или брелок, например, предлагаемые Gemalto.

- Виртуальные устройства MVA. Примером может служить приложение для смартфона, такое как Google Authenticator, которое можно использовать для создания одноразового пароля на основе времени (TOTP).

В оставшейся части этой статьи мы сосредоточимся на последних трех задачах на рис. 3. Вот что мы собираемся сделать:

- Создайте новую группу с правами администратора

- Создайте нового пользователя и добавьте его в созданную нами группу

- Настройка политики паролей для пользователей IAM

- Войдите в Консоль управления AWS, используя нашего нового пользователя, и убедитесь, что у пользователя есть полные права администратора для нашей среды AWS.

Создание группы

Мы начнем с создания новой группы IAM под названием «Администраторы», которая предоставляет административные привилегии пользователям, являющимся членами группы. Начните с выбора страницы «Группы» в консоли IAM:

Рисунок 2: Шаг 1 создания новой группы в IAM.

Из вышеизложенного видно, что, в отличие от Active Directory, в IAM нет стандартных или встроенных групп. Нажмите кнопку «Создать новую группу», чтобы запустить мастер создания новой группы. Затем введите «Администраторы» в поле «Имя группы», как показано здесь:

Рисунок 3: Шаг 2 создания новой группы в IAM.

Нажав кнопку «Следующий шаг», мы попадаем на страницу «Установить разрешения», где мы можем выбрать или создать шаблон политики, который назначает разрешения членам новой группы. Мы выберем шаблон доступа администратора, который предоставит членам группы полный доступ ко всем сервисам и ресурсам в вашей среде AWS:

Рисунок 4: Шаг 3 создания новой группы в IAM.

Страница мастера изменится, чтобы отобразить сценарий JSON (нотация объектов JavaScript), который делает выбранную политику IAM эффективной:

Рисунок 5: Шаг 4 создания новой группы в IAM.

Последним шагом мастера является просмотр результатов перед созданием группы. Обратите внимание, что к политике разрешений добавлена отметка времени, указывающая дату и время применения политики к новой группе:

Рисунок 6: Шаг 5 создания новой группы в IAM.

После создания новой группы вы можете просмотреть ее свойства на странице «Группы» консоли IAM:

Рисунок 7: Группа Admins создана.

Теперь, когда мы создали группу «Администраторы», наш следующий шаг — создать нового пользователя и добавить его в группу.

Создание пользователя

Начните с выбора страницы «Пользователи» в консоли IAM. Еще раз вы можете видеть, что в отличие от Active Directory в IAM нет пользователей по умолчанию или встроенных пользователей. Нажмите кнопку «Создать нового пользователя», чтобы запустить мастер создания пользователя:

Рисунок 8: Шаг 1 создания нового пользователя в IAM.

Мы назовем нашего нового пользователя Bob_Smith. Обратите внимание, что имена пользователей в IAM не могут содержать пробелы и должны содержать только буквенно-цифровые символы и/или следующие символы: +=,[email protected]_

Мы также уберем флажок «Создать ключ доступа для каждого пользователя», поскольку нашему новому пользователю потребуется доступ только к Консоли управления AWS, и он не будет использоваться для программного доступа к сервисам AWS. Если бы мы оставили этот флажок установленным (что по умолчанию), то это представляло бы угрозу безопасности, потому что, если бы злоумышленник мог каким-то образом получить ключ доступа для Bob_Smith, он получил бы полный программный доступ ко всем нашим ресурсам AWS.

Рисунок 9: Шаг 2 создания нового пользователя в IAM.

После завершения работы мастера создания пользователя мы вернемся в консоль IAM. Здесь мы видим, что новый пользователь Bob_Smith успешно создан. Мы также видим, что Bob_Smith еще не принадлежит ни к одной группе (в отличие от Active Directory, где новые учетные записи пользователей автоматически принадлежат группе безопасности «Пользователи домена»); еще не имеет пароля (опять же, в отличие от Active Directory, где пароль должен быть назначен пользователю при создании учетной записи пользователя); и не имеет ключей доступа. Консоль также показывает, когда был создан новый пользователь, что полезно для целей аудита:

Рисунок 10: Создан пользователь Bob_Smith.

Давайте теперь добавим пользователя Bob_Smith в группу Admins, чтобы предоставить ему права администратора в нашей среде AWS. Нажмите кнопку «Действия пользователя» и выберите «Добавить пользователя в группы» в появившемся раскрывающемся меню:

Рисунок 11: Шаг 1 добавления пользователя Bob_Smith в группу Admins.

В мастере добавления пользователей в группы установите флажок рядом с группой «Администраторы», как показано здесь:

Рисунок 12: Шаг 2 добавления пользователя Bob_Smith в группу Admins.

После нажатия кнопки «Добавить в группы» мы возвращаемся на страницу «Пользователи» и видим, что Bob_Smith теперь принадлежит к одной группе:

Рисунок 13: Пользователь Bob_Smith теперь является членом группы Admins.

Точно так же, если мы выберем страницу «Группы», мы увидим, что в группе «Администраторы» теперь есть один участник:

Рис. 14. В группу «Администраторы» входит один участник.

Настройка политики паролей

Прежде чем мы назначим пароль нашему новому пользователю, мы должны сначала настроить подходящую политику паролей для нашей среды AWS. Политика паролей управляет типом пароля, который можно установить для каждого пользователя в среде. Выбор страницы политики паролей в консоли IAM показывает, что политика паролей по умолчанию довольно слабая:

Рисунок 15: Шаг 1 настройки политики паролей.

Давайте сделаем нашу политику паролей надежной, как показано на следующем снимке экрана:

Рисунок 16: Шаг 2 настройки политики паролей.

Нажатие кнопки «Применить политику паролей» генерирует сообщение с подтверждением того, что изменения были применены:

Рисунок 17: Политика паролей настроена.

Теперь давайте установим пароль Боба. Откройте страницу «Пользователи» в консоли IAM и установите флажок рядом с Bob_Smith, затем нажмите «Действия пользователя» и выберите «Управление паролем» в раскрывающемся меню:

Рисунок 18: Шаг 1 установки пароля для пользователя Bob_Smith.

Мастер управления паролями предлагает два варианта на выбор:

- Разрешить IAM автоматически генерировать случайный пароль для пользователя

- Вручную укажите собственный пароль для пользователя

У вас также есть возможность потребовать от пользователя сброса пароля при первом входе в AWS:

Рисунок 19: Шаг 2 установки пароля для пользователя Bob_Smith.

Поскольку мы собираемся использовать Bob_Smith (вместо нашей корневой учетной записи AWS) в качестве нашего идентификатора для всего будущего администрирования нашей среды AWS, мы решим назначить этому пользователю длинный, но легко запоминающийся пользовательский пароль:

Рисунок 20: Шаг 3 установки пароля для пользователя Bob_Smith.

Как видно из следующего рисунка, на странице «Пользователи» теперь показано, что пароль был настроен для пользователя Bob_Smith, но пароль еще не использовался, поскольку Bob_Smith еще не вошел в AWS:

Рисунок 21: Теперь у пользователя Bob_Smith есть пароль.

Нам осталось только убедиться, что мы можем использовать пользователя Bob_Smith для выполнения задач администрирования. Мы сделаем это дальше.

Проверка разрешений

Выберите страницу «Панель мониторинга» консоли IAM и нажмите «Копировать ссылку» справа от ссылки для входа пользователей IAM, затем нажмите CTRL+C, чтобы скопировать ссылку в буфер обмена:

Рисунок 22: Шаг 1 проверки наличия у Bob_Smith прав администратора.

Откройте новое окно браузера или вкладку на своем компьютере и нажмите CTRL+V, чтобы вставить ссылку для входа пользователей IAM в адресную строку. Нажмите клавишу ВВОД, чтобы открыть страницу входа пользователей IAM. Поле «Учетная запись» будет заполнено идентификатором вашей учетной записи AWS или псевдонимом для вашей учетной записи, если вы ее создали. Введите Bob_Smith в поле Имя пользователя и введите пароль Боба в поле Пароль:

Рисунок 23: Шаг 2 проверки наличия у Bob_Smith прав администратора.

Примечание:

Если вам когда-нибудь понадобится снова войти в свою среду AWS, используя корневую учетную запись AWS, вы можете щелкнуть ссылку «Войти, используя учетные данные корневой учетной записи», чтобы сделать это.

При нажатии кнопки «Войти» откроется Консоль управления AWS, и вы увидите «Bob_Smith @ <идентификатор учетной записи>» в строке меню, где <идентификатор учетной записи> — это либо идентификатор вашей учетной записи AWS, либо ваш псевдоним, если он у вас есть:

Рисунок 24: Bob_Smith имеет права администратора.

На этом этапе вы можете легко продемонстрировать, что Bob_Smith имеет полный доступ ко всем вашим сервисам и ресурсам AWS. Например, вы можете щелкнуть значок «Управление учетными данными и доступом», показанный выше, чтобы продемонстрировать, что Bob_Smith может создавать дополнительных пользователей и добавлять их в группу «Администраторы», чтобы настроить дополнительных администраторов для вашей среды.

Вы могли заметить, что когда вы вошли в систему как Bob_Smith, вы автоматически вышли из своей учетной записи root:

Рисунок 25: Вы автоматически вышли из своей учетной записи root.

При желании вы можете нажать «Обновить», чтобы снова войти в свою учетную запись root.

И последнее замечание: при выборе страницы «Пользователи» в консоли IAM теперь отображаются дата и время последнего входа Bob_Smith в консоль управления AWS. Это полезная информация для целей аудита:

Рис. 26. Аудит доступа пользователя к консоли AWS.

- Начало работы с AWS (часть 2)

- Начало работы с AWS (часть 3)

- Начало работы с AWS (часть 4)

- Начало работы с AWS (часть 5)

- Начало работы с AWS (часть 7)

- Начало работы с AWS (часть 9)

- Начало работы с AWS (часть 10)

- Начало работы с AWS (часть 11)

- Начало работы с AWS (часть 12)

- Начало работы с AWS (часть 13)

- Начало работы с AWS (часть 14)