Гибридная сетевая инфраструктура в Microsoft Azure (часть 9)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 1)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 2)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 3)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 4)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 5)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 6)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 8)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 10)

В части 1 этой серии я начал обсуждение гибридной сетевой инфраструктуры с некоторых мыслей о гибридных облаках, а затем рассказал о некоторых сетевых функциях, которые вы получаете при переходе на службы инфраструктуры Azure. Также было представлено введение в схему эталонной архитектуры расширения центра обработки данных, которую Том составил вместе с Джимом Дайалом и несколькими другими людьми из Microsoft. Во второй части Том присоединился к нам в качестве соавтора, и мы рассмотрели VPN-соединения между сайтами и VPN-соединения между сайтами. В части 3 мы рассмотрели выделенную службу подключения к глобальной сети Azure, которая носит название ExpressRoute, а также обсудили виртуальный шлюз Azure, который расположен на краю вашей виртуальной сети Azure и позволяет вам подключаться к вашей локальной сети. локальной сети в виртуальную сеть Azure.

Затем в части 4 мы потратили большую часть нашего времени на обсуждение того, что такое виртуальные сети Azure и как они сравниваются с виртуальными сетями, которые мы используем в традиционных локальных установках Hyper-V. В части 5 были более подробно описаны виртуальные сети Azure и некоторые особенности, которые необходимо учитывать. В части 6 мы обсудили виртуальные сети Azure и внешние балансировщики нагрузки. В части 7 мы начали обсуждение внутренней балансировки нагрузки и того, как использовать PowerShell для настройки ILB для виртуальных машин, содержащихся в виртуальной сети Azure. В части 8 мы перешли к настройке ILB для облачных служб, отредактировав файл.cscfg, а затем рассказали о группах безопасности сети.

Теперь мы продолжим работать над нашим списком сетевых возможностей, доступных в Azure на момент написания этой статьи (всегда помня о том, что Azure постоянно меняется, расширяется и добавляет новые функции):

√ Виртуальные частные сети между сайтами

√ Виртуальные частные сети типа «укажи на сайт»

√ Выделенные каналы WAN

√ Виртуальные сетевые шлюзы

√ Виртуальные сети Azure

√ Возможность подключения к виртуальной сети

√ Внешние балансировщики нагрузки

√ Внутренние балансировщики нагрузки

√ Группы безопасности сети

> ACL виртуальной машины

- Сторонние прокси-брандмауэры

- Двойной дом

- Выделенные общедоступные IP-адреса

- Статические IP-адреса на виртуальных машинах

- Публичные адреса на виртуальных машинах

- DNS

В этой статье мы продолжим движение вниз по списку и поговорим о списках ACL виртуальных машин и доступе к виртуальным машинам для целей управления.

ACL виртуальной машины

ACL — это список управления доступом, в этом нет ничего нового. Но когда мы говорим о виртуальных машинах Azure, ACL имеют разное значение в зависимости от того, какую «модель» Azure вы используете. В Azure вы можете создавать виртуальные машины с помощью «Управление службами Azure (ASM)» или «Управление ресурсами Azure (ARM)». ASM можно считать устаревшим (или «классическим») методом создания виртуальных машин в Azure, поскольку он существовал до появления ARM. Однако Microsoft рекомендует в будущем создавать все свои виртуальные машины с использованием ARM.

Обратите внимание, однако, что вам нужно быть осторожным с этим, потому что вы не можете делать в ARM все, что вы можете делать с ASM, и наоборот. Кроме того, если у вас уже есть виртуальные машины, созданные с помощью ASM, вы не можете просто перенести их на ARM, поэтому вам придется использовать функции и возможности, встроенные в ASM. По крайней мере, так было на момент написания этой статьи. Тем не менее, облачная инфраструктура Azure постоянно меняется, и, возможно, к тому времени, когда вы будете читать это, вы сможете перенести свои виртуальные машины ASM на ARM одним щелчком мыши. Пока, к сожалению, это не так.

Общие сведения о ACL в Azure

Вернемся к ACL. Этот термин имеет очень конкретное значение в Azure. В отличие от локальных сетей, где сетевые ACL относятся к любым спискам управления доступом, имеющимся на маршрутизаторах или коммутаторах, и могут ссылаться на любой источник и место назначения, ACL виртуальной машины Azure относятся к подключениям, поступающим из Интернета. Azure не использует термин «ACL» при создании списков управления доступом, которые контролируют трафик, перемещающийся между виртуальными машинами, которые существуют в Azure, а также между виртуальными машинами, которые находятся в Azure и взаимодействуют с корпоративной сетью.

Если у вас есть виртуальные машины ASM, вы настраиваете ACL на «конечных точках». На языке Azure виртуальная машина является «конечной точкой», если к ней разрешены подключения из Интернета. Поэтому, если вы не разрешаете какие-либо подключения к виртуальной машине из Интернета, виртуальная машина не является конечной точкой. Если вы используете портал Azure ASM, вы настраиваете конечную точку при создании новой виртуальной машины.

Если у вас есть виртуальные машины ARM, вы вообще не настраиваете конечные точки, поскольку нет возможности создать «конечную точку» при создании новой виртуальной машины с использованием модели ARM. Вместо этого вы настраиваете группу безопасности сети, чтобы разрешить любые подключения из Интернета, которые вы хотите разрешить к виртуальной машине.

Это может показаться немного запутанным, но суть в том, что независимо от того, называется ли виртуальная машина Azure конечной точкой или нет, вы разрешаете доступ к виртуальной машине из Интернета.

Таким образом, списки ACL позволяют вам контролировать, каким IP-адресам разрешено устанавливать соединения с виртуальными машинами. Например, предположим, что вы настраиваете виртуальную машину в Azure и хотите иметь возможность управлять ею с помощью протокола RDP. Вы должны настроить виртуальную машину как конечную точку, которая разрешает входящие подключения RDP. На самом деле, если вы используете ASM, мастер настройки виртуальной машины сделает это за вас и даже назначит случайный порт прослушивания (не TCP 3389) для подключения, который затем переадресуется на порт прослушивания виртуальной машины TCP 3389., Azure делает это, чтобы злоумышленникам было сложнее найти слушателей RDP, а затем выполнить атаки грубой силы.

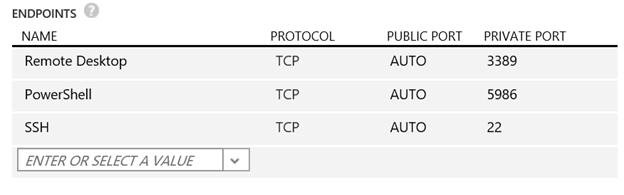

Настройка конечных точек

На рисунке ниже показан пример того, как выглядят конечные точки при их настройке с помощью ASM.

фигура 1

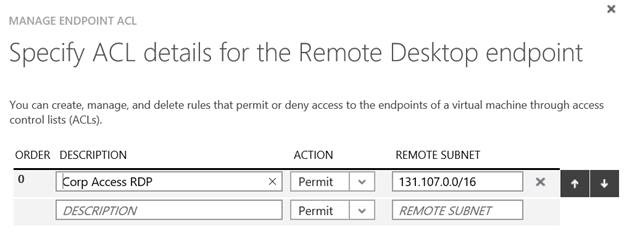

Вы можете настроить ACL после того, как вы определили конечную точку. На рисунке ниже показано, как это сделать в модели ASM.

фигура 2

Подробнее о том, как настроить ACL с помощью ASM, см. в разделе Как настроить конечные точки для виртуальной машины.

Имейте в виду, что вам не нужно создавать конечные точки виртуальных машин. Если вы не хотите, чтобы ваша виртуальная машина была подключена к Интернету, просто не делайте ее конечной точкой. В модели ASM при создании виртуальной машины с помощью портала она по умолчанию делает вашу виртуальную машину удаленным рабочим столом, удаленной оболочкой PowerShell и конечной точкой SSH. Это сделано потому, что вы, вероятно, захотите управлять своими виртуальными машинами через Интернет, и это единственные способы, которыми вы можете это сделать. Другими словами, у вас нет доступа к виртуальным машинам через шину виртуальной машины, как если бы вы запускали виртуализированную инфраструктуру в локальной среде. Таким образом, вы должны использовать эти протоколы удаленного управления для доступа к виртуальным машинам.

Альтернативы конечным точкам

Это не означает, что вам нужно создавать конечные точки для управления виртуальными машинами. Есть еще две альтернативы:

- Укажите на сайт VPN

- Сайт к сайту VPN

Вместо того, чтобы делать виртуальную машину конечной точкой, вы можете установить VPN-подключение типа "точка-сайт" к виртуальной сети Azure, в которой находится виртуальная машина. Это типичное подключение VPN-клиента удаленного доступа к виртуальной сети Azure. После проверки подлинности и авторизации у вас есть подключение к виртуальной сети Azure, после чего вы можете установить управляющее подключение к фактическому IP-адресу виртуальной машины в виртуальной сети Azure, а не к общедоступному адресу, доступному в Интернете. Это ничем не отличается от ситуации, когда вы работаете удаленно и вам необходимо подключиться к корпоративной сети через VPN для управления машинами в локальном центре обработки данных.

VPN типа «точка-точка» проста и не требует централизованной ИТ-поддержки. Другой вариант, VPN типа "сеть-сеть", требует, чтобы ваша сетевая группа установила VPN-сеть между локальным центром обработки данных и виртуальной сетью Azure. Когда это подключение установлено, вы можете подключиться к фактическим IP-адресам, используемым виртуальными машинами в виртуальной сети Azure, из любого места в вашей локальной сети при условии, что в вашей локальной инфраструктуре таблицы маршрутизации есть маршрут..

ACL и ARM

А как насчет списков ACL для виртуальных машин при использовании ARM? В этом случае вы не имеете дело с конечными точками как таковыми, поскольку концепция конечных точек технически не существует в модели ARM. Вместо этого вы будете использовать группы безопасности сети (NSG). Группы безопасности сети можно рассматривать как простые брандмауэры с отслеживанием состояния, которые используют 5 кортежей для управления доступом. В ARM вы настраиваете группы безопасности сети с адресами источника и назначения, для которых вы хотите разрешить или запретить трафик, используя правила безопасности сети.

Подробные сведения о настройке правил группы безопасности сети см. в статье Что такое группа безопасности сети (NSG)? Конкретную информацию о том, как настроить правила группы безопасности сети в модели ARM, см. в разделе Как управлять группами безопасности сети с помощью портала предварительной версии.

В настоящее время вы не можете создать новую группу безопасности сети с помощью интерфейса портала, но вы можете воспользоваться преимуществами новых шаблонов ARM, что намного проще, чем использование PowerShell. Затем, после создания новой группы безопасности сети, вы можете использовать портал ARM (предварительный портал) для настройки правил группы безопасности сети.

Резюме

В этой статье, части 9 нашей серии, посвященной гибридной сетевой инфраструктуре в Microsoft Azure, мы говорили о списках ACL виртуальных машин и о том, как их настроить для разрешения входящего трафика из Интернета. Мы отметили тот факт, что списки ACL для виртуальных машин в основном представляют собой концепцию ASM, поскольку они зависят от конструкции «конечная точка», и что с виртуальными машинами ARM вы просто настраиваете правила группы сетевой безопасности, чтобы разрешить доступ к виртуальным машинам через Интернет. Мы также говорили о том, как управлять виртуальными машинами, которые вы не хотите использовать в Интернете. Наконец, мы закончили обсуждение групп безопасности сети и того, как их можно использовать для достижения того же результата, что и списки управления доступом виртуальной машины.

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 1)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 2)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 3)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 4)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 5)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 6)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 8)

- Гибридная сетевая инфраструктура в Microsoft Azure (часть 10)