Еще одна ошибка конфигурации AWS раскрывает данные клиентов Dow Jones

По меньшей мере 2,2 миллиона клиентов Dow Jones & Co. потеряли свою информацию из-за ошибки конфигурации AWS в их облачном файловом хранилище с Amazon Web Services. Известная финансовая издательская фирма непреднамеренно разрешила неавторизованным лицам доступ к личным и финансовым данным клиентов из-за неправильно настроенной корзины S3.

По данным Dow Jones, ошибка конфигурации AWS затронула 2,2 миллиона клиентов. Но UpGuard, фирма по кибербезопасности, которая обнаружила ошибку, подсчитала, что на самом деле это число составляет почти 4 миллиона.

Эти данные затронули миллионы подписчиков изданий Dow Jones, таких как The Wall Street Journal и Barron's. Он включал имена, адреса, информацию об учетной записи, адреса электронной почты и последние четыре цифры номеров кредитных карт этих подписчиков. Хотя полная информация о кредитной карте не была раскрыта, эта утечка не вызывает насмешек.

По данным UpGuard, даже больше: «1,6 миллиона записей в наборе баз данных, известных как Dow Jones Risk and Compliance, набор программ корпоративной разведки только по подписке, используемых в основном финансовыми учреждениями для соблюдения правил по борьбе с отмыванием денег».

Как произошла эта ошибка конфигурации AWS?

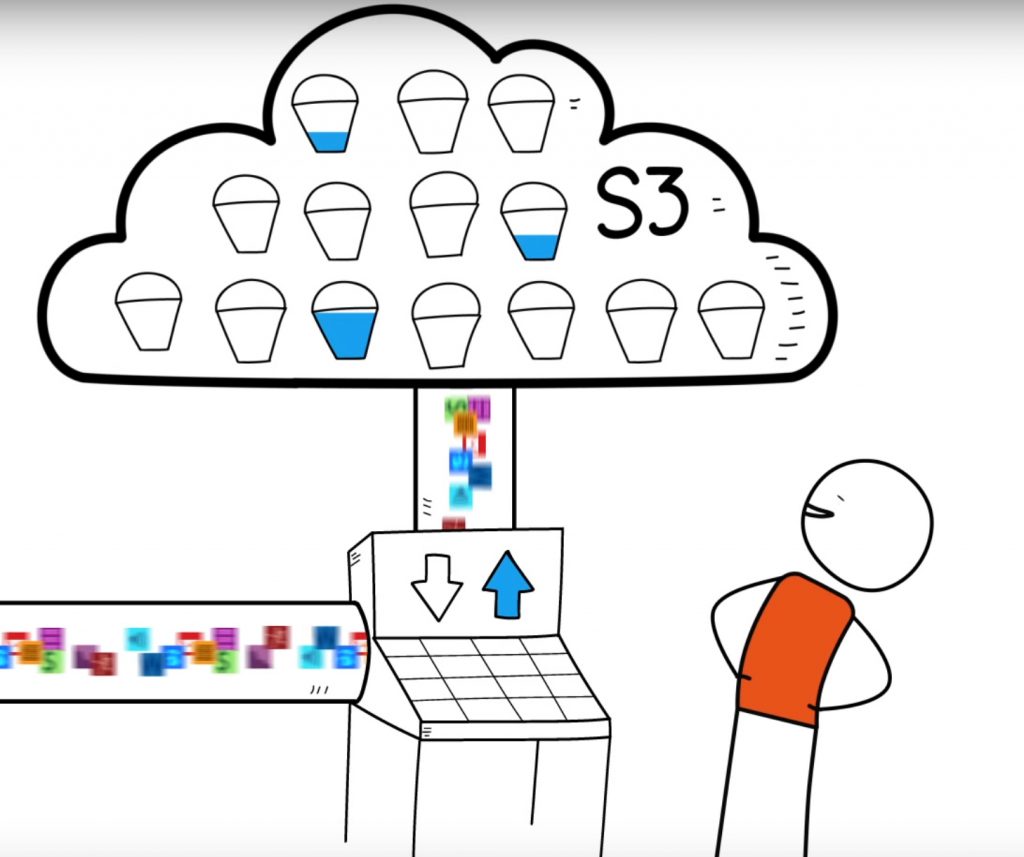

Открытый репозиторий данных был ошибкой конфигурации AWS в корзине Simple Storage Service (S3). Распространенной ошибкой является то, что настройки разрешений корзины были установлены «чтобы позволить любым «аутентифицированным пользователям» AWS загружать данные через URL-адрес репозитория».

Проблема в том, что аутентифицированный пользователь означает не авторизованного пользователя, а «любого пользователя, имеющего учетную запись Amazon AWS». Поскольку существует более миллиона пользователей, а регистрация этой учетной записи бесплатна, это явно не очень безопасно.

Эта простая ошибка конфигурации AWS привела к раскрытию информации миллионов различных клиентов, которую можно было легко использовать, например, с помощью фишинговой схемы, использующей личную информацию для обмана пользователей.

Еще одна крупная ошибка заключается в том, что у Dow Jones, по-видимому, была «вялая» реакция, противоречащая уведомлению пострадавших клиентов об этой утечке данных. Из-за этого клиенты с меньшей вероятностью будут больше подозревать схемы фишинга или действовать для защиты своей информации. Dow Jones заявил The Hill, что не информировал клиентов, потому что «информация не была достаточно конфиденциальной, чтобы требовать ее».

Это разоблачение Dow Jones — не первый инцидент с утечкой AWS «от Республиканского национального комитета, World Wrestling Entertainment, Министерства обороны и Verizon». С Verizon от 6 до 14 миллионов клиентов остались беззащитными на незащищенном сервере, принадлежащем партнеру телекоммуникационной фирмы.

Вместо этого World Wrestling Entertainment оставила открытыми данные 3 миллионов фанатов. Крис Викери, директор по исследованию киберрисков в UpGuard, обнаружил, что каждый из них подвергся воздействию корзины S3.

Распространенные ошибки

Хотя корзины S3 по умолчанию настроены как частные, и пользователи должны вручную изменять настройки разрешений, обычно данные должны быть доступны другому пользователю. Однако, согласно UpGuard, «подобная неправильная конфигурация слишком распространена при предоставлении общего доступа к данным».

Это не всегда проблема, которая оставляет данные пользователей открытыми, но многие утечки связаны с распространенными ошибками при настройке контроля доступа для баксов S3.

Прямо сейчас Amazon предоставляет множество различных механизмов безопасности, чтобы гарантировать, что корзина S3 не станет общедоступной случайно. Это настройка по умолчанию, и ею относительно легко управлять.

Однако те, кто мало что знает о безопасности или, в частности, о безопасности AWS, могут не увидеть проблемы в том, чтобы сделать эту информацию общедоступной, чтобы поделиться данными с кем-то за пределами AWS. Однако, как мы знаем, сделать корзину общедоступной или доступной для всех владельцев учетных записей AWS небезопасно.

«Я предполагаю, что именно это происходило в большинстве или во всех этих ситуациях — кому-то нужно было поделиться данными», — объясняет Рич Могулл, аналитик и генеральный директор Securosis в Фениксе. «Они использовали AWS, но не были с ним знакомы и не искали документацию о том, как с этим справиться безопасно. Они выбрали легкий путь и сделали ведро достоянием общественности».

Компания Detectify выпустила отчет, в котором подробно рассказывается о том, что многие сетевые администраторы не уделяют должного времени тому, чтобы понять, как безопасно и надежно настраивать списки контроля доступа (ACL) AWS, что приводит к явно вредным результатам.

По словам их советника по безопасности Франса Розена, Detectify смогла «внезапно контролировать, отслеживать и взламывать высокопроизводительные веб-сайты из-за слабых конфигураций корзины и списков управления доступом к объектам».

Если эти сегменты настроены неправильно, существует очень большая потенциальная проблема, связанная с именованием. По словам Розена, если злоумышленники узнают имя корзины S3, они могут использовать его в сочетании с инструментом командной строки AWS для связи с API Amazon.

Затем злоумышленник имеет возможность получить доступ к списку S3 и читать файлы, а также записывать и загружать файлы в корзину или изменять записи доступа. «Все это можно сделать… так, чтобы хостинговая компания S3 даже не заметила».

Причина, по которой это возможно, заключается в том, что, как и следовало ожидать, неправильная конфигурация списков управления доступом S3 приводит к предоставлению слишком большого количества разрешений на доступ. Исследователи Detectify пришли к тому же выводу, что и предыдущие исследователи: слишком много элементов управления доступом было установлено на «Аутентифицированный пользователь». Вероятно, это связано с тем, что, по мнению Розена, «люди случайно путают Authenticated с Authorized, когда видят эту опцию управления доступом».

Таким образом, как только происходит эта неправильная конфигурация, единственное, что нужно для получения доступа к корзине, — это ее имя. Затем злоумышленник может запросить AWS и запросить интерфейс командной строки AWS.

В то время как некоторые имена корзин S3 легко угадать или подобрать методом грубой силы, другие найти сложнее. Согласно Detectify, есть несколько различных способов найти имя и компанию, с которой они связаны.

Одним из них является «просмотр HTTP-ответа для заголовка сервера, который читается как «AmazonS3», и, по мнению Amazon, это не ошибка. Вместо этого он демонстрирует, что сервер AWS может привести к утечке данных, если он не настроен должным образом, и что «он вряд ли сможет смягчить ошибки пользователя».

Хотя неясно, были ли некоторые другие утечки, такие как Verizon, вызваны именно этой проблемой, исследователи Detectify смогли найти 40 различных компаний, у которых были проблемы, связанные с контролем доступа и неправильными настройками корзин.

Другое исследование Rhino Labs проверило 10 000 корзин AWS S3, используемых 10 000 лучших сайтов Alexa, и обнаружило, что 1,1%, или 107 корзин, были неправильно настроены. Поскольку эти сайты были популярны, а не второстепенные блоги или другие веб-сайты, это представляет собой большую проблему.

Как избежать этой ошибки

Решение этой ошибки конфигурации AWS двоякое. Во-первых, администраторы должны быть лучше осведомлены об управлении доступом к корзинам S3, делая безопасность главным приоритетом. Во-вторых, Amazon может изменить способ управления разрешениями, предоставив больше возможностей, чем просто частные и общедоступные разрешения, и упростив добавление определенных авторизованных пользователей.

Amazon может и должен предложить администраторам больше вариантов безопасности и более простой контроль. Однако эти утечки происходят из-за ошибок пользователей и требуют от компаний более серьезного отношения к своей безопасности, чтобы защитить конфиденциальность клиентов.