5 советов по обеспечению безопасности вашего виртуального частного облака Amazon

Amazon Virtual Private Cloud (Amazon VPC) — это функция Amazon Web Services, позволяющая определить логически изолированную виртуальную сеть, в которой можно выделить ресурсы AWS. Компоненты VPC включают IP-адреса, подсети, таблицы маршрутизации, шлюзы, сетевые интерфейсы, конечные точки и многое другое. Несмотря на то, что Amazon в определенной степени встроила средства безопасности «в» VPC, как администратору AWS вы также должны соответствующим образом настраивать и управлять своими VPC, чтобы обеспечить безопасность размещенных данных, серверов и приложений. В этой статье я поделюсь пятью советами о том, как убедиться, что ваш VPC и содержащиеся в нем ресурсы действительно достаточно безопасны.

Всегда начинайте с подробного плана

Прежде чем создавать новый VPC, вы всегда должны начинать с составления плана, в котором описывается структура и работа вашего VPC. Ключом к хорошему планированию создания VPC является определение основной цели вашего виртуального частного облака. Будете ли вы использовать свой VPC для размещения общедоступного веб-сайта? Будете ли вы использовать для расширения локальной корпоративной сети в облако AWS? Какие группы пользователей, приложений или сервисов должны иметь доступ к вашему VPC после его создания? Какие виды подключения потребуются между вашим виртуальным частным облаком и другими внутренними и внешними сетями, принадлежащими вашей организации, партнерам или клиентам? Вам понадобится только одно новое VPC или нужно будет создавать дополнительные, чтобы обеспечить связь с ресурсами в других регионах? Ответы на эти и многие другие вопросы, которые вы можете придумать, очень помогут вам в обеспечении того, чтобы созданное вами VPC было разработано для обеспечения безопасности с нуля.

Начните заново, создав новое виртуальное частное облако

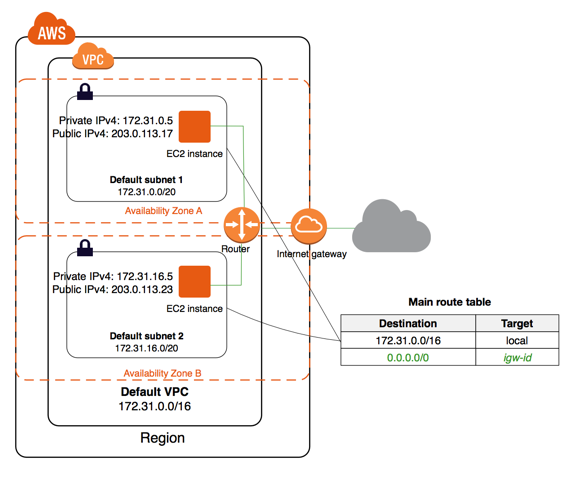

Хотя AWS предоставляет вам виртуальное частное облако по умолчанию в каждом регионе вашей учетной записи AWS, лучше не использовать VPC по умолчанию, а вместо этого создать свои собственные новые VPC. Причина этого заключается в том, что конфигурация безопасности VPC по умолчанию в основном широко открыта, поскольку подсети в VPC по умолчанию связаны с вашей основной таблицей маршрутизации, и это не накладывает никаких ограничений на входящий или исходящий трафик. Поэтому с точки зрения защиты ваших ресурсов AWS всегда лучше создавать новые VPC, а затем определять настраиваемые таблицы маршрутов для каждого VPC. Потому что рекомендуется не возиться с вашей основной таблицей маршрутизации на случай, если вы сломаете что-то, что сильно повлияет на вашу среду AWS.

Создайте несколько VPC, даже если вам нужен только один

Даже если вам нужно только одно VPC для размещения ваших приложений, серверов и данных, вы все равно должны начать с создания как минимум двух VPC, одного для производства и зеркального для разработки. Всегда проводите тестирование отдельно от вашей производственной среды, чтобы вы могли быть уверены, что если что-то пойдет не так, последствия от результата будут ограничены. Хотя это, вероятно, кажется большинству из нас очевидным, это простое правило часто не соблюдается в корпоративных средах, не использующих модель разработки Agile.

Избегайте использования NACL и вместо этого используйте группы безопасности.

Группы безопасности — это, по сути, виртуальные брандмауэры, которые контролируют, какой трафик может входить и выходить из вашего VPC. Группы безопасности являются только разрешительными — запрещающих правил нет. Когда вы создаете новую группу безопасности для VPC, она автоматически разрешает неограниченный исходящий трафик, но не разрешает входящий трафик, что, конечно же, является наиболее безопасной конфигурацией. Чтобы разрешить определенные формы входящего трафика в ваше виртуальное частное облако, вы должны специально создать правила, позволяющие такому трафику проходить внутрь. С другой стороны, списки управления доступом к сети (NACL) — это еще одна форма виртуального брандмауэра, которую вы можете использовать для управления входящим и исходящим потоком трафика в ваш VPC и из него. И когда вы создаете новый NACL, он не позволит проходить любому типу трафика, входящему или исходящему.

Так в чем тогда разница между группами безопасности и NACL? Ответ заключается в том, что группы безопасности контролируют трафик на уровне экземпляров для экземпляров в вашем VPC. С другой стороны, NACL контролируют трафик для подсетей, определенных в вашем VPC. Таким образом, если у вас есть несколько экземпляров, размещенных в подсети, то все они будут иметь сетевой трафик, ограниченный NACL, применяемым к этой подсети. И это часто далеко не идеально с точки зрения защиты ваших ресурсов AWS. Поэтому в целом лучше использовать группы безопасности для управления трафиком, поскольку их можно использовать более детально, чем NACL. Единственное преимущество, которое NACL иногда могут предоставить вам по сравнению с группами безопасности, заключается в том, что NACL могут содержать как разрешающие, так и запрещающие правила, в то время как группы безопасности поддерживают только разрешающие правила. Помните также, что если вы явно не создадите собственный NACL для подсети в своем VPC, NACL по умолчанию, который разрешает любой входящий или исходящий трафик, будет автоматически использоваться экземплярами в этой подсети.

Расширьте свое мышление и используйте эластичные IP-адреса

Наконец, если ресурсы, которые будут размещены в вашем VPC, потребуют подключения к Интернету, чтобы пользователи и приложения могли получить к ним доступ, у вас есть выбор, как вы можете обеспечить это подключение. В частности, вы можете либо назначить общедоступный IP-адрес любому экземпляру или сетевому интерфейсу в вашем VPC, либо использовать для таких целей эластичный IP-адрес (EIP). Хотя основной причиной использования EIP является доступность — если ваш экземпляр по какой-либо причине выйдет из строя и отключится, любой связанный с ним общедоступный IP-адрес будет потерян, но если вы используете EIP, вы можете переместить этот EIP в другой экземпляр — с помощью EIP также облегчит пользователям и приложениям доступ к вашему экземпляру, чтобы внести его в белый список как доступный ресурс, что делает использование EIP также фактором безопасности для вашей архитектуры VPC.

Всегда есть больше

Конечно, есть и другие методы, которые вы можете применить для обеспечения безопасности своих серверов, приложений и данных, размещенных на AWS, и я опишу некоторые из этих передовых методов в будущих статьях, специально предназначенных для каждого типа ресурсов, размещенных на AWS..