3 встроенных отчета для оценки ваших рисков Active Directory

Одним из ключей к обеспечению безопасности среды Microsoft 365 является понимание факторов, представляющих значительный риск для безопасности. В конце концов, трудно минимизировать риски, если вы даже не знаете, что это за риски. К счастью, в Azure Active Directory встроен ряд отчетов, которые можно использовать для оценки рисков вашей организации, связанных с учетными записями пользователей и попытками входа в систему. В этой статье я рассмотрю эти три отчета и покажу вам некоторые действия, которые необходимо предпринять, если вы обнаружите риски в своей организации.

Отчеты о рисках Azure Active Directory

Рискованные входы

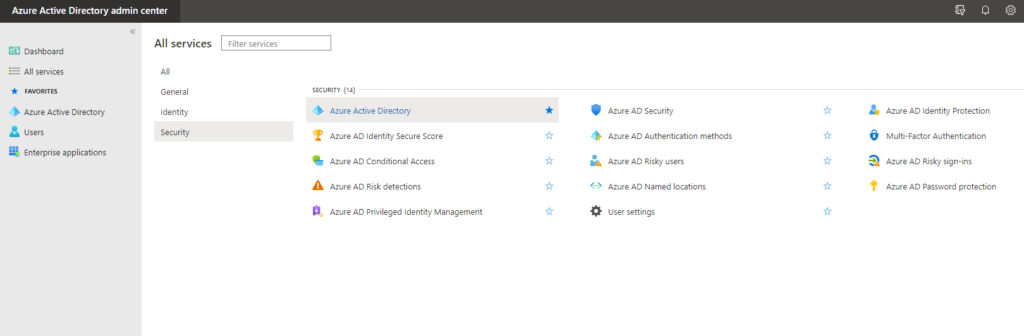

Первым из этих отчетов является отчет о рискованных входах. Вы можете получить доступ к этому отчету, открыв центр администрирования Azure Active Directory, перейдя к списку всех служб и найдя раздел «Безопасность». Оттуда просто щелкните отчет о рискованных входах в Azure AD, который вы можете увидеть на изображении ниже. Кстати, все отчеты, о которых я буду говорить, находятся в разделе «Безопасность».

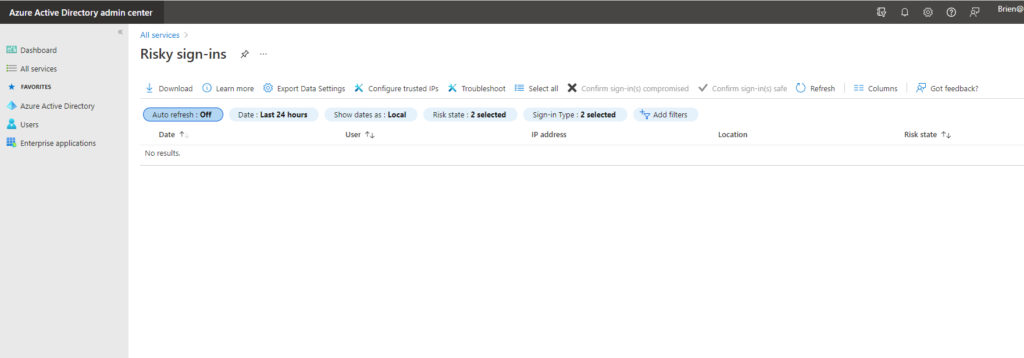

Вы можете увидеть страницу «Рискованные входы» на следующем изображении. В этом случае список рискованных входов пуст, так как не было никаких рискованных входов. Тем не менее, вы можете, по крайней мере, понять, как выглядит консоль и какие опции доступны.

Существует множество вещей, которые могут привести к тому, что вход в систему будет считаться рискованным. Например, Microsoft может решить, что вход в систему является рискованным, если произошла утечка учетных данных пользователя или если пользователь входит в систему из незнакомого места, особенно если для пользователя было бы невозможно попасть в это место за то время, которое прошло. прошло с момента их последнего нормального входа в систему.

Так что, если в вашей организации будут обнаружены рискованные входы в систему, что вы можете с этим поделать? Варианты зависят от типа вашей подписки. Консоль Risky Sign-in позволяет вам просматривать рискованные входы и помечать каждый из них как безопасный или скомпрометированный на основе результатов вашего расследования и информации, предоставленной консолью.

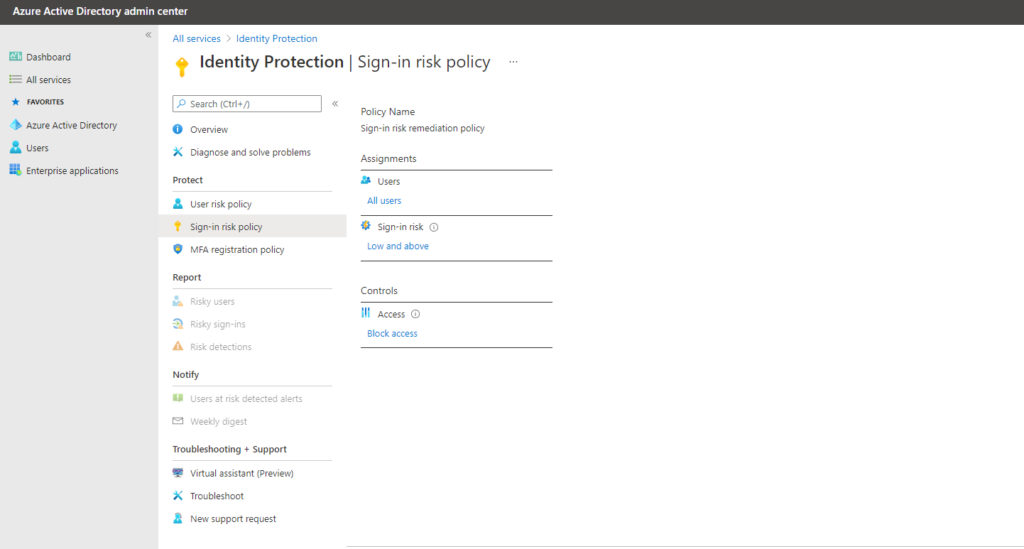

Однако если у вас есть подписка Azure AD Premium P2, вы можете создать политику риска при входе, которая позволит вам блокировать рискованные входы или требовать многофакторную проверку подлинности. Для этого перейдите в раздел «Все службы» и нажмите «Защита идентификации Azure AD», а затем — «Политика риска при входе». Как видно на следующем снимке экрана, политика риска при входе может применяться ко всем пользователям или к определенной группе пользователей (например, к пользователям с повышенными разрешениями). Azure AD позволяет вам указать уровень риска, при котором вы хотите действовать, и выбрать, что произойдет, когда этот уровень будет достигнут. Например, вы можете заблокировать вход пользователя, если обнаружен высокий уровень риска.

Рискованные пользователи

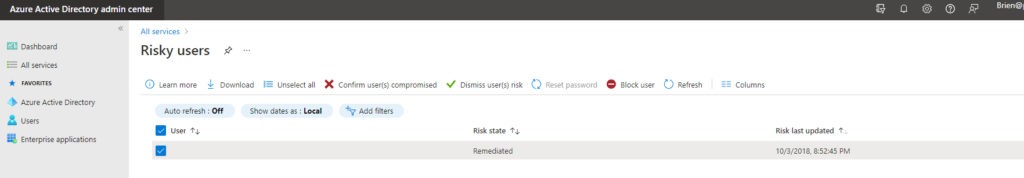

Второй отчет — это отчет о рискованных пользователях Azure AD. Этот отчет, который вы можете видеть на следующем снимке экрана, отображает список учетных записей пользователей, которые считаются представляющими риск. Я заблокировал имя пользователя на снимке экрана по понятным причинам, но, как вы можете видеть, в консоли также отображается состояние риска пользователя, а также дата и время последней оценки риска пользователя.

Когда учетная запись пользователя идентифицируется как рискованная, это обычно означает, что учетные данные пользователя могли быть скомпрометированы. Консоль позволяет подтвердить, что учетная запись была скомпрометирована, исключить риск, принудительно сбросить пароль или заблокировать пользователя.

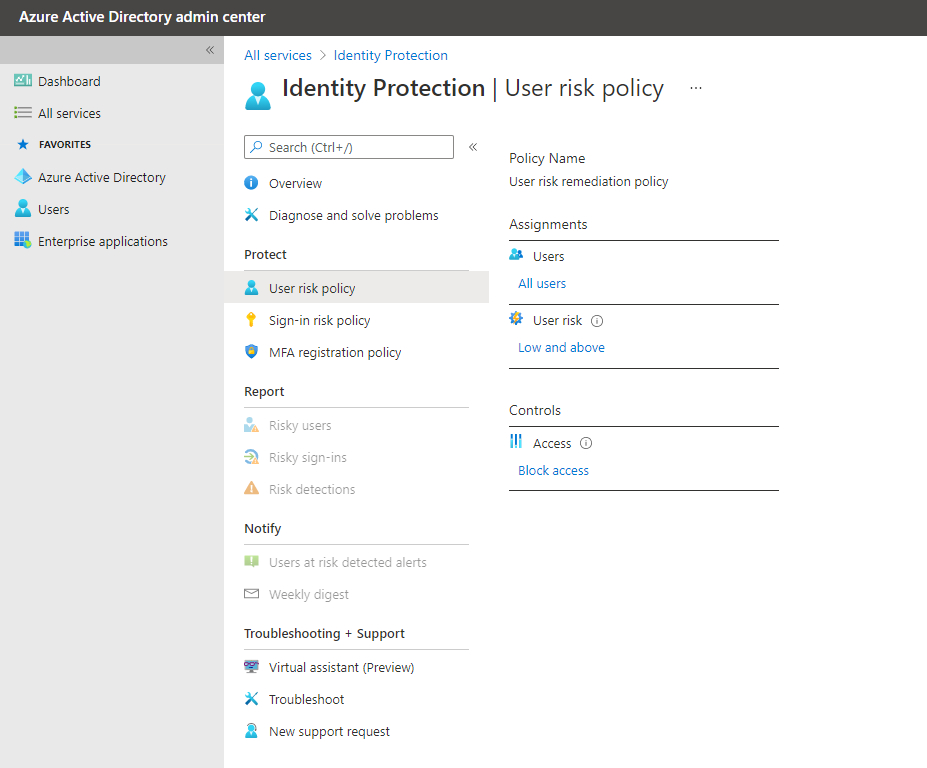

Если у вас есть подписка Azure AD Premium P2, вы также можете создать политику риска пользователя. Просто перейдите к списку служб Azure AD и нажмите «Защита личных данных», а затем — «Политика риска пользователя». Как видно на следующем снимке экрана, создание политики риска для пользователей работает так же, как создание политики риска для входа. Вы должны просто указать, к каким группам пользователей применяется политика (или вы можете применить политику ко всем пользователям), выбрать уровень риска, а затем выбрать действие, которое будет выполнено при достижении этого уровня риска.

Обнаружение рисков

Третий доступный отчет — это отчет об обнаружении рисков. Вы можете получить доступ к этому отчету, перейдя к списку служб Azure AD и щелкнув Обнаружение рисков Azure AD. Отчет об обнаружении рисков во многом похож на два других отчета, но содержит немного более подробную информацию об обнаруженных рисках. Например, этот отчет предоставляет вам информацию о местонахождении пользователя, когда он пытался войти в систему. Он также может показать вам другие риски, которые могли быть вызваны в то же время. Этот конкретный отчет носит информационный характер, и вам нужно будет перейти либо к отчету о рисках для пользователей, либо к отчету о рисках при входе, чтобы принять меры.

А еще лучше, оградите свою Azure Active Directory от рисков.

Какими бы полезными ни были различные отчеты о рисках Azure Active Directory и соответствующие политики рисков, важно помнить, что эти политики и отчеты являются реактивными по своей природе. Другими словами, риск должен существовать до того, как его можно будет идентифицировать. Хотя выявление рисков, несомненно, важно, не менее важно в первую очередь не допускать возникновения этих рисков.

Одна из наиболее эффективных вещей, которые вы можете сделать, чтобы снизить риски пользователей и входа в систему в Microsoft 365, — включить многофакторную проверку подлинности. Эта одна функция имеет большое значение для защиты ваших учетных записей пользователей. Также стоит потратить время на изучение оценки безопасности Microsoft 365 вашей организации. Оценка безопасности — это числовая оценка, отражающая состояние безопасности Microsoft 365 в вашей организации. Мало того, что эта оценка поможет вам оценить вашу безопасность, Microsoft также включает список вещей, которые вы можете сделать, чтобы улучшить как вашу оценку, так и безопасность вашей организации.