Системная безопасность

Предварительное условие - основные сетевые атаки, типы вирусов

Безопасность компьютерной системы - важнейшая задача. Это процесс обеспечения конфиденциальности и целостности ОС.

Считается, что система является безопасной, если ее ресурсы используются и получают доступ по назначению при любых обстоятельствах, но ни одна система не может гарантировать абсолютную безопасность от нескольких различных злонамеренных угроз и несанкционированного доступа.

Безопасность системы может быть поставлена под угрозу двумя нарушениями:

- Угроза: программа, которая может нанести серьезный ущерб системе.

- Атака: попытка взлома системы безопасности и несанкционированного использования актива.

Нарушения безопасности, влияющие на систему, можно разделить на злонамеренные и случайные. Вредоносные угрозы , как следует из названия, представляют собой своего рода вредоносный компьютерный код или веб-скрипт, предназначенный для создания уязвимостей системы, ведущих к лазейкам и нарушениям безопасности. С другой стороны, от случайных угроз сравнительно легче защититься. Пример: DDoS-атака типа «отказ в обслуживании».

Безопасность может быть поставлена под угрозу в результате любого из упомянутых нарушений:

- Нарушение конфиденциальности: этот тип нарушения включает несанкционированное чтение данных.

- Нарушение целостности: это нарушение включает несанкционированное изменение данных.

- Нарушение доступности: включает несанкционированное уничтожение данных.

- Кража службы: включает несанкционированное использование ресурсов.

- Отказ в обслуживании: включает предотвращение законного использования системы. Как упоминалось ранее, такие атаки могут носить случайный характер.

Цели системы безопасности -

Отныне, исходя из вышеуказанных нарушений, преследуются следующие цели безопасности:

- Честность:

К объектам в системе не должен иметь доступ какой-либо неавторизованный пользователь, и любой пользователь, не имеющий достаточных прав, не должен иметь права изменять важные системные файлы и ресурсы. - Секретность:

Объекты системы должны быть доступны только ограниченному числу авторизованных пользователей. Не все должны иметь возможность просматривать системные файлы. - Доступность:

Все ресурсы системы должны быть доступны для всех авторизованных пользователей, т.е. только один пользователь / процесс не должен иметь права использовать все системные ресурсы. В случае возникновения такой ситуации может произойти отказ в обслуживании. В такой ситуации вредоносная программа может забирать ресурсы для себя и, таким образом, препятствовать доступу легитимных процессов к системным ресурсам.

Угрозы можно разделить на следующие две категории:

- Программные угрозы:

Программа, написанная взломщиком для взлома системы безопасности или изменения поведения нормального процесса. - Системные угрозы:

Эти угрозы включают злоупотребление системными службами. Они стремятся создать ситуацию, в которой ресурсы операционной системы и пользовательские файлы используются не по назначению. Они также используются как средство запуска программных угроз.

Типы программных угроз -

- Вирус:

Печально известная угроза, широко известная. Это самовоспроизводящийся и вредоносный поток, который прикрепляется к системному файлу, а затем быстро реплицируется, изменяя и уничтожая важные файлы, что приводит к сбою системы.Далее Типы компьютерных вирусов можно кратко охарактеризовать следующим образом:

- file / parasitic - присоединяется к файлу

- boot / memory - заражает загрузочный сектор

- макрос - написан на языке высокого уровня, таком как VB, и влияет на файлы MS Office

- исходный код - ищет и изменяет исходные коды

- полиморфный - меняется при копировании каждый раз

- encrypted - зашифрованный вирус + код расшифровки

- скрытность - позволяет избежать обнаружения путем изменения частей системы, которые могут использоваться для его обнаружения, например системы чтения.

вызов

- туннелирование - устанавливается в процедуры обслуживания прерываний и драйверы устройств

- multipartite - заражает несколько частей системы - Троянский конь:

Сегмент кода, который неправильно использует свое окружение, называется троянским конем. Они кажутся привлекательной и безобидной программой-прикрытием, но представляют собой действительно вредоносную скрытую программу, которую можно использовать в качестве носителя вируса. В одной из версий трояна пользователя обманывают, вводя в приложение свои конфиденциальные данные для входа. Эти данные украдены эмулятором входа в систему и могут в дальнейшем использоваться как способ утечки информации.Другой вариант - шпионское ПО, шпионское ПО сопровождает программу, которую пользователь выбрал для установки, и загружает рекламу для отображения в системе пользователя, тем самым создавая всплывающие окна браузера, и когда пользователь посещает определенные сайты, оно собирает важную информацию и отправляет ее. на удаленный сервер. Такие атаки также известны как скрытые каналы .

- Люк:

Разработчик программы или системы может оставить в программном обеспечении дыру, которую может использовать только он, люк работает по аналогичным принципам. Trap Doors довольно сложно обнаружить, поскольку для их анализа необходимо просмотреть исходный код всех компонентов системы. - Логическая бомба:

Программа, которая инициирует атаку безопасности только в определенной ситуации.

Типы системных угроз -

Помимо программных угроз безопасности нашей системы также угрожают различные системные угрозы:

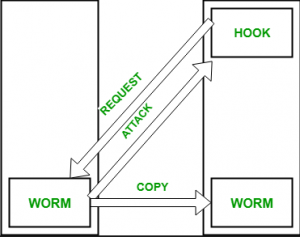

- Червь:

Программа заражения, распространяющаяся по сети. В отличие от вируса, они нацелены в основном на локальные сети. Компьютер, пораженный червем, атакует целевую систему и записывает на нее небольшую программу. Эта ловушка в дальнейшем используется для копирования червя на целевой компьютер. Этот процесс повторяется рекурсивно, и вскоре все системы ЛВС оказываются затронутыми. Он использует механизм появления, чтобы дублировать себя. Червь порождает свои копии, используя большую часть системных ресурсов, а также блокируя все другие процессы.Базовый функционал червя можно представить в виде:

- Сканирование портов:

Это средство, с помощью которого взломщик определяет уязвимости системы для атаки. Это автоматизированный процесс, который включает создание TCP / IP-соединения с определенным портом. Чтобы защитить личность злоумышленника, атаки со сканированием портов запускаются из Zombie Systems , то есть систем, которые ранее были независимыми системами, которые также обслуживают своих владельцев, но используются для таких пресловутых целей. - Отказ в обслуживании:

Такие атаки не нацелены на сбор информации или уничтожение системных файлов. Скорее, они используются для нарушения законного использования системы или средства.

Эти атаки обычно основаны на сети. Они делятся на две категории:

- Атаки этой первой категории используют так много системных ресурсов, что невозможно выполнить какую-либо полезную работу.Например, загрузка файла с веб-сайта, который использует все доступное процессорное время.

- Атаки второй категории связаны с нарушением работы сети объекта. Эти атаки являются результатом злоупотребления некоторыми фундаментальными принципами TCP / IP.

фундаментальная функциональность TCP / IP.

Принятые меры безопасности -

Для защиты системы меры безопасности могут быть приняты на следующих уровнях:

- Физические:

Сайты, содержащие компьютерные системы, должны быть физически защищены от вооруженных злоумышленников. Рабочие места необходимо тщательно защищать. - Человек:

Только соответствующие пользователи должны иметь разрешение на доступ к системе. Следует избегать фишинга (сбор конфиденциальной информации) и Dumpster Diving (сбор основной информации с целью получения несанкционированного доступа). - Операционная система:

Система должна защищать себя от случайных или преднамеренных нарушений безопасности. - Сетевая система:

Практически вся информация распределяется между различными системами через сеть. Перехват этих данных может быть таким же вредным, как взлом компьютера. Отныне Сеть должна быть надежно защищена от таких атак.

Обычно программы Anti Malware используются для периодического обнаружения и удаления таких вирусов и угроз. Кроме того, для защиты системы от сетевых угроз также используется брандмауэр.