Атака Сибиллы

Sybil Attack - это тип атаки, наблюдаемый в одноранговых сетях, в которых узел в сети одновременно использует несколько идентификаторов и подрывает авторитет / власть в системах репутации. Основная цель этой атаки - получить наибольшее влияние в сети для выполнения незаконных (в отношении правил и законов, установленных в сети) действий в системе. Один объект (компьютер) имеет возможность создавать и управлять несколькими удостоверениями (учетные записи пользователей, учетные записи на основе IP-адресов). Сторонним наблюдателям эти множественные поддельные личности кажутся настоящими уникальными личностями.

История атаки Сибиллы

Атака названа в честь субъекта книги Сибил (имя субъекта - Сибил Дорсетт). Статья под названием «Атака Сибиллы» была написана Джоном Р. Дусером из Microsoft Research.

Несколько примеров:

- Недавнее предполагаемое вмешательство России в выборы в США является разновидностью атаки Сивиллы, в ходе которой использовались несколько поддельных учетных записей в Facebook. Эта атака попадает в категорию атак псевдосибиллы, потому что используемая платформа (Facebook) не была взломана сама.

- Атаки Sybil осуществляются в сети Tor.

- Атака 51% в сетях Blockchain.

- Множество фальшивых отзывов на Amazon и других платформах электронной коммерции только с одним идентификатором (такие массовые вычислительные мощности доступны (неэтично) для найма в таких странах, как Бангладеш.

Формальная модель

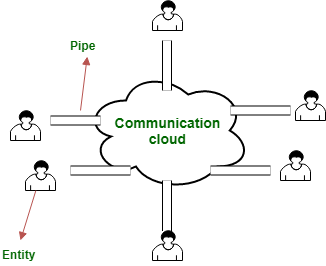

Модель, использованная в статье об атаке Сибиллы, проста. Это состоит из:

- E объектов = c (правильных) объектов + f (ошибочных) объектов

правильно - сущности, которые честно следуют установленным протоколам и правилам в сети (чья честность проверена).

неисправный - сущности, поведение которых произвольно и не может быть предсказано. Они не следуют честно протоколам и правилам в сети. - Коммуникационное облако: очень общее облако, через которое перемещаются сообщения между различными объектами.

- pipe: для соединения объекта с коммуникационным облаком

Типы атак Сибиллы

- При прямой атаке на честные узлы напрямую влияет узел (узлы) Сибиллы.

- При непрямой атаке честные узлы атакуются узлом, который напрямую связывается с узлом (узлами) Сибиллы. Этот средний узел скомпрометирован, поскольку он находится под злонамеренным влиянием узла (ов) Сибиллы.

Как сеть Биткойн предотвращает атаку Сибиллы?

Сеть Биткойн использует алгоритм консенсуса Proof of Work (PoW) для подтверждения подлинности любого блока, добавляемого в цепочку блоков. Для выполнения работы требуется значительный объем вычислительной мощности, который стимулирует майнеров к честной работе (вознаграждение в биткойнах; в настоящее время 12,5 биткойнов за каждый добытый блок) и отсутствие стимула за ошибочную работу. Транзакции проверяются каждым узлом и отклоняются как недействительные, если ошибочные транзакции включены в блок. Тип атаки Сивиллы, называемый атакой 51%, также практически невозможен в сети биткойнов из-за такого количества майнеров, что одной организации очень сложно контролировать 51% майнеров.

Способы предотвращения приступа Сибиллы

Предоставление разной власти разным участникам - это на основе систем репутации. Участникам с разными уровнями силы даются разные уровни репутации.

Стоимость создания удостоверения. Чтобы предотвратить появление нескольких поддельных удостоверений в сети, мы можем установить стоимость для каждого удостоверения, которое стремится присоединиться к сети. Следует отметить, что имеет больше смысла сделать невозможным одновременное использование нескольких поддельных идентификаторов, а не создавать новые. Использование нескольких идентификаторов может обеспечить безопасность, анонимность и предотвращение цензуры.

Проверка личности перед подключением к сети -

- Прямая проверка: уже зарегистрированный участник проверяет нового участника сети.

- Косвенная проверка: установленный участник проверяет некоторых других участников, которые, в свою очередь, могут проверять других новых участников сети. Поскольку участники, проверяющие новых участников, проверяются и подтверждаются установленным объектом, новые участники считаются честными.

Примечание. Несмотря на то, что описанные выше методы затрудняют проведение атак Сибиллы в сети, такие атаки возможны.