Защита трафика беспроводной сети (часть 6)

- Защита трафика беспроводной сети (часть 1)

- Защита трафика беспроводной сети (часть 2)

- Защита трафика беспроводной сети (часть 3)

- Защита трафика беспроводной сети (часть 4)

- Защита трафика беспроводной сети (часть 5)

- Защита трафика беспроводной сети (часть 8)

- Защита трафика беспроводной сети (часть 9)

Введение

В моей предыдущей статье я объяснил, что один из лучших способов защитить свою беспроводную сеть — это избегать подключения точек беспроводного доступа непосредственно к сегментам вашей частной сети, передающим конфиденциальную информацию. Вместо этого лучше рассматривать беспроводную сеть как ненадежную среду и требовать от клиентов подтверждения своей надежности перед предоставлением им доступа к сетевым ресурсам.

Это очень похоже на подход, используемый серверами VPN. VPN-клиенты подключаются к сети через Интернет. Как и беспроводная сеть, Интернет не является надежной средой, поэтому VPN-клиенты должны пройти аутентификацию, прежде чем им будет разрешен доступ к сетевым ресурсам. Учитывая, что и VPN, и беспроводные сети требуют, чтобы пользователи устанавливали соединение с ненадежной среды, неудивительно, что методы защиты этих соединений очень похожи.

Ваши варианты защиты беспроводных сетей

Microsoft предоставляет два основных варианта защиты беспроводных сетей (также доступны сторонние решения). Одним из вариантов является аутентификация беспроводных подключений с использованием PEAP-MS_CHAP v2 (для простоты я буду называть его PEAP), а другим вариантом является использование EAP-TLS.

Основное различие между двумя методами аутентификации заключается в том, что метод PEAP обеспечивает аутентификацию с использованием паролей. Вместо этого EAP-TLS использует цифровые сертификаты. Эти цифровые сертификаты могут существовать на смарт-карте или могут быть выданы непосредственно клиенту Windows центром сертификации предприятия.

Вообще говоря, PEAP лучше подходит для малого и среднего бизнеса, потому что его немного проще (и дешевле) развернуть. Аутентификация EAP-TLS обычно используется в корпоративных средах, но может использоваться и в небольших организациях. Оба метода хорошо контролируют доступ к беспроводной сети и позволяют централизованно управлять безопасностью беспроводных клиентов.

Развертывание корпоративного центра сертификации

Независимо от того, будете ли вы в конечном итоге использовать PEAP или EAP-TLS для аутентификации беспроводного трафика, процесс аутентификации будет зависеть от использования цифровых сертификатов. В случае аутентификации PEAP вы можете либо развернуть корпоративный центр сертификации, либо приобрести сертификат в коммерческом центре сертификации, таком как VeriSign или Go Daddy. Если вы решите использовать EAP-TLS, вам потребуется корпоративный центр сертификации, поскольку аутентификация клиентов основана на использовании сертификатов, а не паролей, и вы должны иметь возможность выдавать необходимые сертификаты сетевым клиентам.

Поскольку оба варианта могут использовать центр сертификации предприятия (а для одного из них требуется центр сертификации предприятия), я хочу начать с демонстрации того, как развернуть и настроить собственный центр сертификации предприятия.

Несколько слов предостережения

Прежде чем я начну, я должен сказать вам несколько слов предостережения. Во-первых, оба проекта, которые я собираюсь вам показать, требуют наличия Active Directory. Эти схемы не будут работать, если у вас есть сеть рабочей группы.

Еще одна вещь, которую вам нужно знать, это то, что мы будем устанавливать центр сертификации предприятия на контроллер домена под управлением Windows Server 2008 R2. После установки центра сертификации предприятия вы не сможете переименовать контроллер домена.

Вы также должны приложить все усилия для защиты сервера, выступающего в роли центра сертификации предприятия. Помните, что если кто-то скомпрометирует ваш центр сертификации, то он, по сути, станет владельцем вашей сети. Защита сервера выходит за рамки этой серии статей, но неплохо начать с запуска мастера настройки безопасности Microsoft.

Самое главное, вы должны убедиться, что делаете резервную копию центра сертификации на регулярной основе. Если этот сервер выйдет из строя, то весь процесс беспроводной аутентификации будет нарушен. Если у вас есть ресурсы, вы можете обеспечить некоторую избыточность, развернув несколько подчиненных центров сертификации.

Процесс развертывания

Начните процесс, открыв Диспетчер серверов и выбрав контейнер Роли. Щелкните ссылку «Добавить роли», и Windows запустит мастер добавления ролей. Нажмите «Далее», чтобы пропустить экран приветствия мастера, и вы увидите экран с вопросом, какие роли вы хотите установить. Выберите роль служб сертификации Active Directory, как показано на рисунке A, и нажмите «Далее», чтобы продолжить.

Рисунок A. Выберите роль службы сертификации Active Directory.

Теперь вы должны увидеть вводный экран для служб сертификации Active Directory. Нажмите «Далее», и Windows спросит вас, какие компоненты вы хотите установить. Прямо сейчас выберите Центр сертификации и параметры веб-регистрации центра сертификации. В зависимости от того, как настроен ваш сервер, вы можете увидеть сообщение о том, что вам необходимо установить некоторые дополнительные службы ролей. Если вы получили это сообщение, нажмите кнопку «Добавить необходимые службы ролей».

Нажмите «Далее», и Windows спросит, хотите ли вы создать автономный центр сертификации или корпоративный центр сертификации. Выберите вариант «Предприятие» и нажмите «Далее».

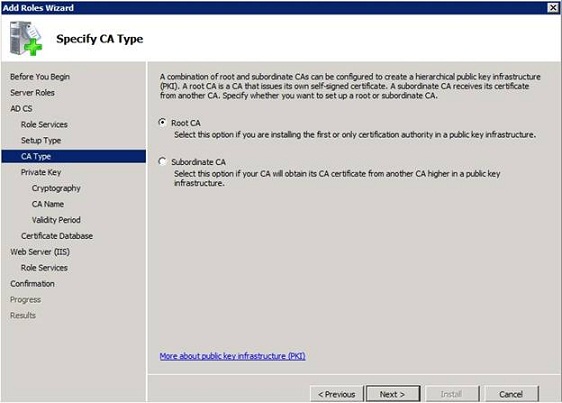

Теперь вы должны увидеть сообщение с вопросом, хотите ли вы создать корневой ЦС или подчиненный ЦС. Поскольку это наш первый (и, возможно, единственный) центр сертификации, вы должны выбрать опцию Root CA, как показано на рисунке B.

Рисунок B. Выберите вариант «Корневой ЦС» и нажмите «Далее».

На следующем экране вас спросят, хотите ли вы создать новый закрытый ключ или хотите использовать существующий закрытый ключ. Поскольку это совершенно новое развертывание, скажите Windows создать новый закрытый ключ.

Когда вы нажмете «Далее», Windows попросит вас настроить параметры шифрования для центра сертификации. Продолжайте и нажмите «Далее», чтобы принять значения по умолчанию.

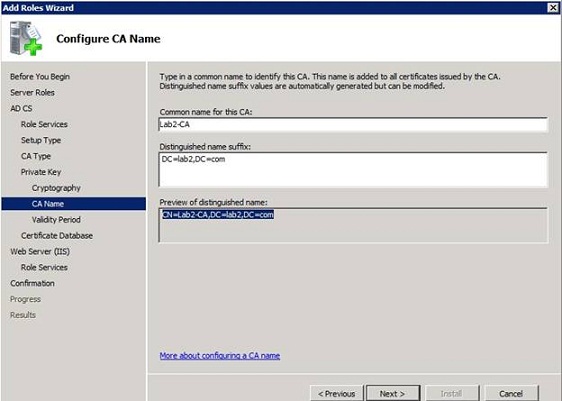

Теперь вам будет предложено указать общее имя для центра сертификации. Хотя вы можете использовать значения по умолчанию, я рекомендую изменить обычное имя на что-то легко запоминающееся. Например, на рисунке C вы можете видеть, что я назвал свой центр сертификации Lab2-CA.

Рисунок C: Вы должны выбрать обычное имя, которое легко запомнить.

Нажмите «Далее», и вам будет предложено выбрать срок действия сертификатов, выданных центром сертификации. По умолчанию установлено пять лет, и это нормально, но вы можете изменить это значение, если хотите.

Нажмите «Далее», и Windows попросит вас выбрать место для базы данных сертификатов. Помните, что я сказал ранее о том, как важно защищать хранилище сертификатов. По возможности следует выбрать расположение, существующее в отказоустойчивом массиве , и следует записать это расположение, чтобы можно было создать его резервную копию.

В зависимости от того, требовалось ли вам добавить службу роли IIS на сервер, следующий экран, который вы увидите, может быть введением в IIS. Нажмите Далее, чтобы перейти к следующему экрану.

Теперь вы должны увидеть экран с вопросом, хотите ли вы установить какие-либо дополнительные службы ролей. Windows автоматически выбирает все необходимые службы ролей, поэтому ничего дополнительно добавлять не нужно. Просто нажмите Далее, чтобы продолжить.

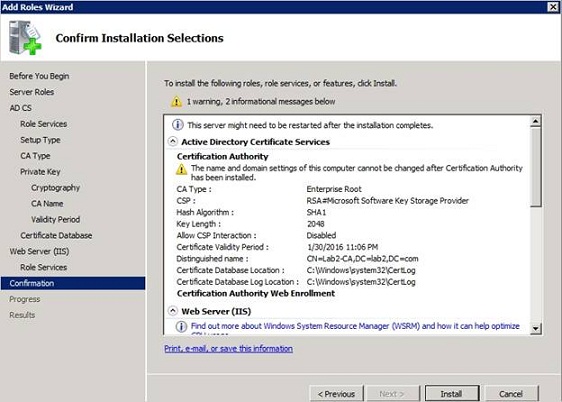

Теперь вы должны увидеть сводку выбранных вами параметров конфигурации, как показано на рисунке D. Найдите минутку, чтобы убедиться, что все выглядит правильно, а затем нажмите «Установить». Когда процесс установки завершится, нажмите Закрыть.

Рисунок D. Прочтите сводку конфигурации, чтобы убедиться, что она верна.

Вывод

Теперь, когда я показал вам, как развернуть центр сертификации предприятия, пришло время приступить к созданию остальной инфраструктуры, необходимой для защиты нашей беспроводной сети. В следующей части этой серии статей я начну показывать вам, как реализовать безопасность беспроводной сети на основе PEAP.

- Защита трафика беспроводной сети (часть 1)

- Защита трафика беспроводной сети (часть 2)

- Защита трафика беспроводной сети (часть 3)

- Защита трафика беспроводной сети (часть 4)

- Защита трафика беспроводной сети (часть 5)

- Защита трафика беспроводной сети (часть 7)

- Защита трафика беспроводной сети (часть 8)

- Защита трафика беспроводной сети (часть 9)