Введение в беспроводную сеть. Часть 3. Безопасность, общие советы и рекомендации

Если вы пропустили другие статьи из этой серии, пожалуйста, прочитайте:

- Введение в беспроводную сеть (часть 1) — обзор 802.11

- Введение в беспроводную сеть (часть 2) — требования и настройка

Типы безопасности

В первой части этой серии я упомянул фильтрацию WEP, SSID и MAC-адресов как три метода обеспечения безопасности беспроводной сети. Здесь мы узнаем немного больше об этих и других доступных методах безопасности.

WEP (проводная эквивалентная конфиденциальность)

Разработанный в конце 1990-х, WEP — это базовый протокол, который администраторы беспроводных сетей иногда упускают из виду из-за его многочисленных уязвимостей. Первоначальные реализации WEP использовали 64-битное шифрование (40-битный + 24-битный вектор инициализации). С помощью атаки грубой силы 64-битный WEP может быть взломан за считанные минуты, тогда как более сильная 128-битная версия потребует часов. Это не лучшая линия защиты от несанкционированных вторжений, но лучше, чем ничего, и в основном используется обычным домашним пользователем. Одним из недостатков WEP является то, что, поскольку он использует общий ключ, если кто-то покинет компанию, ключ придется менять на точке доступа и на всех клиентских машинах.

WEP2 (проводная эквивалентная конфиденциальность, версия 2)

В 2004 г. IEEE предложил обновленную версию WEP; WEP2 для устранения недостатков своего предшественника. Как и WEP, он основан на алгоритме RC4, но вместо этого использует 128-битный вектор инициализации, что делает его более надежным, чем исходная версия WEP, но все же может быть подвержен атакам того же типа.

WPA (защищенный доступ Wi-Fi)

WPA обеспечивает шифрование через протокол целостности временного ключа (TKIP) с использованием алгоритма RC4. Он основан на протоколе 802.1X и устраняет недостатки WEP, предоставляя усовершенствования, такие как построение и распределение ключей для каждого пакета, функцию кода целостности сообщения и более сильный IV (вектор инициализации). Недостатком WPA является то, что если ваше текущее оборудование не поддерживает WPA посредством обновления прошивки, вам, скорее всего, придется приобрести новое оборудование, чтобы воспользоваться преимуществами этого метода безопасности. Длина ключа WPA составляет от 8 до 63 символов — чем он длиннее, тем надежнее.

WPA2 (защищенный доступ Wi-Fi версии 2)

Основанный на стандарте 802.11i, WPA2 был выпущен в 2004 году и использует более надежный метод шифрования — AES (Advanced Encryption Standard). AES поддерживает размеры ключей 128 бит, 192 бит и 256 бит. Он обратно совместим с WPA и использует новый набор ключей для каждого сеанса, поэтому практически каждый пакет, отправляемый по воздуху, шифруется уникальным ключом. Как и WPA, WPA2 предлагает две версии — Personal и Enterprise. Для персонального режима требуется только точка доступа и для аутентификации используется общий ключ, а для корпоративного режима требуется сервер аутентификации RADIUS и используется протокол EAP.

Фильтрация MAC-адресов

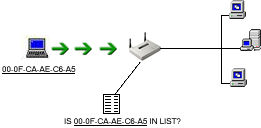

Я рассмотрел это в Части 1 и кратко рассказал об этом в статье «Устранение неполадок в беспроводных сетях», но стоит еще раз упомянуть об этом для тех, кто не читал мою предыдущую литературу по этому вопросу, а также для освежения памяти. Фильтрация MAC-адресов — это средство контроля того, какие сетевые адаптеры имеют доступ к точке доступа. В точку доступа вводится список MAC-адресов, и любой, чей MAC-адрес на беспроводном сетевом адаптере не соответствует записи в списке, не будет допущен к входу. Это довольно хорошее средство безопасности, когда оно также используется с методом пакетного шифрования. Однако имейте в виду, что MAC-адреса могут быть подделаны. Этот тип безопасности обычно используется как средство аутентификации в сочетании с чем-то вроде WEP для шифрования. Ниже приведено базовое изображение, демонстрирующее процесс фильтрации MAC-адресов:

Ноутбук с MAC-адресом 00-0F-CA-AE-C6-A5 хочет получить доступ к беспроводной сети через точку доступа. Точка доступа сравнивает этот адрес со своим списком и соответственно разрешает или запрещает доступ.

SSID (идентификатор набора услуг)

SSID или сетевое имя — это «секретное» имя, присвоенное беспроводной сети. Я заключаю секрет в кавычки, потому что его довольно легко разнюхать. По умолчанию SSID является частью каждого пакета, который проходит через WLAN. Если вы не знаете SSID беспроводной сети, вы не можете присоединиться к ней. Каждый сетевой узел должен быть настроен с тем же SSID точки доступа, к которой он хочет подключиться, что становится головной болью для сетевого администратора.

Ссылка VPN (виртуальная частная сеть)

Возможно, наиболее надежной формой безопасности будет установка VPN-подключения через беспроводную сеть. Виртуальные частные сети уже давно являются надежным методом доступа к корпоративной сети через Интернет путем формирования безопасного туннеля от клиента к серверу. Настройка VPN может повлиять на производительность из-за большого объема шифрования данных, но вы будете спокойны, зная, что ваши данные в безопасности. Многие администраторы предприятий предпочитают вариант VPN, потому что VPN предлагают наилучшее доступное шифрование. Программное обеспечение VPN использует передовые механизмы шифрования (например, AES), что делает расшифровку трафика очень сложной, если не невозможной задачей.

Для более четкого понимания метода подключения VPN см. изображение ниже.

Существуют различные уровни технологии VPN, некоторые из которых являются дорогостоящими и включают в себя как аппаратное, так и программное обеспечение. Тем не менее Microsoft предоставляет нам базовую технологию VPN, обычно используемую в сетях малых и средних предприятий, — Windows 2000 Advanced Server и Windows Server 2003. Они более чем способны удовлетворить ваши требования к беспроводной VPN.

802.1X

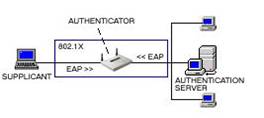

В 802.1X этап аутентификации выполняется через сервер RADIUS (IAS в Windows Server 2003), где учетные данные пользователя проверяются на сервере. Когда пользователь впервые пытается подключиться к сети, его просят ввести имя пользователя и пароль. Они проверяются сервером RADIUS, и доступ предоставляется соответствующим образом. У каждого пользователя есть уникальный ключ, который регулярно меняется для обеспечения большей безопасности. Хакеры могут взламывать коды, но на это требуется время, а поскольку новый код генерируется автоматически каждые несколько минут, к тому времени, когда хакер взломает код, срок его действия уже истечет. 802.1X — это, по сути, упрощенный стандарт для передачи EAP (Extensible Authentication Protocol) по беспроводной (или проводной) сети.

Ниже приведено изображение, показывающее процесс 802.1X.

Беспроводной клиент (ноутбук) известен как Supplicant. Точка доступа называется аутентификатором, а сервер RADIUS — сервером аутентификации.

Общие советы и рекомендации

- Приобретая беспроводную сетевую карту, постарайтесь приобрести такую, которая может принимать внешнюю антенну. Это позволит вам заменить его на более прочный, если когда-либо потребуется.

- Когда вы находитесь вне дома со своим ноутбуком с поддержкой Wi-Fi, отключите общий доступ к файлам и принтерам Microsoft (который позволяет другим компьютерам получать доступ к ресурсам на вашем компьютере), чтобы не оставлять ваш компьютер уязвимым для хакеров.

- Если вас беспокоят помехи от других точек беспроводного доступа или беспроводных устройств поблизости, настройте точку доступа и беспроводных клиентов на использование непересекающихся каналов, таких как 1, 6 или 11.

- Измените пароль интерфейса конфигурации точки доступа перед ее включением. Это скорее здравый смысл, чем совет, но большинство людей упускают из виду эту часть настройки беспроводной сети.

- Покупайте только точку доступа с обновляемой прошивкой. Это позволит вам воспользоваться улучшениями безопасности или обновлениями интерфейса.

- Как и выше, обновляйте прошивку точки доступа. Обновляйте прошивку всякий раз, когда доступна новая. Вероятно, он будет состоять из новой или улучшенной функции.

- Если вы не используете Wi-Fi на своем ноутбуке с поддержкой Wi-Fi, выключите его. Помимо защиты от хакеров, вы экономите заряд батареи.

- Время от времени сканируйте территорию на наличие мошеннических точек доступа. Если сотрудник пошел и купил дешевую точку доступа и сетевую карту и подключил ее к корпоративной сети за брандмауэром, то вся ваша тяжелая работа по обеспечению безопасности сети пойдет насмарку. Это обычно наблюдается в университетских городках, где студенты покупают оборудование и устанавливают мошенническую точку доступа в своих комнатах общежития.

Новости и статистика

Несмотря на то, что одобрение стандарта 802.11n ожидается не раньше конца 2006 г., производители аппаратного обеспечения, такие как Belkin, уже начали предлагать маршрутизаторы Pre-N и адаптеры беспроводной сети. Они предлагают улучшенную скорость сети и радиус действия, что принесет пользу пользователям, которые хотят передавать большие файлы и потоковое аудио/видео. С Pre-N точка доступа и беспроводная сетевая карта на расстоянии 10 футов друг от друга имеют среднюю пропускную способность около 40 Мбит/с.

Поставщики оборудования, такие как Linksys и D-Link, также объявили об использовании MIMO (Multiple-In-Multiple-Out) в своих продуктах. MIMO позволяет сигналу отражаться от нескольких антенн и каналов, что гарантирует доставку данных. По сути, в одном и том же частотном канале передается множество уникальных потоков данных. Это технология, позволяющая увеличить пропускную способность и радиус действия беспроводной сети, эффективно повышая производительность беспроводных мультимедийных и развлекательных систем.

В части 2 (май 2004 г.) я упомянул, что в мире насчитывается около 30 000 точек доступа, и что в ближайшие пять лет это число должно вырасти до более чем 210 000. Согласно последнему прогнозу, к 2006 году число точек доступа по всему миру превысит 110 000.

Рынок Wi-Fi переживает бум: более 95% всех ноутбуков, поставленных в 2005 году, были оснащены Wi-Fi.

В последнем квартале прошлого года доходы от оборудования Wi-Fi выросли на 17% по сравнению с предыдущим годом.

Гостевой доступ, похоже, станет ключевым требованием для предприятий. Возможность отправлять и получать почту и получать доступ к информации на корпоративных серверах во время посещения собрания в другой компании является большим преимуществом для мобильных сотрудников.

Ожидается, что в ближайшие несколько лет доходы от беспроводной передачи данных вырастут до 130 миллиардов долларов США.

50% отелей в сфере туризма развертывают WI-FI сами, без использования провайдера услуг. Обычно они выставляют счет на номер или предлагают его бесплатно в качестве удобства для гостей.

В недавнем опросе сорок процентов людей сказали, что они купят мобильный телефон с Wi-Fi, и только двенадцать процентов заявили, что хотели бы иметь телевизор на своем мобильном телефоне. Возможность использования voWLAN (Voice Over Wireless Local Area Network) привлекательна для многих бизнес-пользователей. Это позволит кому-то использовать GSM, находясь вне дома, и переключиться на voWLAN, как только они вернутся в офис.

Вывод

На этом завершается часть 3 и завершается моя серия статей «Введение в беспроводные сети». Я надеюсь, что они были интересны для чтения и дали вам общее представление о мире беспроводных сетей. Нет никаких сомнений в том, что беспроводная связь — это большое дело будущего — ближайшего будущего.

Удобство и мобильность — это лишь два преимущества, которые одинаково привлекают как корпоративных, так и домашних пользователей. Будет ли когда-нибудь мир сетей «полностью» свободен от проводов? Думаю, нам придется подождать и посмотреть!

Если вы пропустили другие статьи из этой серии, пожалуйста, прочитайте:

- Введение в беспроводную сеть (часть 1) — обзор 802.11

- Введение в беспроводную сеть (часть 2) — требования и настройка