Внедрение расширенной защиты от угроз Exchange Online (часть 2)

Введение

В первой части этой короткой серии, посвященной надстройке Microsoft для Exchange Online Protection — Advanced Threat Protection, мы рассмотрели, как эта функция решит проблемы, с которыми сталкивается наша организация, а затем рассмотрели решения, которые необходимо принять перед внедрением этой функции. В заключительной части этой серии мы рассмотрим этапы реализации и кратко рассмотрим доступные функции создания отчетов.

Определение политик безопасных ссылок

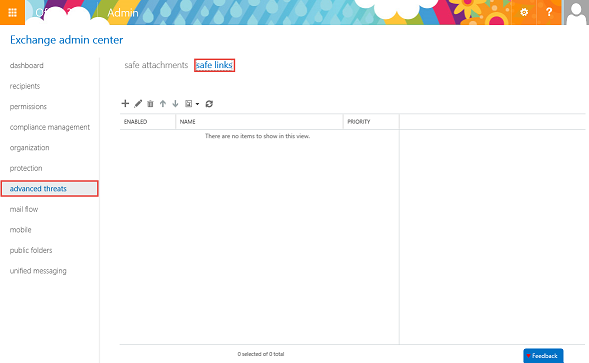

С принятыми решениями пришло время создать политику безопасных ссылок. Перейдите в Центр администрирования Exchange, а затем выберите раздел в Центре администрирования Exchange. Перейдите на вкладку , чтобы просмотреть все существующие политики безопасных ссылок:

Рисунок 1. Переход к безопасным ссылкам в нашем центре администрирования Exchange

После перехода на страницу политики безопасных ссылок нажмите кнопку (+), чтобы создать новую политику. Откроется окно .

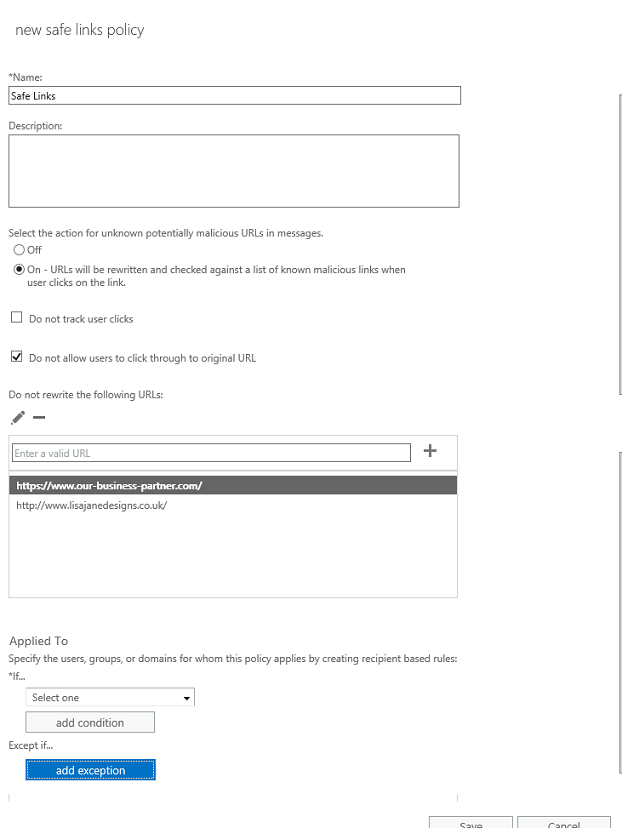

В появившемся окне нам будут представлены варианты, доступные для создания нашей новой политики безопасных ссылок. Как вы увидите, это соответствует вопросам, на которые мы ответили в предыдущем разделе этой статьи:

Рисунок 2: Создание базовой политики безопасных ссылок

В введите соответствующее уникальное имя, описывающее эту политику. В описании введите некоторый текст, который предоставляет немного больше деталей для тех, кто пытается разобраться в выбранных здесь параметрах.

Далее мы выберем действие для URL-адресов. Мы можем оставить это , если, например, мы создаем политику для исключения группы пользователей, на которые в противном случае повлияла бы другая политика безопасных ссылок.

Флажок можно установить, если вы не хотите использовать функции отчетности, доступные позднее. Это ключевая функция для понимания того, какие пользователи щелкнули ссылку, которая позже была признана опасной, поэтому будьте осторожны, отключая отслеживание кликов пользователей.

Наш последний флажок предоставляет варианты перехода по клику, если ссылка признана опасной. В некоторых случаях вы можете доверить пользователям переход по ссылкам или они могут запросить такую возможность. В большинстве случаев вы захотите, чтобы пользователь переходил по вредоносной ссылке.

Некоторые URL-адреса, например внутренние адреса или даже доверенные партнеры, могут не требовать повторной записи. Введите эти URL здесь.

Наконец, мы выберем область действия правила в разделе .

Используя условия, аналогичные правилам транспорта, мы можем выбрать, к кому применяется это правило, включая:

- Индивидуальные получатели

- Домены получателей

- Члены групп рассылки

Те же условия могут быть использованы для исключений. Когда вы настроите правило, выберите .

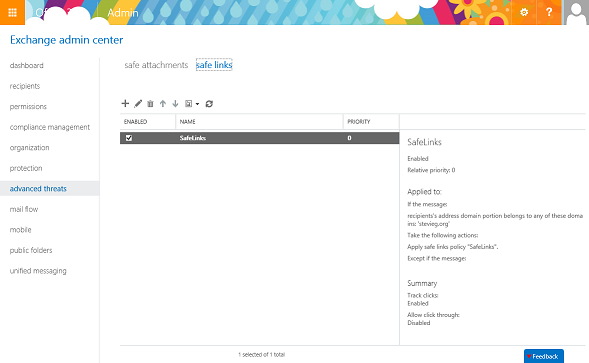

Рисунок 3: Просмотр списка политик безопасных ссылок, включая новую

После сохранения нового правила безопасных ссылок оно будет отображаться в списке EAC. Как и в случае с правилами транспорта, вы можете использовать столбец , чтобы включить или отключить политику безопасных ссылок.

Если у вас есть несколько политик безопасных ссылок, вы также можете изменить порядок политик, чтобы определить, какая из них имеет приоритет.

Как и следовало ожидать, политика безопасных ссылок также включает полный набор доступных командлетов PowerShell.

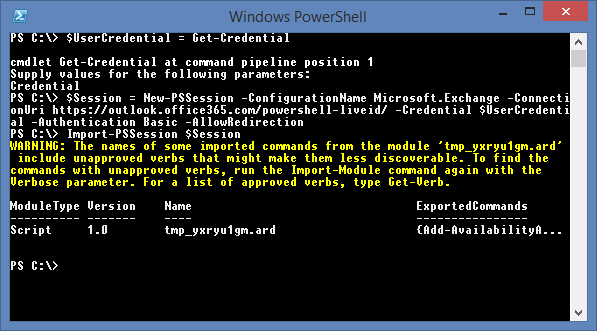

Чтобы использовать эти команды, мы должны сначала подключиться к Exchange Online PowerShell. Чтобы выполнить этот шаг, используйте следующие три строки PowerShell для ввода учетных данных администратора Exchange, затем создайте новый сеанс PowerShell и, наконец, импортируйте полученные командлеты в локальную среду.

| $UserCredential = Получить учетные данные $Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $UserCredential -Authentication Basic -AllowRedirection Import-PSSession $Session |

Вы увидите это в действии в примере ниже:

Рисунок 4. Подключение к Exchange Online Powershell

После подключения к Exchange Online мы можем использовать командлеты и для создания новой политики, а затем связать ее с соответствующим правилом. Политики, созданные PowerShell или Центром администрирования Exchange, имеют отношение один к одному с правилами. Вы не можете иметь одну политику, а затем связать с ней несколько правил.

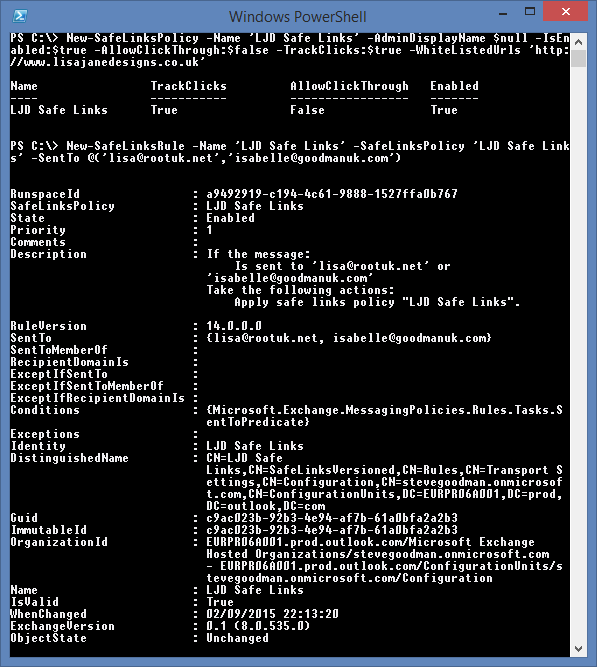

В приведенном ниже примере мы создадим новую политику безопасных ссылок с настройками , установленными на , , установленными на , и списком . Затем мы создаем правило безопасных ссылок и связываем его с той же политикой. Мы будем использовать параметр , чтобы указать количество получателей:

| New-SafeLinksPolicy -Name "Безопасные ссылки LJD" -AdminDisplayName $null -IsEnabled:$true -AllowClickThrough:$false -TrackClicks:$true -WhiteListedUrls "http://www.lisajanedesigns.co.uk" New-SafeLinksRule -Name 'Безопасные ссылки LJD' -SafeLinksPolicy 'Безопасные ссылки LJD' -SentTo @('[электронная почта защищена]','[электронная почта защищена]') |

Вы увидите это в действии ниже:

Рисунок 5: Создание новой политики и правила безопасных ссылок с помощью Powershell

Если вместо этого мы хотим применить эту политику к доменам, а не к конкретным получателям, мы можем использовать параметр для указания одного или нескольких доменов, как показано ниже.

| New-SafeLinksRule -Name 'Безопасные ссылки LJD' -SafeLinksPolicy 'Безопасные ссылки LJD' -RecipientDomainIs @('goodmanuk.com', 'stevieg.org', 'theucarchitects.com') |

Определение политик безопасных вложений

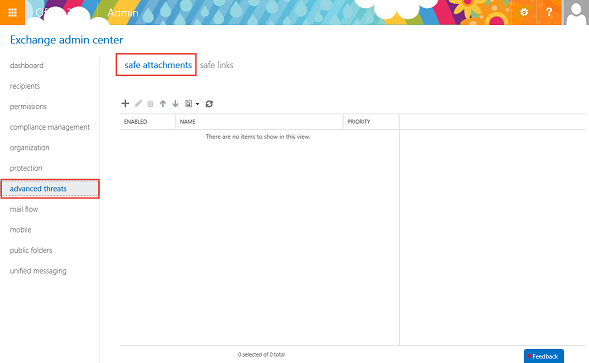

Общая теория политик безопасных вложений аналогична политикам безопасных ссылок. В следующих нескольких шагах мы пройдем эквивалентный процесс. Для начала перейдите на вкладку . Вы увидите список всех существующих политик и панель инструментов, предоставляющую параметры, аналогичные безопасным ссылкам. Выберите (+), чтобы создать новую политику:

Рисунок 6. Переход к политикам безопасного вложения в центре администрирования Exchange

Откроется окно :

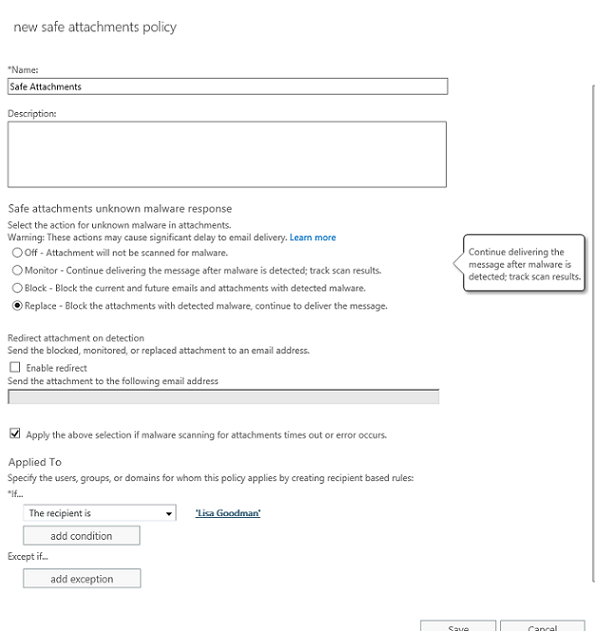

Рисунок 7: Создание политики безопасного вложения

Возвращаясь к предыдущей части этой серии, мы рассмотрим каждый из вариантов и выберем варианты, соответствующие принятым нами решениям.

Сначала мы определим имя и описание. В разделе мы выберем соответствующее действие, которое нужно выполнить с вложением, пойманным этим правилом.

В разделе мы можем указать соответствующий адрес электронной почты для перенаправления сообщения, если оно имеет небезопасное вложение. Скорее всего, это ваша команда безопасности или, возможно, почтовый ящик, используемый для временного карантина.

Наконец, в этом разделе мы выберем, что должно произойти в случае ошибки или тайм-аута при сканировании сообщения. По умолчанию выбран вариант обработки сообщения как небезопасного.

Выберите , чтобы создать новую политику с выбранными параметрами.

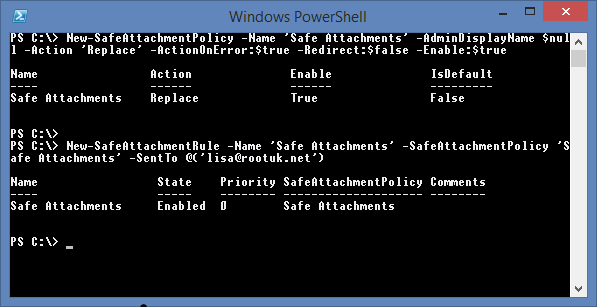

Конечно, мы можем создавать политики безопасных вложений с помощью Exchange Online Powershell, как мы это делали с политиками безопасных ссылок, описанными выше. На этот раз мы будем использовать командлеты и .

В приведенном ниже примере мы создадим политику, которая применяется к одному получателю и заменяет все обнаруженные необычные вложения:

| New-SafeAttachmentPolicy -Name "Безопасные вложения" -AdminDisplayName $null -Action "Replace" -ActionOnError:$true -Redirect:$false -Enable:$true New-SafeAttachmentRule -Name "Безопасные вложения" -SafeAttachmentPolicy "Безопасные вложения" -SentTo @('[email protected]') |

Вы увидите это в действии на скриншоте ниже:

Рисунок 8: Создание политики и правила безопасного вложения с помощью Powershell

Политики тестирования

Мы создали ряд политик, которые повлияют как на содержание сообщений, получаемых организацией, так и на потенциальное взаимодействие при переходе по ссылкам в сообщениях, а также потенциально задержат входящие сообщения с вложениями для общего блага.

Поэтому важно протестировать действующие политики и убедиться, что вы понимаете, как они работают в вашей организации. Какими бы осторожными вы ни были, легко упустить что-то важное или добавить более широкий охват, чем вы намеревались.

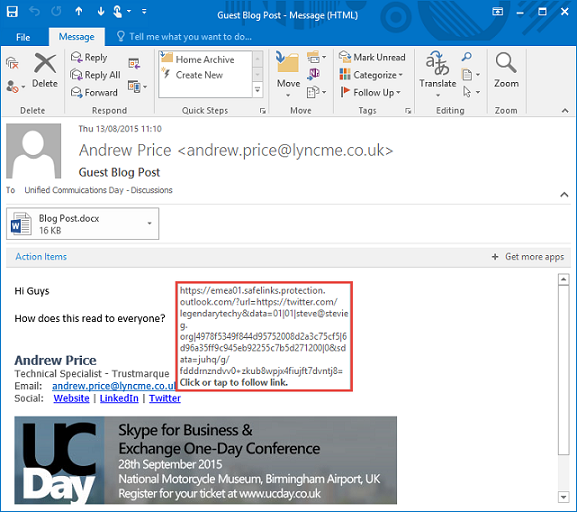

Безопасные ссылки можно легко просмотреть во входящих сообщениях электронной почты, наведя курсор на ссылки в сообщениях, полученных в Outlook, как показано ниже.

Рисунок 9: Просмотр безопасной ссылки в сообщении электронной почты

Вы заметите, что в приведенном выше примере URL-адрес безопасных ссылок включает доменное имя, начинающееся с . Это будет отличаться в зависимости от того, где находится ваш клиент Office 365, но должно соответствовать вашему региону. Наш арендатор находится в Европе, поэтому это EMEA, это может быть NA, если арендатор находится в Северной Америке и так далее.

Чтобы просмотреть задержку входящих сообщений, на которую распространяются политики безопасного вложения, либо отправьте входящее тестовое сообщение с вложением с внешнего адреса электронной почты и временем, которое требуется для достижения почтового ящика, либо просмотрите заголовки сообщения. Вы увидите задержку, отмеченную более длительным промежутком времени между начальными прыжками. Этот промежуток времени должен представлять собой время, затраченное на проверку вложения.

Отслеживание жертв фишинга

Политики безопасных ссылок не всегда будут обнаруживать каждую вредоносную ссылку. Когда пользователь открывает ссылку, содержащуюся в сообщении, онлайн-сервис не оценивает, представляет ли неизвестная угроза опасность. В противном случае это может привести к нарушению конфиденциальности пользователя или организации или рискует сделать недействительными распространенные одноразовые ссылки, такие как ссылки для сброса пароля. Вместо этого он работает с разведывательными данными от Microsoft honey pots и других источников данных о репутации.

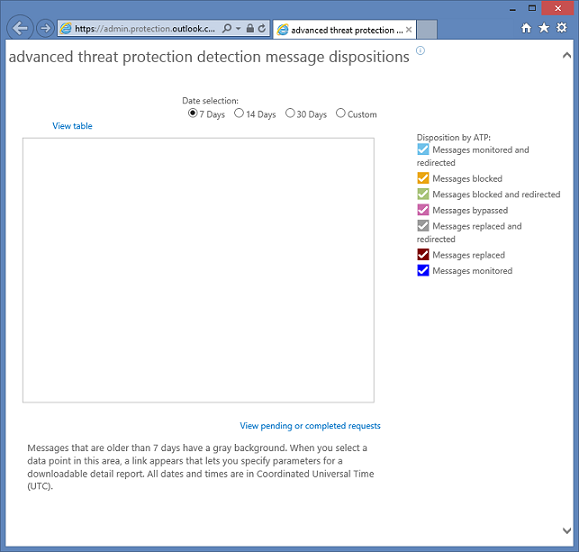

Это означает, что обычно к тому времени, когда пользователь попытается получить доступ к ссылке, она будет заблокирована, но есть окно, в котором пользователь может заразиться и потребовать внимания. Функционал отчетности направлен на предоставление доступа к этим данным. Чтобы просмотреть отчеты, перейдите в Центр администрирования Exchange и под заголовком нажмите затем нажмите кнопку . Это обеспечивает доступ к функциям отчетности, показанным ниже, что позволит вам выбирать и загружать подробные отчеты.

Рисунок 10: Просмотр возможностей создания отчетов в ATP

Резюме

В этой серии из двух частей мы определили необходимость и реализовали новейшую функцию Exchange Online — Advanced Threat Protection. Мы настроили его для блокировки как небезопасных ссылок, так и небезопасных вложений для групп пользователей через Центр администрирования Exchange или PowerShell. Мы также протестировали его и рассмотрели основные функции отчетности.