Внедрение расширенной защиты от угроз Exchange Online (часть 1)

Введение

Exchange Online Protection (EOP) — это компонент Office 365 для защиты от нежелательной почты и вредоносных программ, включенный во все планы, включающие электронную почту, а также доступный как отдельное предложение.

EOP часто достаточно для большинства организаций, однако некоторым требуется защита от необычных угроз, таких как целевые фишинговые атаки (когда пользователю предлагается щелкнуть опасную ссылку) или защита нулевого дня от вредоносных программ, содержащихся во вложениях.

Advanced Threat Protection — это надстройка для Exchange Online Protection, обеспечивающая защиту от обеих этих угроз. В этой серии статей, состоящей из двух частей, мы рассмотрим, как внедрить Advanced Threat Protection для обеспечения надлежащего уровня эффективности.

Предварительные условия для Office 365

Клиентам Office 365, которые используют Exchange Online для электронной почты, не нужно выполнять какую-либо техническую настройку, прежде чем выполнять действия, описанные в этой статье. Вам нужно будет добавить подписку на ваш клиент Office 365 для Advanced Threat Protection. Это новый SKU, выпущенный в сентябре и также включенный в новый план Office 365 E5.

Предварительные требования для локального Exchange

Локальным пользователям Exchange уже необходимо использовать Exchange Online Protection перед внедрением Advanced Threat Protection. ATP — это продукт для повышения производительности, поэтому, внедрив EOP, вы готовы выполнить действия, описанные в этой статье. Если вы используете гибридное развертывание и входящая почта уже достигает ваших локальных серверов через арендатора Office 365, вы уже используете EOP. Чистые пользователи EOP обычно рассматривают надстройку ATP.

Наш пример сценария

Для нашего примера сценария мы повторно посетим Lisa Jane Designs. На этот раз организация из нашего примера страдает от постоянных атак со стороны фишеров и эксплойтов вложений нулевого дня!

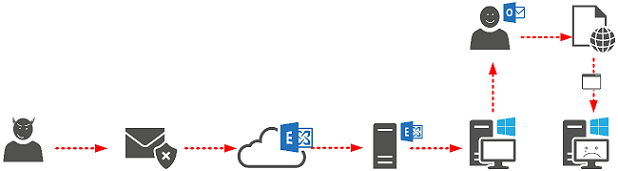

Угроза фишинга является наиболее распространенной. Пользователи получают электронные письма с предложением щелкнуть ссылку, чтобы подтвердить свои данные. Они переходят по ссылке, которая на момент доступа представляет собой неизвестную угрозу, и либо предоставляют учетные данные фишеру, либо загружают вредоносное ПО.

Часто это выглядит безобидно для пользователя, и он с радостью щелкает мышью, предоставляя учетные данные тому, кто спрашивает.

Рисунок 1. Как пользователи Lisa Jane Designs в настоящее время заражают свои компьютеры при переходе по URL-адресам

Другая угроза, затрагивающая меньшее число пользователей в финансовой команде, использует уязвимости нулевого дня в программном обеспечении, которое они должны использовать для выполнения своей работы. Они получают заказы от клиентов и используют полностью исправленное программное обеспечение для открытия вложений. Иногда эти вложения на самом деле являются вредоносными программами и могут иметь катастрофические последствия.

Рисунок 2. Как эксплойты нулевого дня обманом заставляют пользователей Lisa Jane Designs заражать их машины

Кажется, что дождя никогда не бывает, а для нашей небольшой дизайнерской компании он льет. После внедрения всех новейших технологий они все еще чувствуют себя на шаг позади фишеров. Оценив ряд решений, ИТ-менеджер Lisa Jane Designs решил добавить Advanced Threat Protection в свои настройки Exchange 2013 и Exchange Online Protection.

Как безопасные ссылки помогут

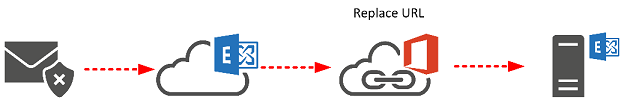

Первая функция ATP, безопасные ссылки, помогает защитить нас от целевых фишинговых атак. Когда сообщение получено Exchange Online Protection, оно проверяется как обычно. Если сообщение соответствует политике для безопасных ссылок, ATP может заменить URL-адреса в сообщении на специальные URL-адреса, размещенные Microsoft в домене и предназначенные для перенаправления пользователя к исходному содержимому.. Затем сообщение доставляется как обычно:

Рисунок 3. Замена URL-адреса в сообщении, полученном через Advanced Threat Protection

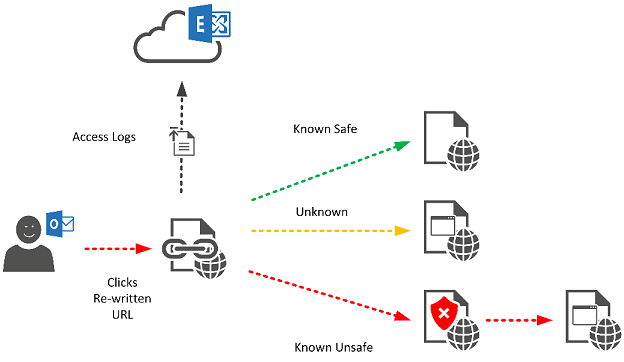

В какой-то момент после доставки пользователь может открыть сообщение, а затем щелкнуть URL-адрес. На этом этапе URL-адрес будет проверен, прежде чем пользователь будет перенаправлен на него.

Если целевой URL-адрес известен как безопасный или просто неизвестен, они будут перенаправлены. Если в точке доступа известно, что целевой URL-адрес опасен, пользователь будет предупрежден. В зависимости от политики, доступ к URL-адресу блокируется или предоставляется возможность перейти по ссылке:

Рисунок 4. Процесс, когда пользователь щелкает URL-адрес, перезаписанный ATP, в сообщении электронной почты.

Как безопасные вложения помогут

Exchange Online Protection и другое программное обеспечение для защиты от вредоносных программ, например защита конечных точек, установленное на клиентах, обычно используют файлы определений для обнаружения известных угроз. Поставщики средств защиты от вредоносных программ используют различные методы для быстрого обнаружения вредоносного ПО, однако есть смысл — «нулевой день» до того, как о нем станет известно.

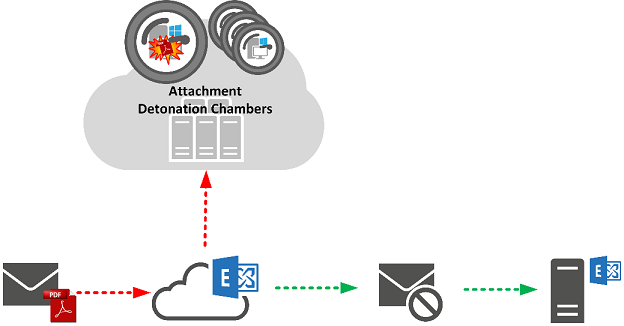

Безопасные вложения используются после того, как Exchange Online Protection уже проверил вложение на наличие известных вредоносных программ.

После того как EOP пометит сообщение как чистое, если к сообщению применяется политика безопасных вложений, оно будет открыто на изолированной виртуальной машине в Azure. По сути, это «детонационная камера», в которой надежно отслеживаются последствия открытия насадки.

Процесс автоматического открытия вложения и отслеживания нежелательных последствий занимает около 10 минут, что обеспечивает небольшую задержку своевременной доставки сообщения.

Если вложение вызывает негативные последствия, вложение не будет доставлено получателю:

Рисунок 5. Использование безопасных вложений, позволяющее корпорации Майкрософт автоматически открывать и проверять любые угрозы в сообщении электронной почты в автоматизированной изолированной программной среде.

Сочетание этих двух функций обеспечивает дополнительный уровень защиты в электронной почте, обе из которых предназначены для обнаружения угроз, о которых может не быть известно во время доставки сообщения.

Ключевые решения перед реализацией

Прежде чем внедрить Advanced Threat Protection, нам необходимо принять некоторые решения относительно того, как мы будем выполнять внедрение:

- На кого должна распространяться политика безопасных ссылок?

Соберите список адресов электронной почты, групп рассылки или доменных имен, к которым будет применяться политика. - Какие URL следует исключить из безопасных ссылок?

Хотя это и не обязательно, вы можете исключить некоторые URL-адреса, которым вы доверяете и/или знаете, что они безопасны. - Вы хотите отслеживать клики по ссылкам?

В случае доступа к скрытой ссылке вам может потребоваться отследить, кто щелкнул по ней, особенно если во время доступа не было известно, что она небезопасна.

Если вы будете отслеживать клики, будет ли это применяться ко всем? Вам может понадобиться несколько политик для отслеживания одних людей, а не других - На кого должна распространяться политика безопасных вложений?

Безопасные вложения задерживают почту в ущерб безопасности и покрывают лишь небольшую часть угроз. Для максимальной защиты нацельтесь на всех лицензированных пользователей, но для скорости по сравнению с риском вы можете нацеливать безопасные вложения только на пользователей, подверженных этому виду угроз или наиболее важных для организации. - Что должна делать политика безопасных вложений, если обнаружит угрозу?

Безопасные вложения могут выполнять ряд действий. Они позволяют вам не предпринимать никаких действий, следить за обнаружением угрозы, блокировать угрозу или заменять вложение. - Кого должна уведомлять политика безопасных вложений в случае обнаружения угрозы?

Часто команда безопасности хочет получать уведомления, если в организацию отправляется угроза нулевого дня. Здесь можно добавить контактный адрес.

С принятыми решениями (и, надеюсь, с доступными лицензиями) вы теперь готовы определить свои политики безопасных ссылок и безопасных вложений.

Резюме

В первой части этой серии мы рассмотрели, почему вы можете захотеть использовать новую функцию Advanced Threat Protection в Exchange Online Protection, и рассмотрели ключевые решения, необходимые перед внедрением. В заключительной части этой серии мы рассмотрим реализацию и использование ATP.