Включение Google в качестве внешнего поставщика удостоверений в Microsoft 365

Пользователи Microsoft 365 уже давно имеют возможность приглашать внешних пользователей (людей, не входящих в организацию) для доступа к различным ресурсам Microsoft 365. Например, иногда пользователям может потребоваться пригласить внешних пользователей для доступа к сайтам SharePoint. В прошлом настройка этого типа внешнего доступа обычно означала создание нелицензированной учетной записи для внешнего пользователя в каталоге Microsoft 365, а затем отправку приглашения внешнему пользователю. Затем этот пользователь войдет в среду Microsoft 365, используя предоставленные учетные данные. Однако Azure AD также поддерживает внешних поставщиков удостоверений, таких как Google и Facebook, и это можно использовать для Microsoft 365. Это означает, что приглашенный пользователь может получить доступ к содержимому Microsoft 365, используя учетную запись, которая у него уже есть. Если вам интересно, поддержка внешних удостоверений включена в уровень бесплатного пользования Azure AD.

Настройка внешних удостоверений Microsoft 365

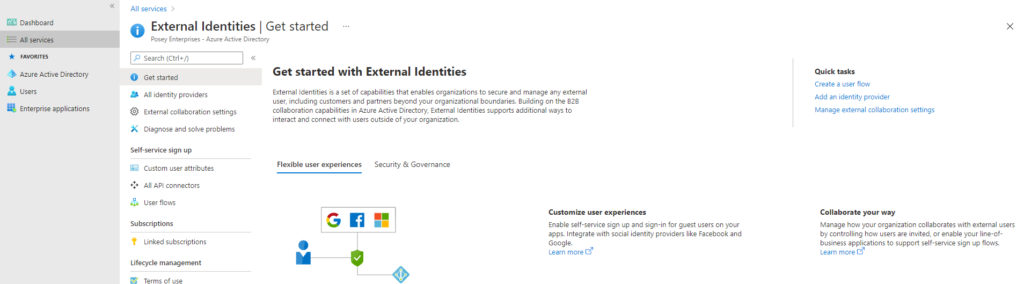

Вы можете найти возможность включения внешних удостоверений (а именно учетных записей Facebook и Google), войдя в Microsoft 365 с учетной записью администратора. Оттуда откройте центр администрирования Azure Active Directory. Теперь перейдите на страницу All Services и нажмите External Identities. Это приведет вас к экрану, показанному ниже.

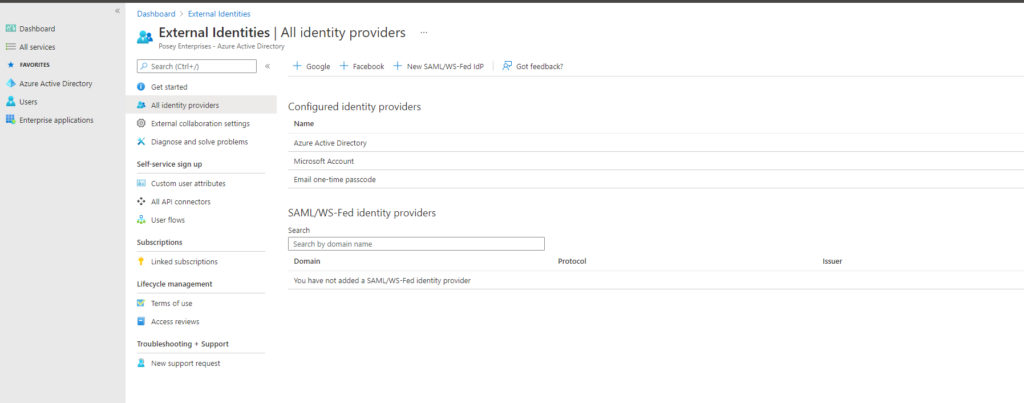

Перейдите на вкладку Все поставщики удостоверений. На этой вкладке, которую вы видите на следующем изображении, перечислены поставщики удостоверений, которые Microsoft 365 уже настроен принимать. Как вы можете видеть на изображении, поставщики удостоверений по умолчанию включают Azure Active Directory, учетную запись Microsoft и одноразовый код доступа по электронной почте. В верхней части страницы также есть ссылки, которые можно использовать для добавления внешних поставщиков удостоверений, таких как Google или Facebook.

К сожалению, процесс включения аутентификации на основе Google или Facebook не так прост, как просто щелкнуть значок или установить флажок. Фактически вам необходимо установить федерацию между Azure AD и внешним поставщиком. Этот процесс не слишком сложный, но и не совсем интуитивный. В таком случае давайте посмотрим, как добавить поддержку учетных записей Gmail.

Настройка Google для Microsoft 365

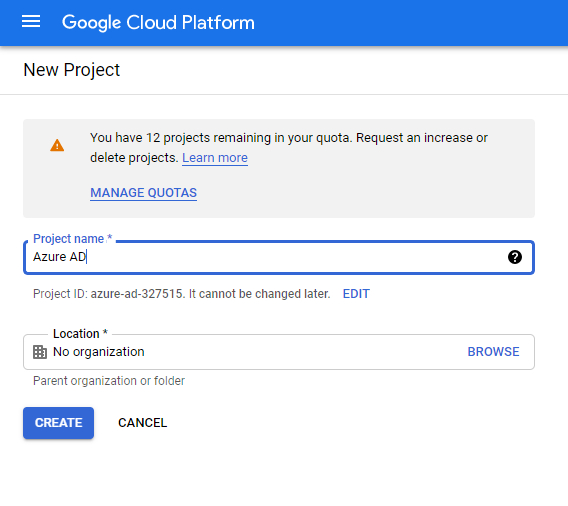

Первое, что вам нужно сделать, это настроить проект разработчика Google. Для этого перейдите на панель инструментов Google Cloud Platform и войдите в систему, используя свою учетную запись Google. После входа подтвердите свою страну и примите условия обслуживания. Это приведет вас к экрану Google Cloud Platform. Нажмите на ссылку «Выбрать проект» (справа от логотипа Google Cloud Platform). Когда появится диалоговое окно «Выбрать из», щелкните ссылку «Новый проект», показанную на следующем изображении.

Затем введите имя создаваемого проекта. Вы можете назвать проект как угодно, но рекомендуется ссылаться на Azure AD, чтобы вы могли отслеживать, какой проект какой. Оттуда выберите свою организацию и, при необходимости, укажите местоположение. Когда вы закончите, нажмите кнопку «Создать», как показано ниже.

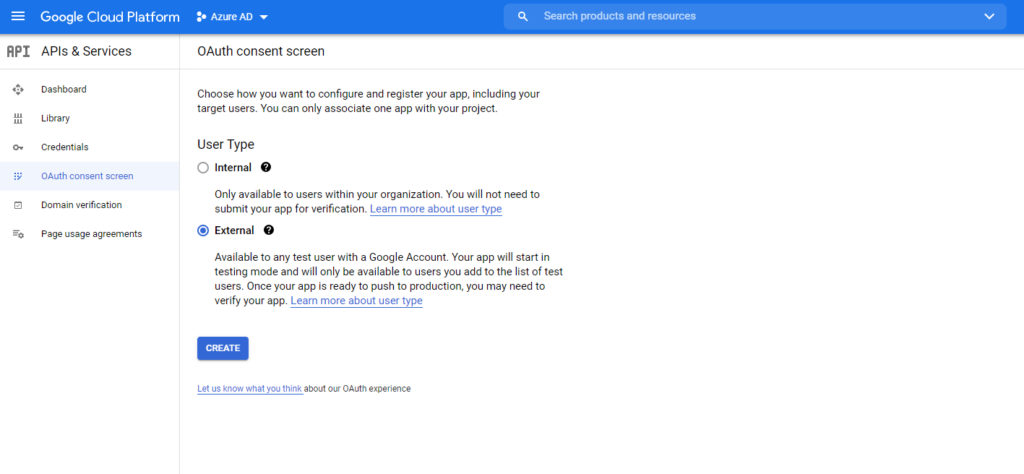

Теперь вы попадете на экран, на котором представлены все детали вашего проекта. Нажмите на вкладку API и сервисы в левой части экрана. Это приведет вас к другому экрану, на котором отображается ряд диаграмм панели инструментов, связанных с API и службами. Перейдите на вкладку «Экран согласия OAuth», а затем выберите параметр «Внешний», показанный на следующем изображении. Нажмите кнопку «Создать», когда закончите.

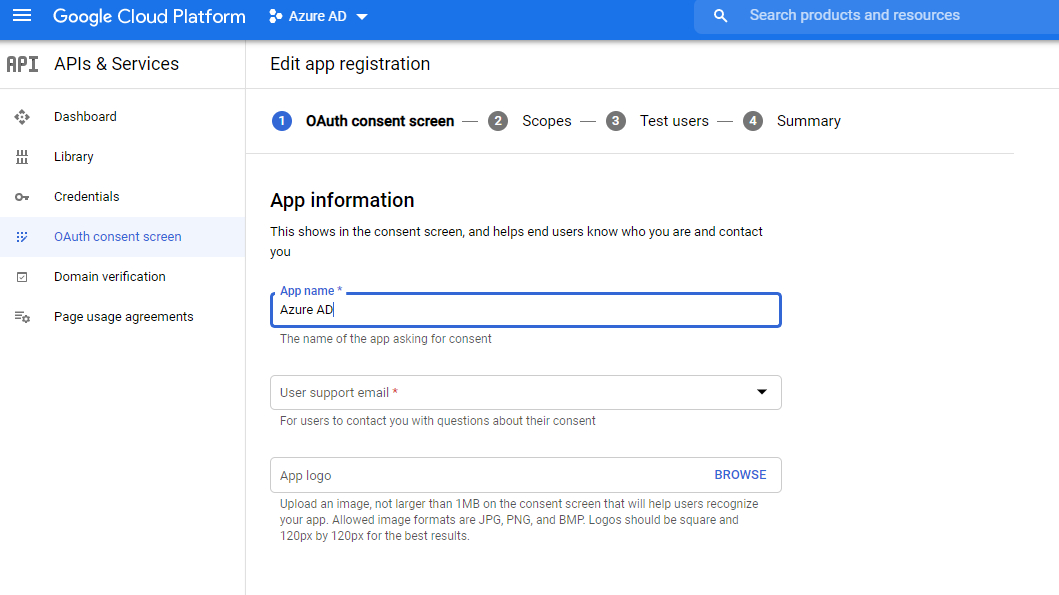

Теперь вам будет предложено ввести имя приложения. Просто установите имя приложения в соответствии с именем проекта, которое вы ввели ранее.

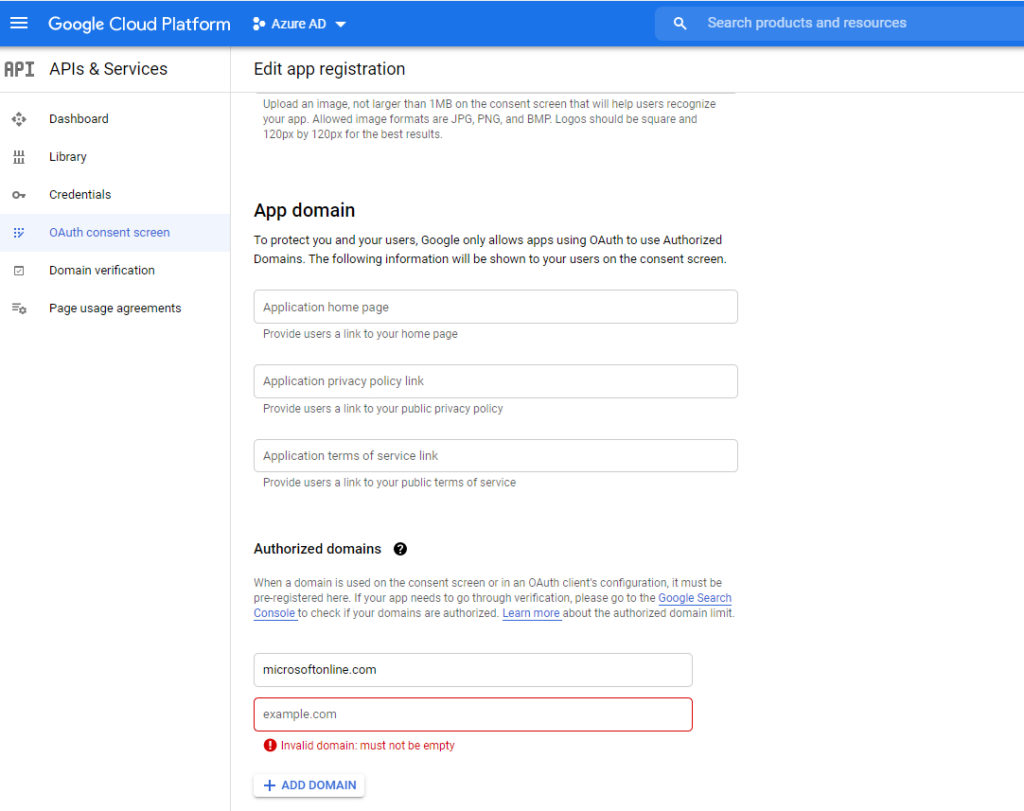

Прокрутите немного вниз, и вы увидите раздел «Авторизованные домены». Нажмите кнопку «Добавить домен», а затем введите microsoftonline.com в качестве доменного имени. Не забудьте нажать «Добавить домен», а затем «Сохранить и продолжить», когда закончите.

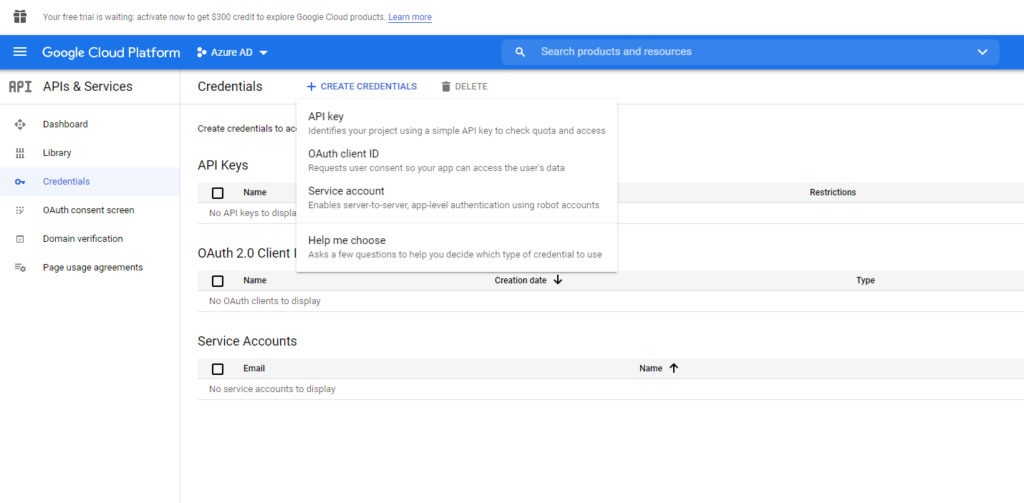

Нажмите «Сохранить и продолжить» несколько раз, чтобы завершить работу мастера (вам может быть предложено ввести адрес электронной почты разработчика, прежде чем вы сможете сохранить свою работу). Когда вы закончите, выберите вкладку Credentials. Когда появится экран «Учетные данные», щелкните ссылку «Создать учетные данные», а затем выберите параметр «Идентификатор клиента OAuth», показанный ниже.

При появлении запроса выберите «Веб-приложение» в качестве типа приложения, а затем укажите имя для приложения. Затем нажмите кнопку «Добавить URI» и введите следующие URL-адреса:

https://login.microsoftonline.com https://login.microsoftonline.com/te/<идентификатор клиента Microsoft 365>/oauth2/authresp https://login.microsoftonline.com/te/<имя клиента Microsoft 365>. onmicrosoft.com/oauth2/authresp

Когда вы закончите, нажмите кнопку «Создать». После этого Google предоставит вам идентификатор клиента и секрет клиента. Обязательно задокументируйте их, потому что через мгновение вам нужно будет ввести их в Azure AD.

Теперь вернитесь к экрану «Все поставщики удостоверений» на портале Azure Active Directory и щелкните ссылку Google. Когда вы это сделаете, вам будет предложено ввести идентификатор клиента и секрет клиента, которые вы получили от Google. Нажмите кнопку Сохранить, и Google будет добавлен в качестве поставщика удостоверений для Microsoft 365.

Настройка других провайдеров

Хотя настройка внешнего поставщика удостоверений не слишком сложна для Microsoft 365, этот процесс работает по-разному для каждого поставщика удостоверений. Шаги, необходимые для использования Facebook в качестве поставщика удостоверений, например, отличаются от шагов, необходимых для использования Google. Таким образом, вам, вероятно, потребуется доступ к документации поставщика удостоверений для любых служб федеративной идентификации, которые вы планируете использовать. Вы можете найти документацию Microsoft (включая несколько различных руководств) по этой ссылке.