Включение безопасной зашифрованной электронной почты в Office 365

Итак, вы развернули электронную почту, ура! Но разрешили ли вы своим пользователям отправлять защищенную зашифрованную электронную почту? Это очень малоиспользуемая функция среди малого и среднего бизнеса. Это меня огорчает, потому что каждый бизнес отправляет некоторые личные данные, которые должны быть защищены. Предложения, предложения, спецификации, чертежи, информация о кредитных картах, вопросы о здоровье, льготы или информация о занятости, если они отправляются по электронной почте, должны быть отправлены безопасным способом. Будь то защита личной информации других людей (PII), необходимая защита данных кредитных карт (PCIDSS) или секретов вашего бизнеса, использование зашифрованной электронной почты является обязательным.

Функция зашифрованной электронной почты включена в планы Office 365 E3, E4, E5 и K1. Если у вас нет ни одного из этих планов, вы можете добавить в свой план Azure Rights Management Service (RMS) или Enterprise Mobility & Security (EMS).

Включить шифрование сообщений Office 365

Реализовать шифрование сообщений совсем не сложно. Я попробовал метод GUI для включения шифрования сообщений со смешанными результатами, поэтому я собираюсь порекомендовать вам пропустить его и вместо этого использовать PowerShell. Это не сложно. Просто введите следующие команды.

$UserCredential = Get-Credential

$Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $UserCredential -Authentication Basic -AllowRedirection

Import-PSSession $Session

Set-IRMConfiguration -ClientAccessServerEnabled $True

Возможно, вы захотите подождать пару часов, чтобы команда вступила в силу. Это рекомендация Microsoft для любого запроса на включение/выключение функции. Я обнаружил, однако, что эта функция, кажется, происходит почти мгновенно. Вы можете убедиться, что он включен, используя следующую команду для проверки состояния:

Get-IRMConfiguration

Настройка правил шифрования

Следующий шаг — сообщить Office 365, когда вы хотите, чтобы сообщение было отправлено безопасным образом. Это делается путем настройки правил в Exchange Online. Графический интерфейс достаточно гибок, чтобы вы могли адаптировать эти правила к потребностям вашего бизнеса. Я покажу вам, как разрешить пользователям решать, когда отправлять зашифрованное электронное письмо, а затем как настроить правило, которое будет сканировать содержимое сообщения и шифровать его, когда обнаруживает, что оно содержит эти данные.

Настройка правила шифрования вручную

Если вы использовали зашифрованную электронную почту раньше, то, вероятно, это был процесс шифрования вручную. Под этим я подразумеваю, что когда вы будете готовы отправить электронное письмо, вы должны сообщить системе, что хотите отправить его с шифрованием. Шифрование сообщений Office 365 тоже делает это, но у него также есть автоматизированные сверхспособности, которые я покажу вам позже. Давайте запустим шифрование, позволив нашим пользователям решать, следует ли шифровать сообщение:

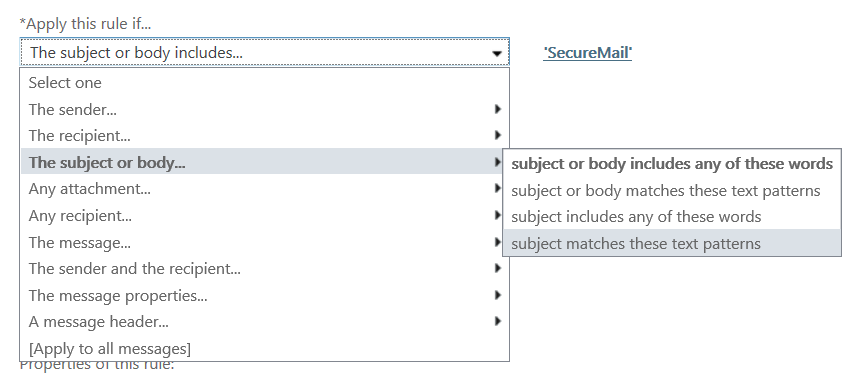

Мы настроим правило, которое говорит, что если строка темы содержит слово SecureMail, то мы применяем к ней шифрование сообщения. Вот как:

- Нажмите +, чтобы добавить новое правило

- В поле Имя введите имя правила.

- В разделе «Применить это правило, если…» щелкните стрелку и выберите «Тема или текст», после чего тема будет соответствовать этим текстовым шаблонам. Для текстового шаблона введите SecureMail или какой-либо другой термин, который ваши пользователи будут вводить, чтобы указать, что сообщение должно быть зашифровано.

- Установите флажок, чтобы проверить это правило, и выберите уровень. Это, конечно, необязательно, но мне нравится иметь запись о том, когда правило сработало в журналах.

- Наконец, выберите параметры Enforce или Test и нажмите OK, чтобы включить правило.

Настройка правила автоматического шифрования

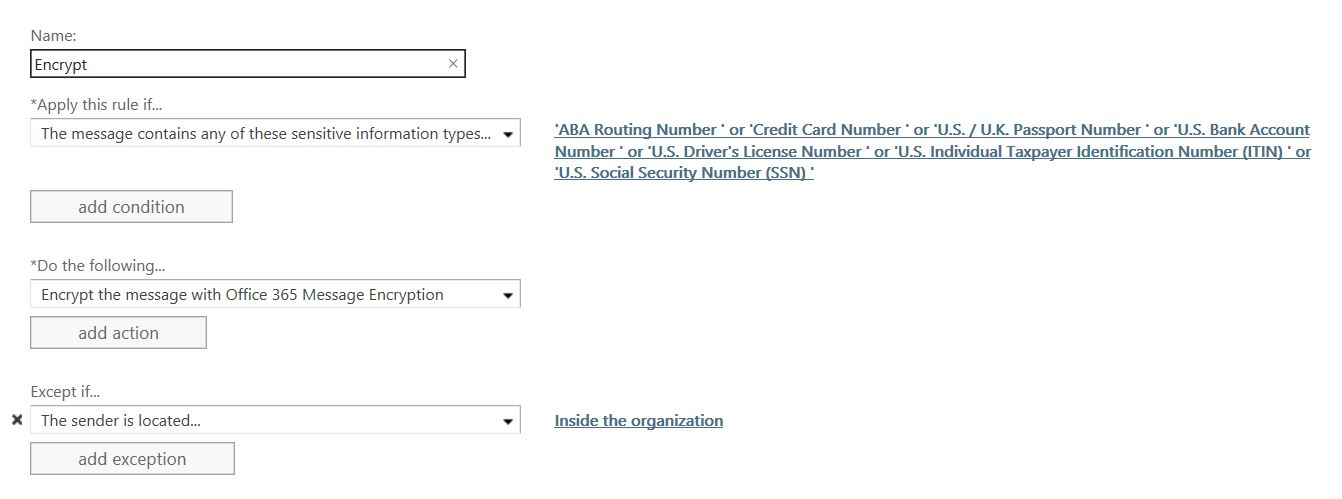

Теперь пришло время заставить суперспособности работать. Допустим, мы хотим убедиться, что любое электронное письмо, содержащее номер социального страхования, автоматически отправляется с использованием шифрования сообщений. Поскольку защита PII является нормативным актом, подпадающим под действие большинства предприятий, мы не хотим зависеть от того, что наши пользователи не забудут добавить слово SecureMail в строку темы. Если они это сделают, отлично! Но если они забудут, правило, которое мы собираемся создать, сделает это за них.

Вы начнете настраивать правило в центре администрирования Exchange, перейдя в поток обработки почты и щелкнув знак +, чтобы создать новое правило. В разделе Применить это правило, если… Сообщение содержит любой из этих типов конфиденциальной информации… Вам будет представлен список в соответствии с типами информации о стране. Выберите те, которые содержатся в электронном письме, которое вы хотите зашифровать.  Не поддавайтесь искушению добавить еще одно условие, потому что я обнаружил, что это приводит к случайной реализации. В разделе «Выполните следующие действия» выберите «Изменить безопасность сообщений…» и выберите «Применить шифрование сообщений Office 365» в меню. Теперь установите исключение для сообщений, отправляемых внутри. В разделе «За исключением случаев…» выберите «Отправитель находится…» и выберите «Внутри организации».

Не поддавайтесь искушению добавить еще одно условие, потому что я обнаружил, что это приводит к случайной реализации. В разделе «Выполните следующие действия» выберите «Изменить безопасность сообщений…» и выберите «Применить шифрование сообщений Office 365» в меню. Теперь установите исключение для сообщений, отправляемых внутри. В разделе «За исключением случаев…» выберите «Отправитель находится…» и выберите «Внутри организации».

Готовое правило будет автоматически перехватывать исходящие конфиденциальные данные и шифровать их.

Настройка портала и обмена сообщениями по электронной почте

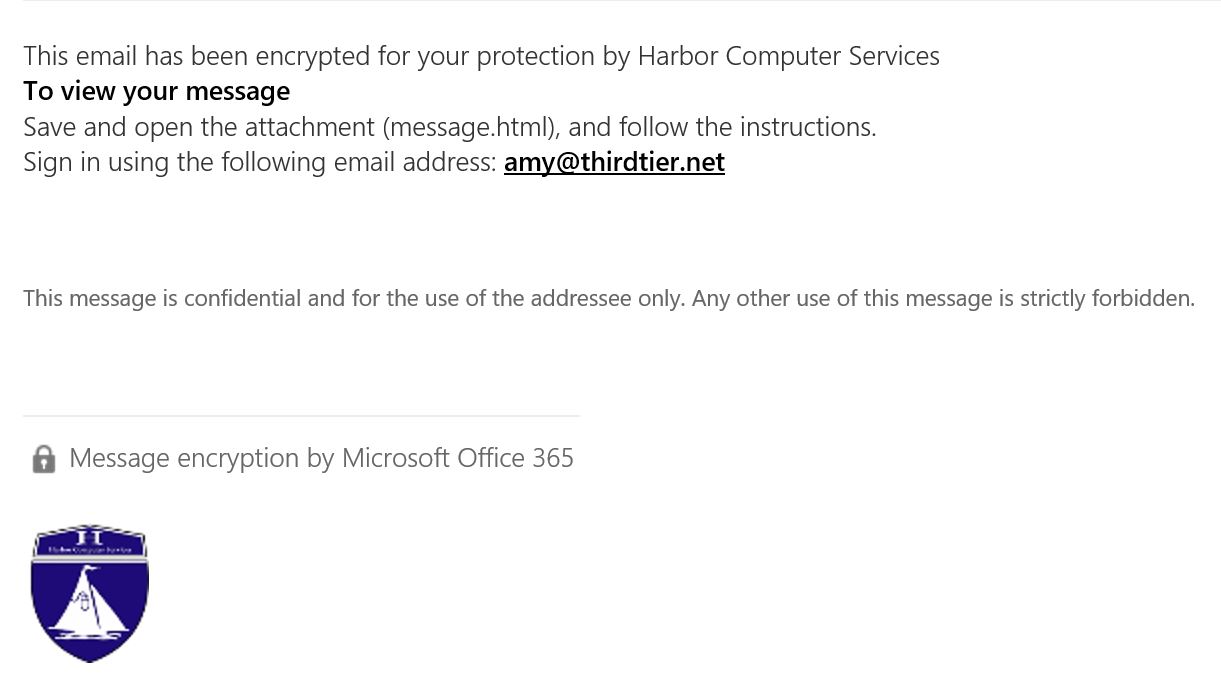

По умолчанию сообщение электронной почты довольно мягкое, и я думаю, что оно выглядит подозрительно. В наши дни получатели электронной почты насторожены, поэтому вы должны дать им сигнал, что можно щелкнуть вложение. Персонализация — это способ сообщить читателю, что это электронное письмо от вас является законным. Вы можете сделать это, добавив свой логотип, настроив текст отказа от ответственности в соответствии с вашим корпоративным стандартом и включив некоторые стандартные сообщения, которые дадут получателю понять, что это электронное письмо действительно от вас.

Процесс для этого представляет собой еще один набор простых команд PowerShell. Я включил их сюда, потому что, как это часто бывает с командами PowerShell, их нелегко обнаружить. Зачем искать команды, связанные с IRM, в OME?

Вот как выглядит портал по умолчанию и после того, как я применил команды PowerShell. Обратите внимание, что после применения изменений верхняя панель теперь включает название моей компании. Есть также команды PowerShell, которые позволяют нам добавить логотип, что мы и сделаем ниже.

Вот команды PowerShell, необходимые для применения фирменного стиля к зашифрованному электронному письму, включая добавление вашего логотипа.

| Эта команда настраивает портал, с которого получатель будет читать вашу электронную почту. | Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -PortalText «<текст для вашего портала, строка до 128 символов>» Пример: Set-OMEConfiguration -Identity «Конфигурация OME» -PortalText «Портал защищенной электронной почты ContosoPharma» |

| Эта команда добавляет ваш логотип в электронное письмо и на портал. Обратите внимание, что, несмотря на пример, ваш путь к логотипу должен указывать на доступное в Интернете место. | Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -Image <Byte[]> Пример: Set-OMEConfiguration -Identity «Конфигурация OME» -Image (Get-Content «C:Tempcontosologo.png» -Байт кодировки) Поддерживаемые форматы файлов:.png,.jpg,.bmp или.tiff. Оптимальный размер файла логотипа: менее 40 КБ Оптимальный размер изображения логотипа: 170×70 пикселей. |

Я могу дополнительно настроить зашифрованное сообщение, добавив собственное заявление об отказе от ответственности и инструкции.

| Эта команда позволяет добавить примечание к электронному письму над инструкциями по просмотру зашифрованных сообщений. | Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -EmailText «<строка до 1024 символов>» Пример: Set-OMEConfiguration -Identity «Конфигурация OME» -EmailText «Зашифрованное сообщение из защищенной системы обмена сообщениями ContosoPharma» |

| Эта команда настраивает заявление об отказе от ответственности в электронном письме. | Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> DisclaimerText «<ваше заявление об отказе от ответственности, строка до 1024 символов>» Пример: Set-OMEConfiguration -Identity «Конфигурация OME» -DisclaimerText «Это сообщение является конфиденциальным и предназначено только для использования адресатом» |

Все вышеперечисленные команды PowerShell задокументированы в TechNet здесь.

Вот как теперь выглядит текст после моих изменений. Обратите внимание, что название портала было изменено на безопасный портал электронной почты Harbour Computer Services, а наш логотип присутствует внизу страницы. Наше брендирование портала придаст зрителю больше уверенности в процессе просмотра зашифрованного сообщения.

Что происходит, когда приходит ответ?

Когда кто-то отвечает на отправленное вами зашифрованное сообщение или пересылает это сообщение другой стороне, шифрование сохраняется. Пользовательский интерфейс такой же, как и в Outlook Web Access, поэтому достаточно просто нажать «Ответить», «Ответить всем» или «Переслать», чтобы ответить на ваше сообщение. Когда вы получите ответ на свое сообщение, вам будет предложено прочитать его на защищенном портале электронной почты. Однако у вас есть возможность применить правило дешифрования к входящим ответам. Это сэкономит ваш персонал на шаг, но может оказаться неприемлемым в некоторых сценариях соответствия.

Следующие шаги

Office 365 содержит множество вариантов защиты вашей информации. Безопасный обмен сообщениями — это только начало. Если вы консультант, вы обнаружите, что настройка этой функции для ваших клиентов откроет новые возможности. Microsoft добавила в Office 365 функции безопасности, главным отличием которых является соответствие требованиям. Вы преуспеете, если воспользуетесь этим набором функций.