Устранение паролей с условным доступом: больше никогда не входить в систему

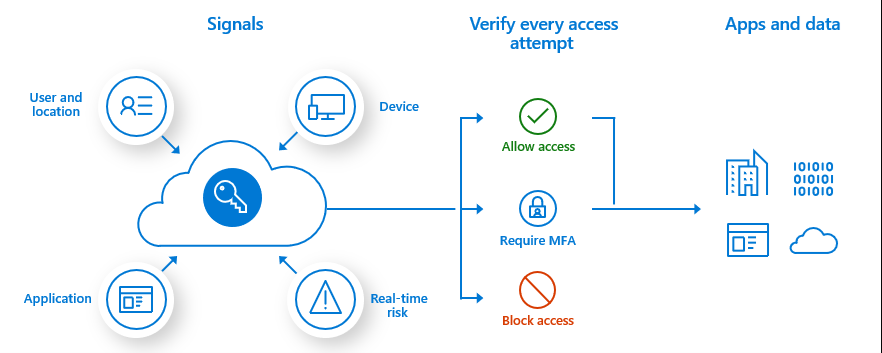

Мы давно мечтали избавиться от паролей, и поэтому мы добавили к этим паролям MFA, а затем добавили YubiKeys, распознавание лиц, отпечатки пальцев, более точное распознавание пальцев и лиц, тексты и — о боже, это стало ужасно! Никто не любит нынешнюю реальность больше, чем свой пароль. Мы ответили на эту проблему, добавив доверенные IP-адреса в MFA, поэтому, если мы находимся в офисе (чего нет в 2021 году), MFA не будет запрашивать нас, но эта надоедливая проблема с паролем все еще существует. Однако по мере того, как мы предпринимали каждый из этих шагов, нам обещали, что это будет шагом к тому славному дню, когда пароли останутся позади. Вместо этого наша аутентификация будет оставаться действительной до тех пор, пока что-то в нашей деятельности не изменится или не станет подозрительным. Что ж, мы все ближе и ближе приближаемся к этому дню. Настало время сделать большой шаг вперед в этом направлении. Microsoft описывает это так. Условный доступ Azure AD оценивает сигналы от пользователя и местоположения, устройства, приложения и риска в реальном времени, чтобы определить, какой тип проверки требуется для доступа к приложениям и данным.

Есть важное соображение к вышеизложенному, и это риск в реальном времени. Ниже я покажу вам, какие лицензии вам нужны, чтобы это работало, но политики условного доступа на основе рисков доступны только на самом высоком уровне лицензирования. Большинство малых предприятий не имеют этого уровня. Если вы согласны сделать это трехногим табуретом, а не четырехногим столом, который Microsoft показывает выше, продолжайте сокращать количество запросов на ввод пароля. Если у вас есть лицензия E5 или Azure Ad P2, вы готовы к полету.

Лицензирование и требования

Для начала вам понадобится соответствующая лицензия:

- Azure AD Премиум 1

- Или Microsoft 365 Business Premium или выше

- Azure AD Premium 2, если вы хотите также использовать условный доступ на основе рисков.

Пользователям также необходимо использовать приложение Microsoft Authenticator. Если они используют теперь небезопасные текстовые или телефонные методы, откажитесь от этого для приложения. По словам Microsoft, это более безопасный способ.

Дополнительный условный доступ

Помните, что то, что я собираюсь описать, следует использовать в сочетании с Microsoft Cloud App Security и Endpoint Manager. Мы не хотим отдавать ферму ради того, чтобы не иметь дело с логинами. Мы по-прежнему хотим оставаться в безопасности; мы просто собираемся сделать это новым современным способом.

Мы собираемся добавить две новые политики условного доступа, использующие элементы управления сеансом. Технически вы можете сделать их одной политикой, но мне нравится держать их отдельно. Первая политика применяется к присоединенным или зарегистрированным устройствам. Вторая политика применяется к браузерам и мобильным устройствам.

Условный доступ: частота входа

В этой политике мы собираемся определить, как долго должен действовать токен аутентификации. Microsoft чаще всего использует в своих примерах 90 дней, поэтому мы будем использовать и его. На практике вам может понадобиться несколько таких политик, чтобы предоставить разные длины разным группам в зависимости от конфиденциальности информации, которую они обычно обрабатывают.

Мы назовем эту политику «Частота входа» и назначим ее нашей группе всех пользователей. Мы также выберем Все облачные приложения, как показано ниже.

В разделе «Управление доступом» мы будем использовать элемент управления сеансом и установим его на 90 дней.

Нажмите «Выбрать», а затем «Сохранить», чтобы создать эту политику.

Условный доступ: постоянный контроль браузера

Давайте создадим еще одну новую политику условного доступа. Это мы назовем постоянным контролем браузера. Мы назначим его нашей группе всех пользователей и всем облачным приложениям, как и в предыдущей политике.

На этот раз в разделе «Управление доступом» мы будем использовать сеанс постоянного браузера управления сеансом.

Напомним выше, что это будет применяться к мобильным устройствам и приложениям, доступ к которым осуществляется через браузер.

Другие корректировки настроек

Microsoft иногда не знает, куда что-то поместить, или, может быть, когда-то это имело смысл в более простые времена, но у нас есть параметр, найденный в брендинге компании, который нужно изменить. Прокрутите до конца политику фирменного стиля вашей компании и убедитесь, что для параметра «Показать параметр, чтобы оставаться в системе» установлено значение «Да».

Нам также необходимо настроить MFA. Обычно вы не заходите сюда, если только вы не настраиваете локальное решение MFA, но здесь есть что-то для облачного MFA, которое нам нужно. Здесь мы собираемся открыть MFA в разделе Azure AD/Безопасность — обратите внимание на ссылку Дополнительные облачные параметры MFA под заголовком Настройка.

Здесь нам нужно удалить пару устаревших настроек, которые вы могли использовать. Во-первых, мы можем удалить любые доверенные IP-адреса, которые на самом деле являются доверенными IP-адресами.

Затем, если вы будете использовать это для всех, помните, что им потребуется приложение Microsoft Authenticator, чтобы все это работало, поэтому вы можете удалить параметры звонка на телефон и текстового сообщения в качестве параметров проверки. Если у вас не будет всех групп в этом новом методе, возможно, вам придется их сохранить.

Наконец, нам нужно снять флажок «Запомнить многофакторную аутентификацию на доверенном устройстве».

Вы можете видеть, что у Microsoft даже есть примечание, которое предлагает вам использовать метод условного доступа, который мы только что настроили, вместо этого параметра. Сохраните свою политику после внесения этих изменений.

Условный доступ на основе рисков

Чтобы улучшить наш условный доступ, мы добавим политику, основанную на риске, которая говорит, что если уровень риска пользователя средний или высокий, то доступ запрещается. Начните с создания новой политики условного доступа и назовите ее «Запретить рискованный вход».

Как и выше, мы настроим его для применения ко всем нашим пользователям и всем облачным приложениям. На этот раз мы также настроим условие и выберем условие риска входа. В разделе «Риск входа» мы выбираем «Настроить», а затем выбираем «Высокий» и «Средний».

В разделе «Управление доступом» мы собираемся просто использовать «Блокировать».

Поскольку эта политика представляет собой риск блокировки вашего клиента, Microsoft по умолчанию установит для этой политики значение только для отчетов. Оставьте его там для проверки и выберите «Вкл.», Когда будете готовы к запуску.

Вот где мы сейчас. Мы настроили политики условного доступа и MFA таким образом, чтобы не запрашивать повторную аутентификацию в течение 90 дней, если только статус пользователя не изменится на средний или высокий риск или расположение пользователя, устройство или приложение не будут соответствовать другим нашим параметрам. Мы установили необходимые элементы управления, чтобы как наши мобильные, так и статические пользователи могли пользоваться преимуществами менее частых запросов на вход в систему.

Я добавлю это. Пожалуйста, не используйте это в отрыве от других элементов управления безопасностью. У вас должен быть хотя бы базовый набор политик и профилей, настроенных в системе безопасности Endpoint Manager, у вас должно быть больше политик условного доступа, у вас должна быть настроена Cloud App Security для отправки предупреждений и управления доступом к данным, и вы должны работать над реализацией принятия классификаций и средств защиты от потери данных.

Безопасность — это большая работа, и это не чья-то чужая работа. Это работа каждого. Часть безопасности не станет менее сложной, но мы не обязательно должны перекладывать ее на наших пользователей. Цель ИТ должна состоять в том, чтобы сделать вещи максимально безопасными, сохраняя при этом простоту работы. Идти по этой линии с каждым днем становится все труднее, но настройки, которые мы сделали здесь, должны помочь.