Управление мобильными устройствами в Exchange Online (часть 1)

- Управление мобильными устройствами в Exchange Online (часть 3)

Введение

В моей предыдущей серии статей мы рассмотрели Intune и Exchange ActiveSync. Intune постоянно развивается и, без сомнения, является очень эффективным решением для управления мобильными устройствами (MDM). Однако не каждой организации требуются все функции, которые предоставляет Intune, есть собственный опыт для ее развертывания и управления или она может оправдать ее стоимость.

Чтобы преодолеть эти и другие факторы, Microsoft представила встроенный MDM для Office 365. Как и Intune, он может помочь организациям защитить и управлять мобильными устройствами своих пользователей, такими как iPhone, iPad, Android или телефоны Windows, предоставляя следующие возможности:

- Управление устройством. Мы можем устанавливать и управлять политиками безопасности, такими как шифрование, блокировка PIN-кода на уровне устройства или обнаружение джейлбрейка, среди многих других, чтобы помочь предотвратить несанкционированный доступ пользователей к корпоративной электронной почте и данным на устройстве, когда оно потеряно или украдено;

- Условный доступ. Мы можем создать политики безопасности для устройств, которые подключаются к Office 365, чтобы обеспечить доступ к электронной почте и документам только на устройствах, которые управляются нашей компанией и соответствуют требованиям. В фоновом режиме это решение MDM использует Intune и Azure Active Directory для предоставления этой возможности;

- Выборочное стирание. Мы можем легко удалить данные Office 365 с устройства сотрудника, оставив его личные данные нетронутыми.

Что может встроенный MDM для Office 365?

Как уже упоминалось, MDM для Office 365 — это «упрощенная версия» Intune, которая помогает организациям защищать и управлять своими мобильными устройствами, используемыми лицензированными пользователями Office 365. Мы можем создавать политики MDM с параметрами, которые помогают контролировать доступ к электронной почте и документам Office 365 организации для поддерживаемых мобильных устройств и приложений. Если устройство когда-либо будет потеряно или украдено, мы можем удаленно стереть устройство, чтобы удалить конфиденциальную организационную информацию.

Мы можем использовать это решение MDM для защиты и управления следующими устройствами:

- Windows Phone 8.1;

- iOS 7.1 или более поздние версии;

- Android 4 или более поздние версии;

- Windows 8.1 и Windows 8.1 RT (управление доступом для этих устройств ограничено Exchange ActiveSync);

- Управление устройствами BlackBerry не поддерживается, и организациям следует использовать BlackBerry Business Cloud Services (BBCS) от BlackBerry.

Хорошо, но что конкретно мы можем сделать? Как мы увидим в этой серии статей (в частности, в разделе в следующей статье), мы можем использовать MDM для:

- Протрите устройство;

- Блокировать неподдерживаемым устройствам доступ к электронной почте с помощью Exchange ActiveSync;

- Настройте политики устройств, такие как требования к паролю и параметры безопасности;

- Просмотр списка заблокированных устройств;

- Просмотрите, какие политики были применены к устройству;

- Разблокировать несовместимое или неподдерживаемое устройство для пользователя или группы пользователей;

- Создайте подробный отчет, чтобы увидеть устройства, которые не соответствуют требованиям.

Важный:

Следует учитывать, что пользователям не будет предложено зарегистрироваться, и они не будут заблокированы или сообщены о нарушении политики, если они используют мобильный браузер для доступа к сайтам Office 365 SharePoint, документам в Office Online или электронной почте в Outlook в Интернете.

Хотя в этой серии статей основное внимание уделяется Exchange Online, я кратко упомянул, что MDM также может защищать документы в Office 365. Поддерживаемые приложения для различных типов мобильных устройств в следующей таблице будут предлагать пользователям зарегистрироваться в MDM, где есть новый мобильный политика управления устройством, которая применяется к устройству пользователя, и пользователь ранее не зарегистрировал устройство. Если устройство пользователя не соответствует политике, в зависимости от того, как мы настроили политику, пользователю может быть заблокирован доступ к ресурсам Office 365 в этих приложениях, или у него может быть доступ, но Office 365 сообщит о нарушении политики.

Windows Phone 8.1 | iOS 7.1+ | Андроид 4+ | |

| Exchange ActiveSync включает собственную электронную почту и сторонние приложения, такие как TouchDown, которые используют Exchange ActiveSync. |

| Биржа ActiveSync Эл. адрес | |

| Office и OneDrive для бизнеса |

| На телефонах и планшетах:

Только на телефонах:

|

Таблица 1

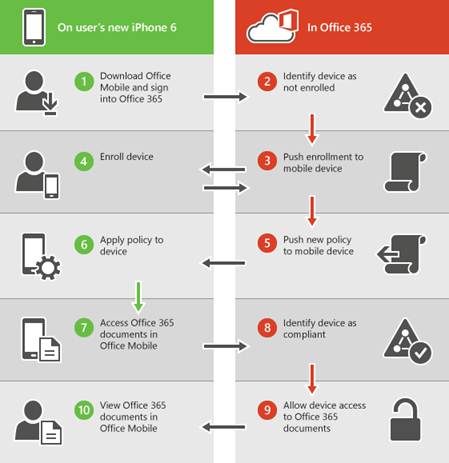

Следующая диаграмма, взятая из TechNet, демонстрирует процесс, который происходит за кулисами, когда пользователь с новым устройством входит в приложение, которое поддерживает управление доступом с помощью MDM. Пока пользователь не зарегистрирует устройство, ему будет заблокирован доступ к ресурсам Office 365 в приложении.

фигура 1

В следующих разделах этой серии статей мы рассмотрим, как:

- Активировать МДМ;

- настроить МДМ;

- Настроить политики безопасности;

- Зарегистрировать пользователей;

- Управление устройствами.

Итак, приступим!

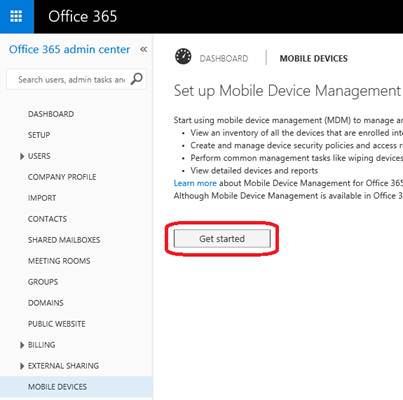

1: активировать МДМ

Для управления мобильными устройствами в Office 365 нам сначала нужно активировать службу в центре администрирования Office 365:

- Войдите в Office 365;

- Зайдите в центр администрирования ;

- Выберите МОБИЛЬНЫЕ УСТРОЙСТВА ;

- Нажмите «Начать», чтобы начать процесс активации:

фигура 2

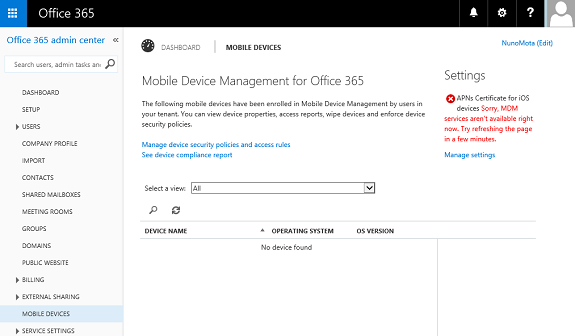

Подготовка службы может занять несколько минут. Когда он завершится, мы увидим новую страницу MDM:

Рисунок 3

Если вы все еще видите красный текст, показанный выше, подождите еще несколько минут, обновите страницу, и он должен исчезнуть.

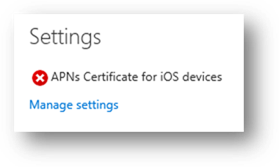

2: Настроить МДМ

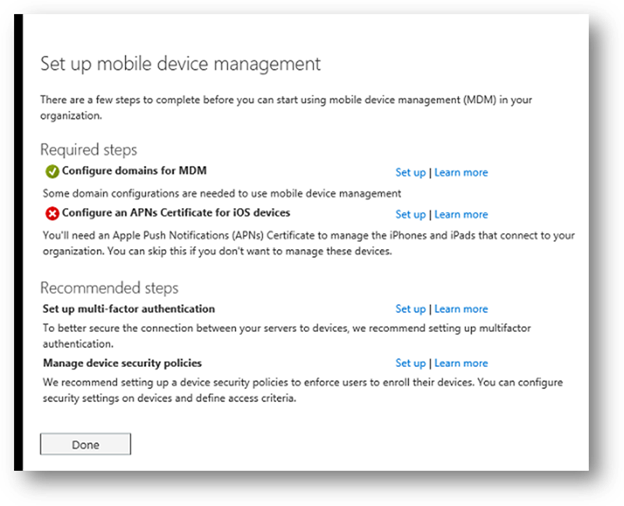

Когда служба будет готова, выполните необходимые шаги для завершения настройки. Возможно, вам потребуется нажать «Управление параметрами» на странице «Управление мобильными устройствами для Office 365 »:

Рисунок 4

Прежде чем мы сможем использовать MDM для управления этими устройствами, нам необходимо получить сертификат службы push-уведомлений Apple (APN). Этот сертификат позволяет MDM управлять iOS и устанавливать аккредитованное и зашифрованное IP-соединение со службой центра управления мобильными устройствами (в данном случае с нашим MDM).

Сделать это:

- На странице «Настройка управления мобильными устройствами» нажмите «Настроить» рядом с «Настроить сертификат APNs для устройств iOS »:

Рисунок 5

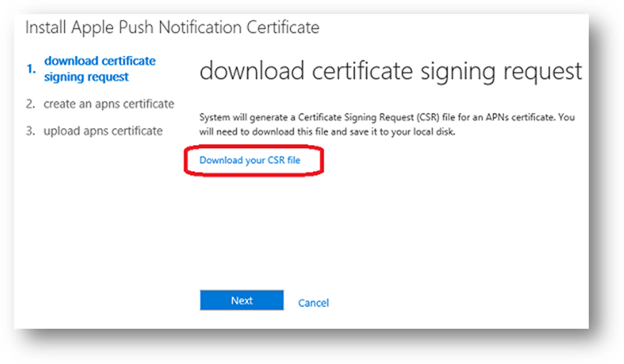

- Выберите Загрузить файл CSR:

Рисунок 6

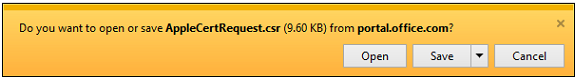

- Сохраните запрос на подпись сертификата в папку на вашем компьютере:

Рисунок 7

- Выберите «Далее» ;

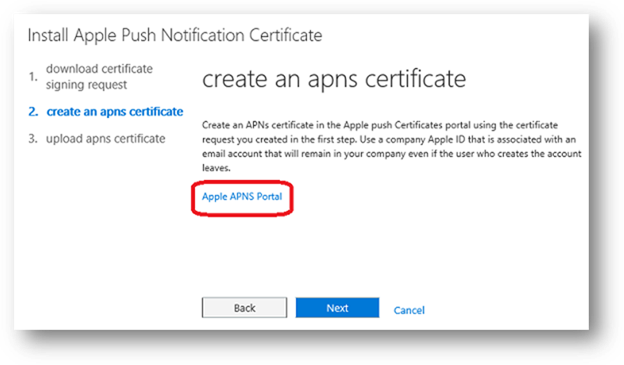

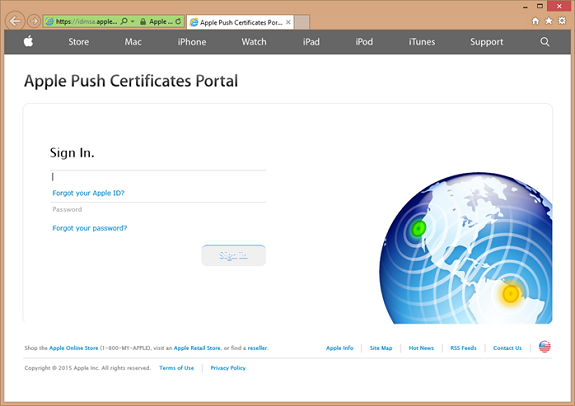

- Выберите Портал Apple APNS, чтобы открыть портал Apple Push Certificates Portal:

Рисунок 8

- На портале Apple Push Certificates войдите в систему, используя Apple ID вашей компании, чтобы создать сертификат APNs. Этот Apple ID необходимо использовать в будущем для обновления сертификата APN:

Рисунок 9

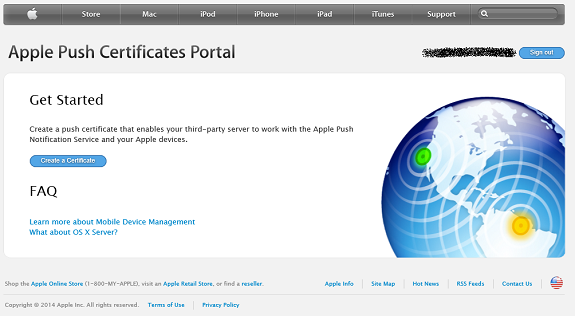

- После входа в систему нажмите «Создать сертификат»:

Рисунок 10

- Примите условия и нажмите Принять ;

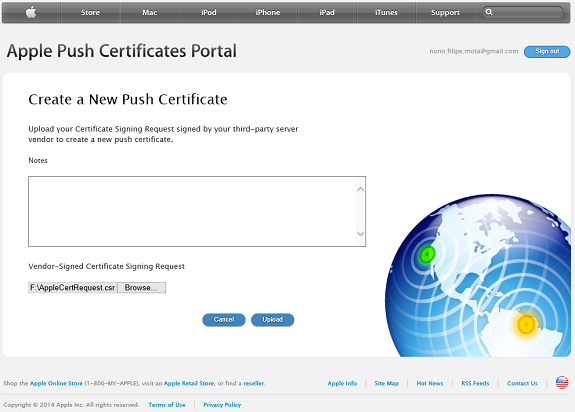

- Загрузите запрос сертификата APNs, созданный ранее, с помощью кнопки «Обзор…» и нажмите «Загрузить»:

Рисунок 11

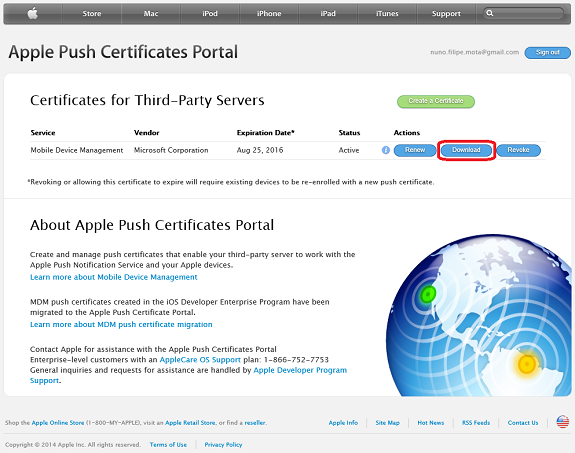

- Затем загрузите сертификат APNs и сохраните файл локально. Этот файл сертификата APNs ( ) используется для установления доверительных отношений между сервером Apple Push Notification и центром MDM. Обратите внимание, что он действителен только в течение 1 года, поэтому нам придется вручную продлевать его каждый год:

Рисунок 12

Примечание:

Вы должны использовать идентификатор Apple ID компании, связанный с учетной записью электронной почты, которая останется в вашей организации, даже если пользователь, управляющий учетной записью, покинет ее.

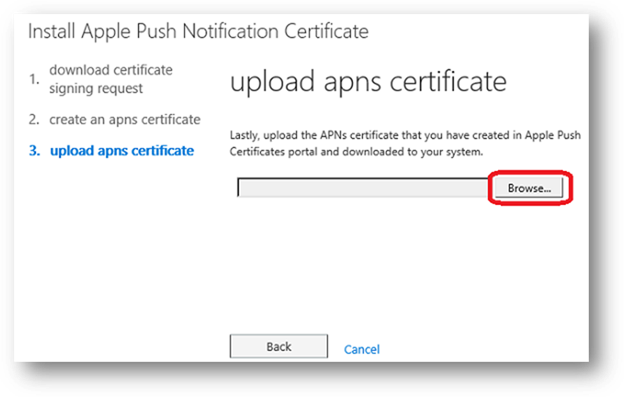

- Вернитесь в Office 365 и нажмите «Далее», чтобы перейти на страницу загрузки сертификата apns ;

- Перейдите к сертификату APN, загруженному с портала Apple Push Certificates Portal:

Рисунок 13

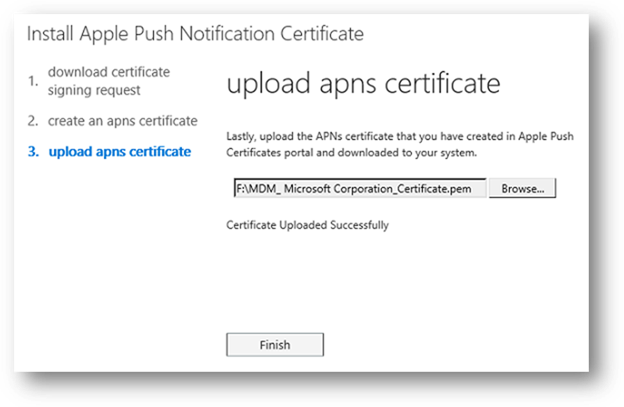

- Выберите Готово:

Рисунок 14

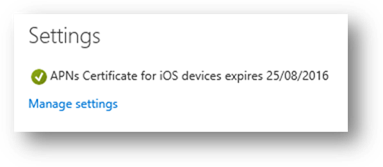

Как только это будет успешно завершено, вы увидите зеленую отметку в верхней правой части страницы:

Рисунок 15

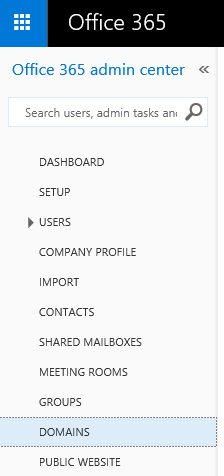

Еще один шаг, который мы также должны выполнить, — убедиться, что наш DNS правильно настроен для MDM. На портале администрирования перейдите в ДОМЕНЫ:

Рисунок 16

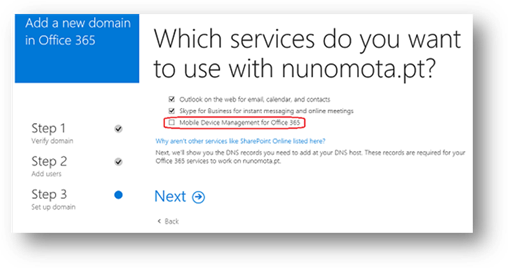

Выберите домен, который вы хотите настроить, и нажмите «Настройки домена». Отсюда нам нужно выбрать службу Mobile Device Management for Office 365:

Рисунок 17

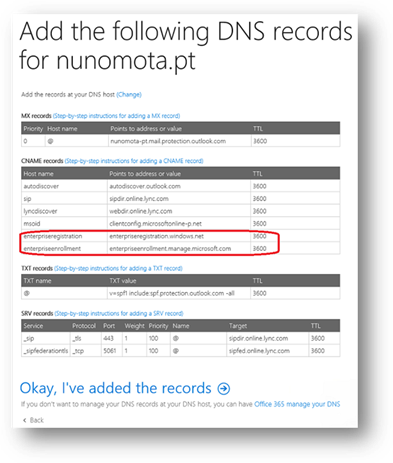

В списке DNS-записей, которые нам нужно создать, обратите внимание на две новые для MDM:

Рисунок 18

Эти две записи DNS CNAME помогают пользователям в организации, которые входят в систему на своем мобильном устройстве с адресом электронной почты, использующим личный домен, перенаправляться для регистрации в MDM:

| ТИП | Имя хоста | Указывает на | время жизни |

| CNAME | enterpriseregistration.company_domain.com | регистрация предприятия.windows.net | 3600 |

| CNAME | enterpriseenrollment.company_domain.com | enterpriseenrollment.manage.microsoft.com | 3600 |

Таблица 2

Создайте эти две записи в своем DNS, а затем нажмите «Хорошо, я добавил записи». Если они были настроены правильно, мы получим следующее сообщение:

Рисунок 19

Вернувшись на страницу Настройка управления мобильными устройствами, рекомендуемые шаги — Настройка многофакторной аутентификации. Этот параметр помогает защитить вход в Office 365 для регистрации мобильных устройств, требуя второй формы проверки подлинности. Пользователи должны подтвердить телефонный звонок, текстовое сообщение или уведомление приложения на своем мобильном устройстве после правильного ввода пароля своей рабочей учетной записи. Они могут зарегистрировать свое устройство только после завершения этой второй формы аутентификации. После регистрации устройств пользователей в MDM пользователи могут получать доступ к ресурсам Office 365 только с помощью своей рабочей учетной записи.

Вывод

В первой части этой серии статей мы представили новое встроенное решение MDM в Office 365, для чего его можно использовать и приступили к его настройке. В следующей части мы создадим нашу первую политику безопасности.

- Управление мобильными устройствами в Exchange Online (часть 3)