Шифрование сообщений Office 365 (часть 3)

Введение

Это третья и последняя часть серии статей о службе шифрования сообщений Office 365. В первой и второй частях я настроил лабораторный клиент Office 365 со службой управления правами Azure для облегчения шифрования сообщений, а затем приступил к настройке необходимых правил транспорта в Exchange Online. Затем я увидел, как можно отправлять и получать сообщения, когда они зашифрованы, и как пользователи могут использовать функцию одноразового пароля службы для удобного просмотра зашифрованных сообщений.

Здесь, в третьей части, я собираюсь закончить эту серию статей, сначала рассмотрев мобильные устройства и то, как пользователи таких устройств, как Windows Phone, могут просматривать зашифрованные сообщения. Затем я перейду к расшифровке ответов на зашифрованные сообщения и общим параметрам брендинга, которые у меня есть в службе шифрования сообщений, прежде чем закончить очень кратким обзором устранения неполадок.

Мобильные устройства

Во второй части этой серии статей я показал, как выглядел мой опыт работы с шифрованием сообщений Office 365 при использовании Outlook Web App. Что, если я должен отправить зашифрованное сообщение своему внешнему почтовому контакту, находящемуся за пределами организации, и этот контакт использует мобильное устройство? Какой у них опыт?

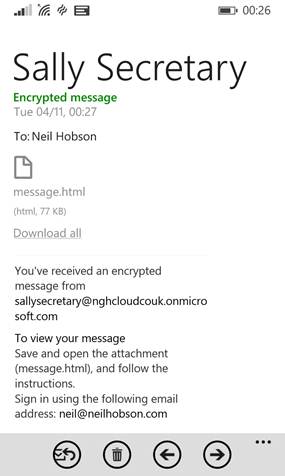

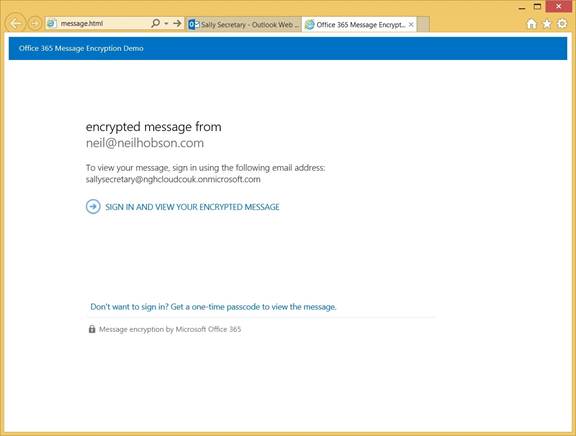

На рис. 3-1 показано зашифрованное сообщение, которое я получил на устройстве Windows Phone. Как вы можете видеть, это выглядит почти так же, как я видел ранее в OWA, в том смысле, что зашифрованное сообщение содержало вложение HTML, которое пользователь должен был сохранить и открыть для просмотра содержимого. При загрузке и открытии вложения HTML пользователю был представлен тот же экран, который был показан ранее во второй части, а именно экран, на котором пользователь должен либо войти в систему, используя свою учетную запись Microsoft, либо выбрать получение одноразового пароля.

Здесь следует отметить одну вещь, касающуюся мобильных устройств, — это использование вложения HTML. Чтобы открыть это вложение HTML на мобильном устройстве, Microsoft заявляет, что браузер мобильного устройства должен поддерживать Form Post. Это уже имеет место при использовании Windows Phone, но это следует учитывать при попытке открыть вложение на других типах мобильных устройств.

Рисунок 3-1: Зашифрованное сообщение на Windows Phone

Ответ на зашифрованные сообщения

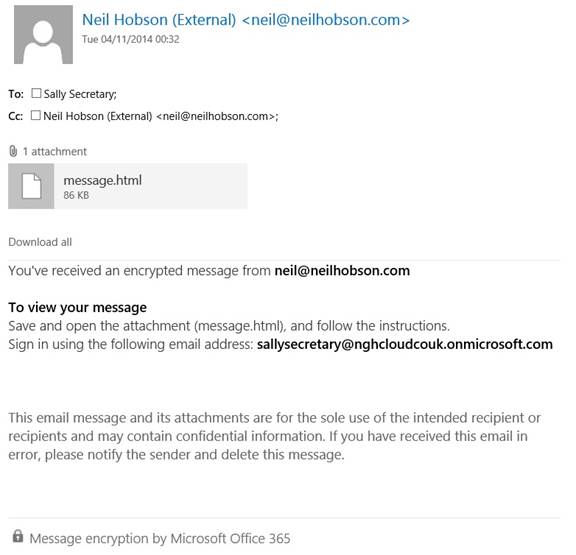

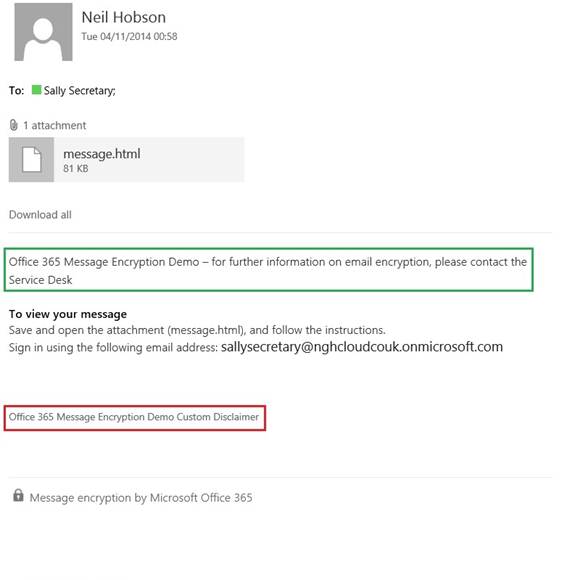

При тестировании ответов на сообщения, отправленные с помощью шифрования сообщений Office 365, я заметил две основные вещи. Во-первых, когда получатель зашифрованного сообщения отвечал отправителю, он автоматически включался в строку CC сообщения. Во-вторых, что, возможно, более важно, ответы на ранее зашифрованные сообщения также были зашифрованы. На рис. 3-2 обе эти функции показаны на опыте; обратите внимание, как адрес электронной почты отправителя был автоматически включен в строку CC этого зашифрованного сообщения, которое было отправлено.

Рисунок 3-2: Зашифрованный ответ на сообщение

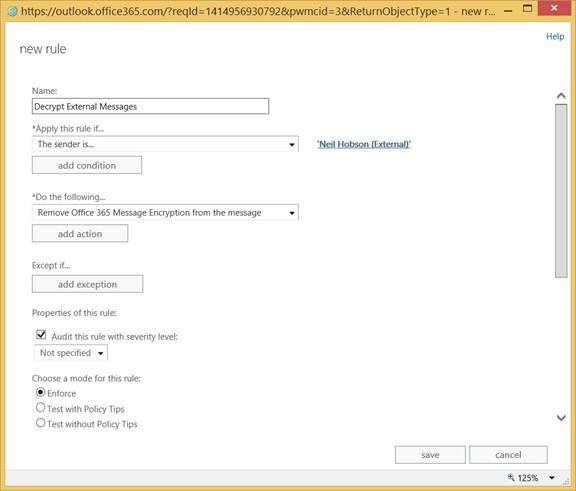

С зашифрованным ответом это означало, что для просмотра этих ответов получатели также должны были либо войти в систему, используя свои учетные записи Microsoft, либо выбрать опцию одноразового пароля. При желании есть способ снять шифрование с входящих ответов; это может быть достигнуто другим транспортным правилом. Например, я решил автоматически расшифровывать ответы, полученные от внешней учетной записи, и для этого мое необходимое транспортное правило выглядело так, как показано на рисунке 3-3. Обратите внимание, что для действия « установлено значение из сообщения и как отправитель настроен на применение только к внешней учетной записи.

Рисунок 3-3: Транспортное правило расшифровки

Брендинг шифрования сообщений

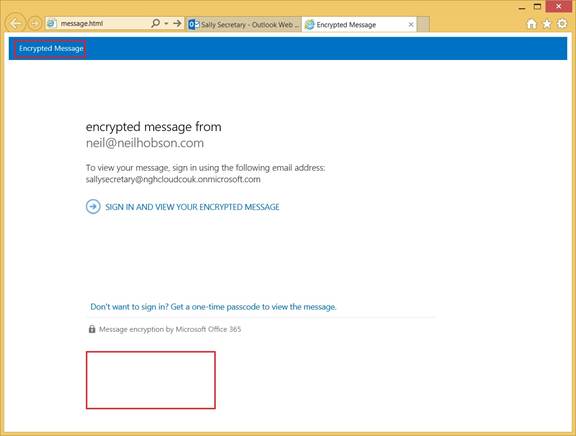

В качестве последней области конфигурации, которую я рассмотрел, Microsoft предоставляет способ маркировки зашифрованных сообщений. В частности, в службе шифрования сообщений можно настроить четыре области конфигурации. Ранее в этой серии статей я видел экран по умолчанию, который отображается при открытии вложения message.html с зашифрованным сообщением. Этот экран, известный как портал шифрования, снова показан ниже на рис. 3-4. На этом портале представлены два варианта брендинга, обозначенные красными прямоугольниками. В нижнем красном поле будет отображаться любой логотип.

Рисунок 3-4: Брендинг портала шифрования

Две области на этом экране портала, которые можно настроить с помощью фирменной символики шифрования сообщений:

- Текст прямо в верхней части портала, в котором по умолчанию указано просто «Зашифрованное сообщение».

- Область внизу портала, которая может содержать логотип компании. Как видно из рис. 3-4, по умолчанию логотип не был включен, как и следовало ожидать.

Чтобы настроить эти две области фирменного стиля, я использовал PowerShell при подключении к моему лабораторному клиенту Office 365. Я использовал команду PowerShell — командлет . Чтобы посмотреть, какие параметры можно использовать, я сначала запустил командлет , как показано на рис. 3-5.

Рисунок 3-5: Параметры конфигурации OME по умолчанию

Из рисунка 3-5 должно стать очевидным, что два параметра, которые меня интересовали для брендинга, связанного с экраном, показанным на рисунке 3-4, были и . Однако перед их установкой я записал значение параметра на рис. 3-5, так как это необходимо для запуска командлета . По умолчанию для параметра установлено значение «Конфигурация OME», как вы можете видеть.

Чтобы установить текст портала, мой пример команды показан ниже. Обратите внимание, как «Конфигурация OME» была передана в качестве идентификатора, как только что было объяснено.

Пример команды для установки логотипа показан ниже. В отношении логотипа важно отметить, что он также появился в зашифрованном сообщении, а также на портале, поэтому я рассмотрел эффект от этого, прежде чем устанавливать логотип. В итоге я решил не настраивать брендинг с каким-либо логотипом.

Результат показан ниже на рис. 3-6, где видно, что изменение текста портала брендинга было успешно выполнено.

Рисунок 3-6: Фирменный портал шифрования

Два других изменения брендинга были внесены в сами зашифрованные сообщения. Каждое зашифрованное сообщение содержало заявление об отказе от ответственности, которое можно настроить. Кроме того, элементы конфигурации процесса брендинга позволили мне добавить дополнительный текст в сообщение. Этот дополнительный текст появился прямо над инструкциями, которые информируют пользователей о том, как просматривать свои зашифрованные сообщения. Этот элемент брендинга дает мне прекрасную возможность предоставить пользователям дополнительную информацию о зашифрованных сообщениях, например, ссылку на любые политики или процедуры компании в отношении зашифрованных сообщений. Оглядываясь на рис. 3-5, вы можете видеть, что эти конкретные параметры брендинга были настроены с помощью параметров и командлета .

Зашифрованное сообщение без торговой марки по умолчанию в моем клиенте лаборатории Office 365 показано на рис. 3-2 ранее в этой статье. Я смог внести дополнительные изменения фирменного стиля с помощью командлета . Во-первых, чтобы изменить текст заявления об отказе от ответственности, мой пример команды следующий. На рис. 3-7 вы можете увидеть пользовательское заявление об отказе от ответственности в красной рамке.

Чтобы изменить текст электронной почты, мой пример команды следующий.

На рисунке 3-7 вы можете увидеть текст сообщения электронной почты в зеленом поле.

Рисунок 3-7: Фирменное зашифрованное сообщение

Устранение неполадок с шифрованием сообщений

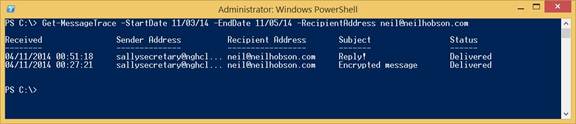

Как я упоминал во второй части этой серии статей, может быть время, когда мне нужно выяснить, почему сообщение не шифруется, как я мог ожидать. Скорее всего, это связано с тем, что правило транспорта не срабатывает против этого сообщения. Чтобы убедиться, что транспортное правило применяется, я могу использовать функцию отслеживания сообщений. Например, я могу использовать командлет с параметрами , и , чтобы сузить выбор сообщений, как показано в примере на рис. 3-8. Я использовал эту команду, чтобы сузить свой список сообщений до пары сообщений, которые, как я знаю, были отправлены с требованием зашифровать их с помощью шифрования сообщений Office 365.

Рисунок 3-8: Поиск сообщений с помощью Get-MessageTrace

Как только я узнаю, какое именно сообщение я ищу, я могу использовать командлет , чтобы предоставить дополнительные сведения о событиях, произошедших с этим сообщением. Это просто случай передачи результатов предыдущей команды в для предоставления полного вывода. При просмотре вывода я искал событие , указывающее, что созданное мной правило транспорта шифрования сообщений Office 365 было успешно применено к сообщению. Пример того, как это может выглядеть, показан ниже на рис. 3-9. Здесь вы можете видеть, что к этому сообщению было применено правило транспорта , поэтому я был почти уверен, что правило транспорта шифрования сработало успешно.

Рисунок 3-9: Извлечение Get-MessageTraceDetail

Я также мог проверить заголовки сообщений, чтобы узнать, было ли применено шифрование. В частности, я искал заголовок и гарантировал, что он имеет значение .

Резюме

На этом мы завершаем обзор службы шифрования сообщений Office 365, где были рассмотрены ее настройка и использование. Если вы раньше не пользовались этой службой и только что прочитали эту серию статей, я уверен, вы согласитесь, что это превосходная служба, которую очень легко использовать как с точки зрения администратора, так и с точки зрения конечного пользователя. Надеюсь, теперь вы проверите это на себе.