Шифрование сообщений Office 365 (часть 1)

- Шифрование сообщений Office 365 (часть 3)

Введение

Некоторое время назад Microsoft объявила о доступности службы шифрования сообщений Office 365. По сути, это новая версия того, что ранее называлось Exchange Hosted Encryption или EHE. Отличительной особенностью шифрования сообщений Office 365 является то, что оно позволяет отправлять зашифрованные электронные письма не только другим получателям в вашей организации, но и другим получателям за пределами вашей организации, и, следовательно, этим пользователям за пределами вашей организации не нужно запускать такая же система обмена сообщениями, как у вас. Шифрование сообщений Office 365 использует правила транспорта в Exchange Online для добавления шифрования к сообщениям. В результате его относительно легко реализовать, поскольку правила транспорта должны быть хорошо знакомы всем администраторам Exchange. Кроме того, опыт для конечных пользователей прост и удобен. В этой серии статей я рассмотрю внедрение и использование службы шифрования сообщений Office 365 в моем клиенте лаборатории Office 365. Информация в этой статье основана на моем опыте шифрования сообщений Office 365 на момент написания этой статьи; вам нужно будет просмотреть, понять, изменить и протестировать все элементы конфигурации и их результирующие действия самостоятельно.

Чтобы протестировать шифрование сообщений Office 365, мне нужны две вещи. Во-первых, мне нужна подписка на Exchange Online или Exchange Online Protection, последняя означает, что шифрование сообщений Office 365 можно использовать не только с почтовыми ящиками Office 365, но и с локальными почтовыми ящиками при использовании Exchange Online Protection. Далее мне нужно иметь Azure Rights Management. Поскольку у меня уже есть лабораторная установка клиента Office 365, я не буду описывать этот процесс в этой статье. Если вам необходимо настроить подписку на Exchange Online, вы можете ознакомиться с отличной серией статей Хенрика Вальтера под названием , где процесс создания арендатора описан во второй части. Шифрование сообщений Office 365, я буду использовать своего клиента лаборатории Office 365, чтобы предоставить мне доступ к Exchange Online для использования возможностей шифрования. Однако я также расскажу о настройке Azure Rights Management, чтобы я мог использовать шифрование сообщений Office 365 в этом арендаторе.

В этой статье я использую арендатора плана Office 365 E3. Хорошая новость заключается в том, что согласно вариантам плана Microsoft Office 365 Azure Rights Management уже включена в план E3, а также в планы E4, A3 и A4. Полный список планов Office 365 см. в разделе Варианты плана Office 365. Обратите внимание, что Azure Rights Management также можно приобрести в виде отдельной подписки.

Чтобы приступить к просмотру службы шифрования сообщений Office 365 в моем клиенте лаборатории Office 365, мне сначала нужно подключиться к арендатору, а затем настроить управление правами Azure.

Подключение к арендатору Office 365

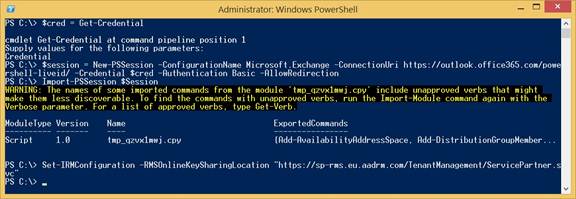

После настройки арендатора лаборатории Office 365 мне теперь нужно активировать Управление правами Azure для службы шифрования сообщений Office 365. Для этого мне сначала нужно установить подключение PowerShell к нашему арендатору Office 365, что я могу выполнить, выполнив следующие шаги. Обратите внимание, что я не включаю приведенный ниже командлет для запуска таких командлетов, как , так как мне не нужны такие конкретные командлеты для этой статьи.

- Запустите PowerShell на рабочей станции, используемой для управления Office 365.

- Выполните следующую команду PowerShell: . Эта команда просто запросит учетные данные администратора Office 365 и сохранит их в переменной с именем

- В появившемся окне введите имя пользователя и пароль учетной записи администратора Office 365. Это показано на рис. 1-1.

Рисунок 1-1: Указание учетных данных арендатора Office 365

- Затем выполните следующую команду: . Это создает сеанс с Office 365 PowerShell через переменную $Session.

- Теперь выполните следующую команду: . Эта команда импортирует только что созданный сеанс в локальный сеанс, поэтому здесь я увижу различные командлеты, доступные для импорта в мой сеанс.

- Если эти команды выполнены успешно, экран выглядит так, как показано на рис. 1-2. На данный момент у меня есть подключение PowerShell к моему арендатору лаборатории Office 365 для администрирования Exchange Online.

Рисунок 1-2: Подключено к арендатору Office 365 Lab

Настройка управления правами Azure

После успешного подключения к арендатору Office 365 следующим шагом будет использование командлета . Этот командлет используется для настройки параметров управления правами на доступ к данным (IRM), и в данном конкретном случае я буду использовать его в первую очередь для настройки местоположения совместного использования ключей службы управления правами в Интернете. Это местоположение представляет собой URL-адрес, который зависит от географического положения. В следующем списке указаны географические расположения и соответствующие места для обмена ключами в Интернете, предоставленные корпорацией Майкрософт на момент написания этой статьи.

- Для Европы URL-адрес https://sp-rms.eu.aadrm.com/TenantManagement/ServicePartner.svc.

- Для Северной Америки URL-адрес https://sp-rms.na.aadrm.com/TenantManagement/ServicePartner.svc.

- Для Южной Америки URL-адрес https://sp-rms.sa.aadrm.com/TenantManagement/ServicePartner.svc.

- Для Азии URL-адрес https://sp-rms.ap.aadrm.com/TenantManagement/ServicePartner.svc.

URL-адрес указывает, где можно найти доверенный домен публикации (TPD); TPD будет обсуждаться далее, но сейчас команда, которую нужно запустить в PowerShell для установки URL-адреса для обмена ключами в Интернете в моем примере для Европы, выглядит следующим образом:

Как видно из рисунка 1-3, подсказка просто переходит на следующую строку, если команда выполнена успешно.

Рис. 1-3. Настройка расположения совместного доступа к ключам службы управления правами в Интернете

Затем я использую командлет . Это используется для импорта так называемого доверенного домена публикации (TPD), который содержит параметры функций, в организацию Exchange Online. На самом деле команду также можно использовать для импорта TPD из локального развертывания службы управления правами Active Directory, где локальный TPD экспортируется в формат файла XML перед его импортом с помощью этой команды. Однако команда, которую я выполню, немного проще, чем та, которая используется для ссылки на локальное развертывание, поскольку я импортирую TPD из онлайн-службы Rights Management Services. Команда, которую я запускаю:

Здесь вы можете видеть, что я использовал параметр с командой. Именно этот параметр указывает команде импортировать TPD из онлайн-службы, а не из локальной службы, используя URL-адрес, указанный ранее с параметром .

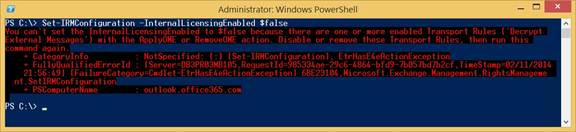

На этом этапе я могу использовать командлет для проверки различных параметров конфигурации, связанных с управлением правами на доступ к данным. Например, здесь я могу проверить, что для параметра задан правильный URL-адрес. Кроме того, одним из ключевых параметров, на который следует обратить внимание, является параметр , для которого в настоящее время установлено значение в этом арендаторе. Это то, что я установлю на для использования шифрования сообщений Office 365. Для этого я запускаю следующую команду:

Почему я установил для этого параметра значение ? Ответ на этот вопрос заключается в том, что правила транспорта, которые я создам позже для обеспечения шифрования сообщений, зависят от того, установлено ли для этого параметра значение true. Мы можем увидеть эту зависимость, попытавшись установить для этого параметра значение false, когда я уже создал транспортные правила для функций шифрования сообщений. Это показано на рис. 1-4.

Рисунок 1-4: Зависимость от транспортных правил

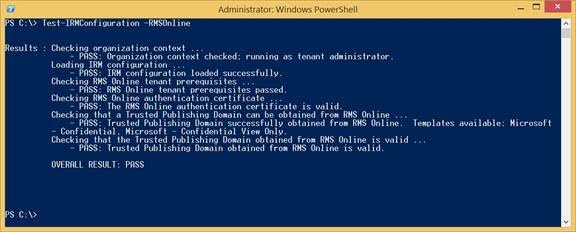

Кроме того, если я не хочу, чтобы шаблоны IRM были доступны для таких клиентов, как Outlook Web App, я задаю для параметра значение $false. После того как я настроил параметр и любые другие параметры по желанию, теперь я могу использовать командлет для проверки общей конфигурации IRM. Поскольку я использую онлайн-сервис, мне нужно использовать параметр с этой командой. Поэтому команда для запуска:

Результат выполнения этой команды показан на рис. 1-5. Похоже, что все в порядке, так как общий результат — «проход».

Рисунок 1-5: Тестирование конфигурации IRM

Резюме

До сих пор в первой части этой серии статей я представил службу шифрования сообщений Office 365, показал, как я могу подключиться к моему лабораторному арендатору Office 365, а затем приступил к настройке служб управления правами Azure для арендатора. Теперь, когда у меня все настроено, я готов приступить к созданию правил транспорта, которые позволят мне начать шифрование сообщений. Я рассмотрю эти транспортные правила во второй части, наряду с отправкой и получением зашифрованных сообщений.

- Шифрование сообщений Office 365 (часть 3)