Руководство Community Test Lab — Демонстрация переподключения Windows Server 2008 R2 VPN

Введение

Microsoft представила Test Lab Guide как новую форму документации, которая предоставляет ценный практический опыт работы с новыми технологиями с использованием предварительно определенной и проверенной методологии. Формат Test Lab Guide предназначен для расширения, выступая в качестве основы, которую могут адаптировать члены ИТ-сообщества для удовлетворения своих потребностей в документации. Это руководство по тестовой лаборатории сообщества проведет вас через процесс настройки новой замечательной функции VPN Reconnect в Windows 7 и Windows Server 2008 R2, которая использует режим туннеля IPsec с IKEv2, чтобы позволить туннелю VPN оставаться активным, даже когда клиентская система переключается с одной точки доступа на другую, или интернет-сервис временно прерывается.

Прежде чем приступить к работе, убедитесь, что вы завершили настройку в лабораторном руководстве по базовой конфигурации и сделайте снимок базовой конфигурации. Если вы уже выполнили базовую конфигурацию, запустите все машины в базовой конфигурации, включая DC1, EDGE1, APP1, INET1 и CLIENT1. Хотя мы не будем использовать APP1 в этой лаборатории, рекомендуется всегда запускать все машины в базовой конфигурации при выполнении руководства по лаборатории тестирования, чтобы все было синхронизировано.

Вы можете найти базовую конфигурацию здесь.

Убедитесь, что вы делаете и корпоративную сеть, и интернет-подсети, так как мы хотим переместить CLIENT1 в имитацию Интернета.

Настройте пользователя 1 с разрешениями удаленного доступа на DC1

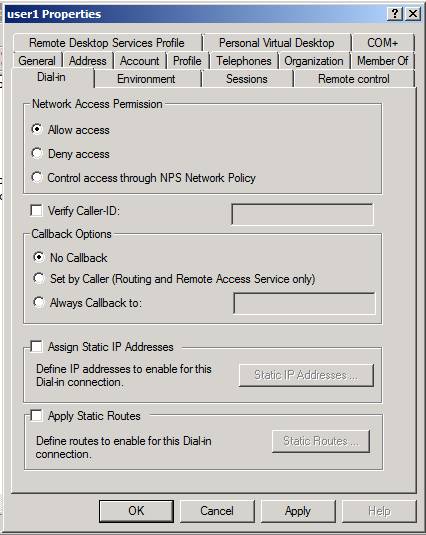

Во-первых, давайте удостоверимся, что мы разрешаем пользователю User1 удаленный доступ. Откройте консоль «Пользователи и компьютеры Active Directory» и нажмите «Пользователь» на левой панели, а затем дважды щелкните «Пользователь1» на правой странице. Затем перейдите на вкладку Dial-in, показанную на рис. 1. В разделе Network Access Permission выберите параметр Allow access и нажмите OK.

фигура 1

Настройка шаблона сертификата IPsec на DC1

Теперь нам нужно создать шаблон сертификата на DC1, который поддерживает подключение IKEv2. Затем мы опубликуем этот сертификат, чтобы EDGE1 мог запросить его позже.

- На DC1 щелкните Пуск, щелкните Администрирование, а затем щелкните Центр сертификации.

- На левой панели консоли разверните corp-DC1-CA.

- Щелкните правой кнопкой мыши Шаблоны сертификатов и выберите Управление. Появится консоль шаблонов сертификатов.

- Щелкните правой кнопкой мыши шаблон IPsec в списке и выберите Дублировать шаблон.

- В диалоговом окне Дублировать шаблон выберите Windows Server 2003 Enterprise и нажмите кнопку ОК.

- На вкладке Общие измените отображаемое имя шаблона на VPN Reconnect.

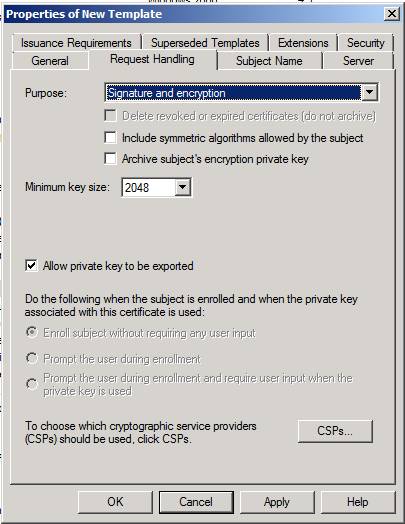

- На вкладке «Обработка запросов», показанной на рис. 2, выберите «Разрешить экспорт закрытого ключа».

фигура 2

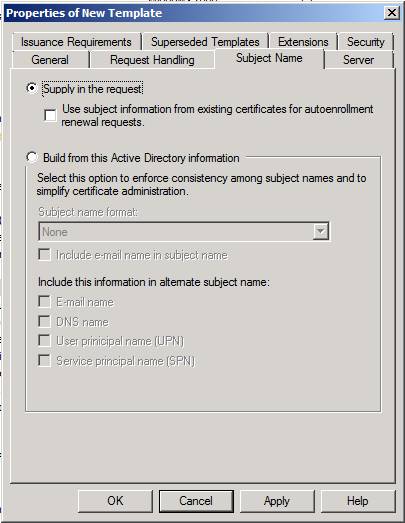

- На вкладке Имя субъекта, показанной на рис. 3, выберите Предоставление в запросе. Если появится предупреждающее сообщение, нажмите OK.

Рисунок 3

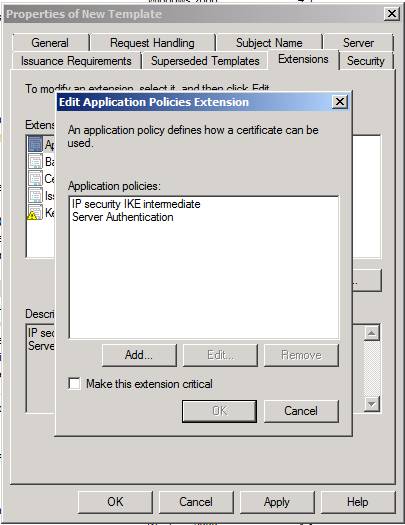

- На вкладке «Расширения» выберите «Политики приложений» и нажмите «Изменить». Откроется диалоговое окно Edit Application Policies Extensions, показанное на рис. 4.

- Промежуточная политика безопасности IP IKE уже присутствует. Если есть другие, выберите их и нажмите «Удалить».

- Нажмите «Добавить», выберите «Аутентификация сервера » и нажмите «ОК».

Рисунок 4

- Нажмите «ОК», чтобы вернуться на вкладку «Расширения».

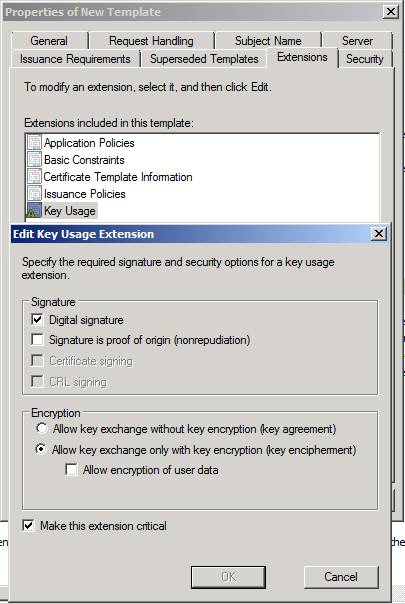

- Выберите Key Usage, как показано на рис. 5, а затем нажмите Edit.

- В разделе Подпись убедитесь, что выбрана Цифровая подпись. Если это так, нажмите Отмена. Если это не так, выберите его и нажмите кнопку ОК.

Рисунок 5

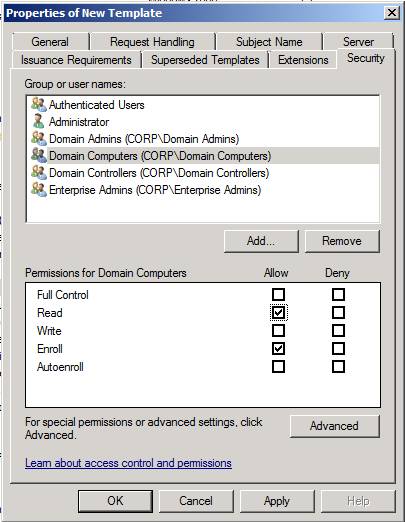

- Перейдите на вкладку «Безопасность», показанную на рис. 6. В списке «Имена групп или пользователей » щелкните «Прошедшие проверку». В поле «Разрешения для пользователей, прошедших проверку», установите флажок «Зарегистрировать» и нажмите «Применить».

Рисунок 6

- Щелкните запись Компьютеры домена (CORPКомпьютеры домена) в списке. В разделе «Разрешения для компьютеров домена» поставьте галочку в поле «Чтение». Убедитесь, что стоит галочка в поле Зарегистрировать.

- Нажмите OK, чтобы сохранить готовый шаблон.

- Закройте окно консоли шаблонов сертификатов.

- В окне консоли Центра сертификации щелкните правой кнопкой мыши Шаблоны сертификатов, выберите Создать, а затем щелкните Шаблон сертификата для выпуска.

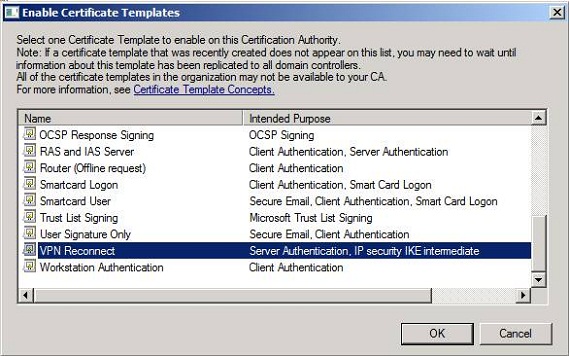

- В диалоговом окне Enable Certificate Templates, показанном на рис. 7, выберите VPN Reconnect и нажмите OK.

Рисунок 7

Установите сертификат на EDGE1

Теперь, когда доступен шаблон сертификата для подключения IKEv2, давайте запросим сертификат и установим его в хранилище сертификатов компьютера на EDGE1.

- На EDGE1 войдите в систему как User1, затем нажмите «Пуск» и нажмите «Выполнить». В текстовом поле «Выполнить» введите mmc и нажмите «ОК».

- В консоли mmc нажмите «Файл», а затем нажмите «Добавить/удалить оснастку».

- В разделе «Доступные оснастки» нажмите «Сертификаты» и нажмите «Добавить».

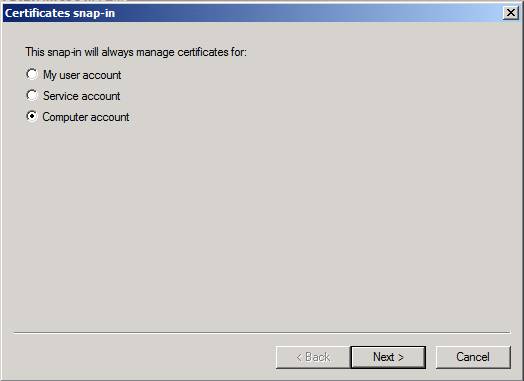

- На странице оснастки «Сертификаты», показанной на рис. 8, выберите параметр «Учетная запись компьютера» и нажмите «Далее».

Рисунок 8

- На странице «Выбор компьютера» выберите «Локальный компьютер» и нажмите «Готово».

- В диалоговом окне «Добавление или удаление оснастки» нажмите «ОК».

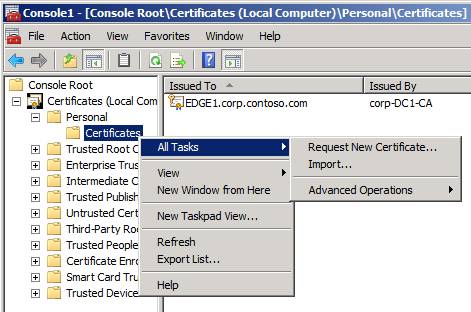

- В консоли mmc разверните узел Сертификаты (локальный компьютер), а затем разверните узел Личный. Нажмите «Сертификаты», а затем щелкните правой кнопкой мыши «Сертификаты». Укажите All Tasks, а затем щелкните Request New Certificate, как показано на рисунке 9.

Рисунок 9

- На странице «Перед началом работы» нажмите «Далее».

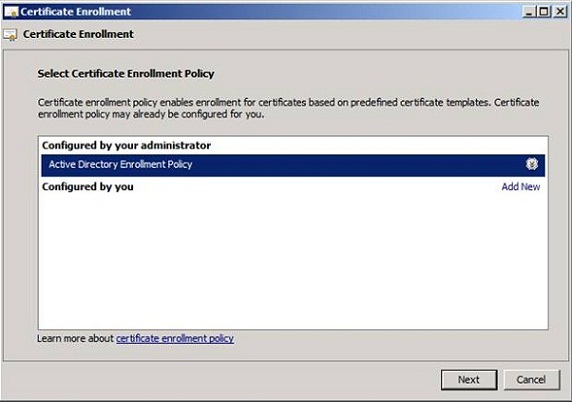

- На странице Select Certificate Enrollment Policy, показанной на рис. 10, щелкните Active Directory Enrollment Policy и нажмите Next.

Рисунок 10

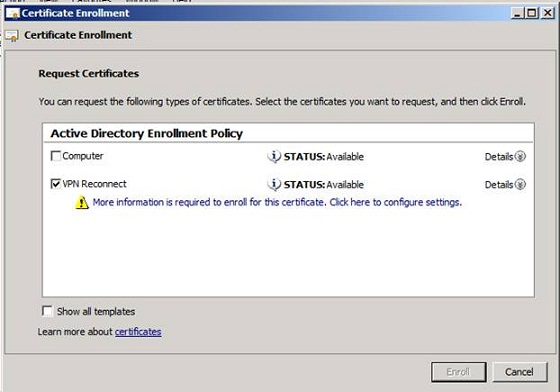

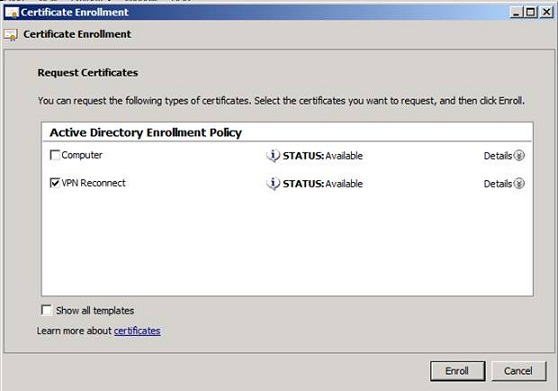

- На странице Certificate Requests, показанной на рис. 11, установите флажок в поле VPN Reconnect. Затем нажмите « Для регистрации этого сертификата требуется дополнительная информация». Щелкните здесь, чтобы настроить параметры.

Рисунок 11

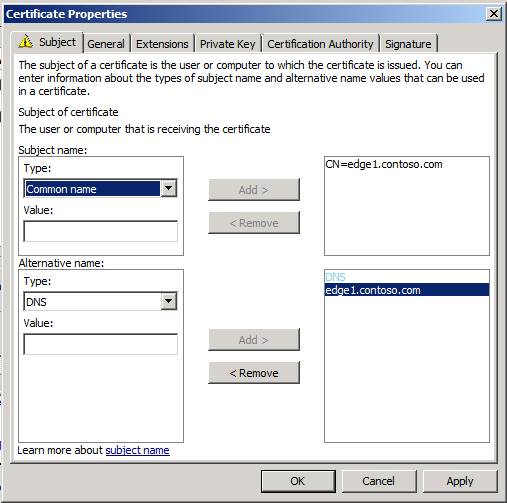

- На вкладке «Тема» диалогового окна «Свойства сертификата» в разделе «Имя субъекта» щелкните стрелку вниз для «Тип» и выберите «Общее имя», как показано на рис. 12. В текстовом поле « Значение » введите edge1.contoso.com и нажмите «Добавить».. В разделе Альтернативное имя щелкните стрелку вниз для Типа и выберите DNS. В текстовом поле «Значение» введите edge1.contoso.com и нажмите «Добавить».

Рисунок 12

- В диалоговом окне «Свойства сертификата» нажмите «ОК».

- В диалоговом окне Certificate Enrollment, показанном на рис. 13, нажмите кнопку Enroll внизу.

Рисунок 13

- Нажмите кнопку «Готово» после успешной регистрации, как показано на рис. 14.

Рисунок 14

Закройте консоль mmc и не сохраняйте изменения.

Установите роль сервера доступа к сети и политике на EDGE1

Теперь, когда сертификаты установлены, мы можем установить службу маршрутизации и удаленного доступа на EDGE1.

- На EDGE1 откройте Диспетчер серверов. Щелкните Роль на левой панели консоли. Щелкните Добавить роли.

- На странице «Перед началом работы» нажмите «Далее».

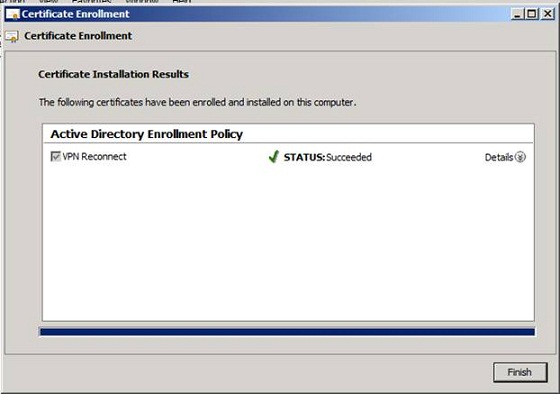

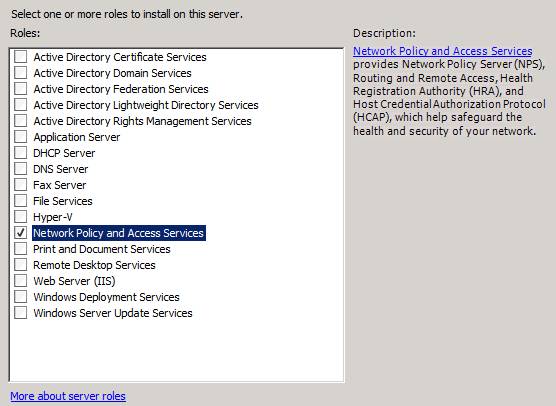

- На странице Select Server Roles, показанной на рис. 15, нажмите Network Policy and Access Services, нажмите Next.

Рисунок 15

- На странице «Сетевая политика и службы доступа» нажмите «Далее».

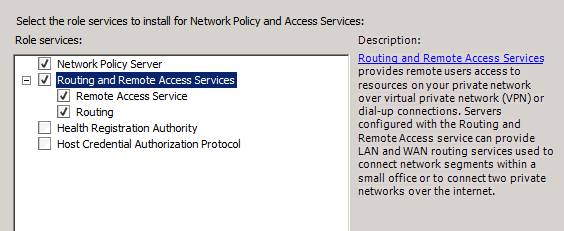

- На странице Select Role Services выберите и Network Policy Server, и Routing and Remote Access Services, как показано на рис. 16, а затем нажмите Next.

Рисунок 16

- На странице «Подтверждение выбора установки» нажмите «Установить».

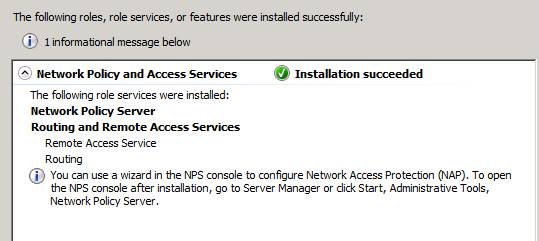

- На странице результатов установки, показанной на рис. 17, нажмите «Закрыть».

Рисунок 17

Настройте RRAS на EDGE1

Теперь, когда служба RRAS установлена на EDGE1, мы можем настроить RRAS, чтобы сделать EDGE1 VPN-сервером.

- На EDGE1 нажмите «Пуск», выберите «Администрирование», а затем «Маршрутизация и удаленный доступ».

- В дереве навигации щелкните правой кнопкой мыши EDGE1 (локальный) и выберите Настроить и включить маршрутизацию и удаленный доступ.

- На странице приветствия мастера настройки сервера маршрутизации и удаленного доступа нажмите кнопку Далее.

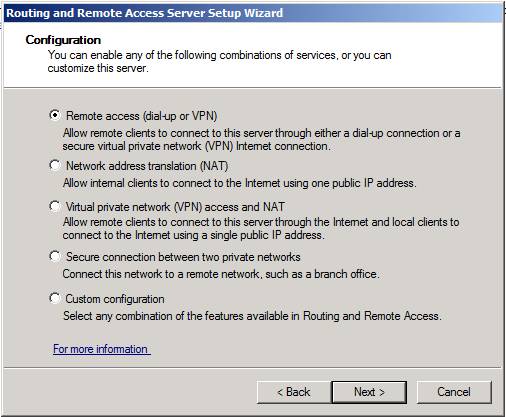

- На странице «Конфигурация» нажмите «Далее», чтобы принять настройку по умолчанию «Удаленный доступ (коммутируемый доступ или VPN)», как показано на рис. 18.

Рисунок 18

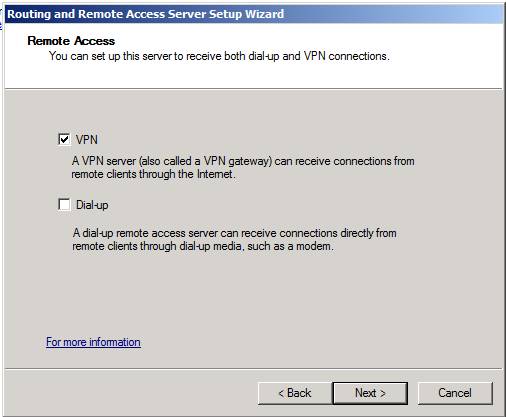

- На странице удаленного доступа, показанной на рисунке 19, выберите VPN и нажмите кнопку Далее.

Рисунок 19

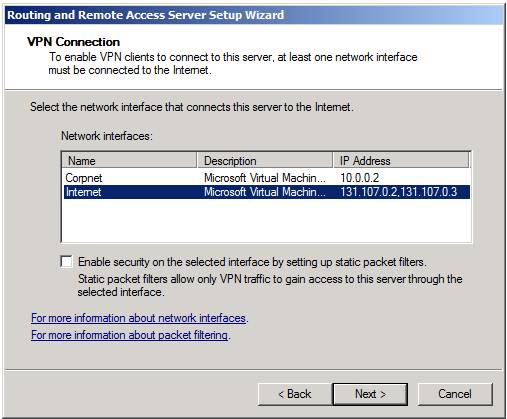

- На странице VPN-подключения, показанной на рис. 20, в разделе Сетевые интерфейсы выберите Интернет. Это интерфейс, который будет подключать EDGE1 к Интернету. Снимите флажок Включить безопасность на выбранном интерфейсе, настроив статические фильтры пакетов, а затем нажмите кнопку Далее.

Обратите внимание, что в производственной среде вы должны оставить включенной защиту на общедоступном интерфейсе. В целях тестирования подключения к лаборатории вы должны отключить его.

Рисунок 20

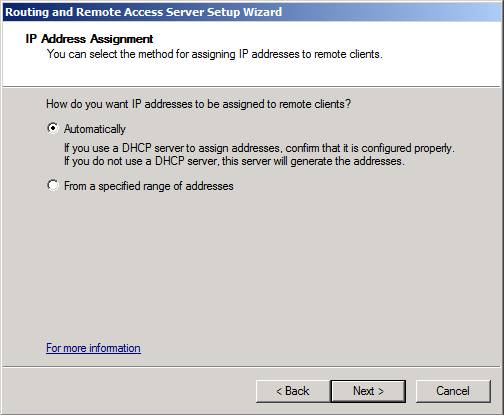

- На странице «Назначение IP-адреса», показанной на рис. 21, выберите « Автоматически » и нажмите «Далее».

Рисунок 21

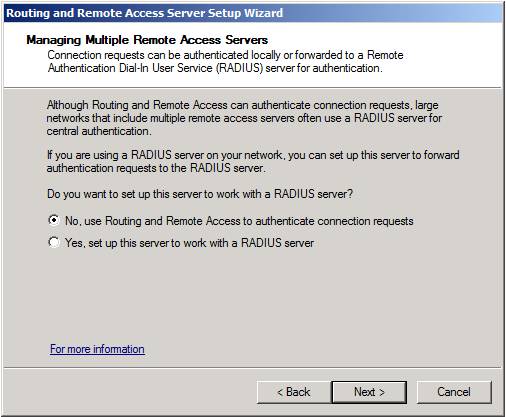

- На странице «Управление несколькими серверами удаленного доступа» нажмите «Далее», чтобы принять значение по умолчанию, запрещающее работу с сервером RADIUS, как показано на рис. 22. В этом сценарии RRAS использует проверку подлинности Windows.

Рисунок 22

- На странице «Завершение работы мастера настройки сервера маршрутизации и удаленного доступа» нажмите «Готово».

- В предупреждении о возможных конфликтах политик NPS нажмите OK.

- На предупреждение о необходимости настройки DHCP Relay Agent нажмите OK.

Настройте сервер политики сети, чтобы разрешить доступ для проверки подлинности EAP-MSCHAPv2 на EDGE1.

Не отчаивайтесь – мы на финишной прямой. Теперь нам нужно настроить сервер RRAS, чтобы разрешить доступ для соединений EAP-MSCHAPv2.

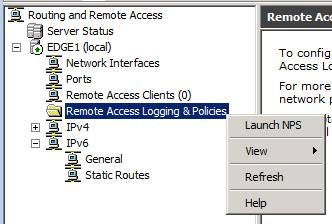

- На EDGE1 на левой панели консоли маршрутизации и удаленного доступа разверните EDGE1 (локальный).

- Щелкните правой кнопкой мыши Remote Access Logging & Policies и выберите Launch NPS, как показано на рис. 23.

Рисунок 23

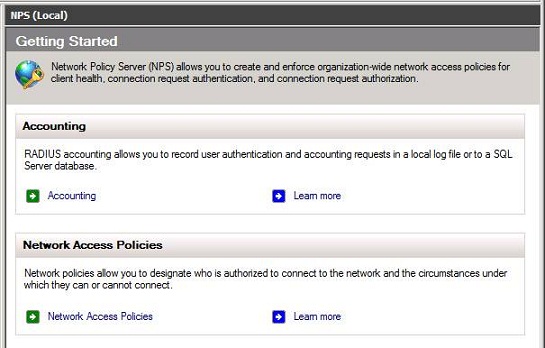

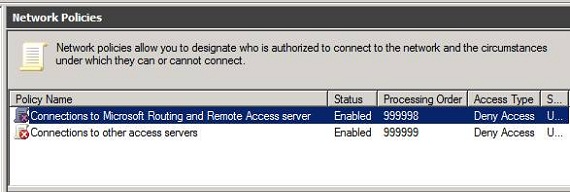

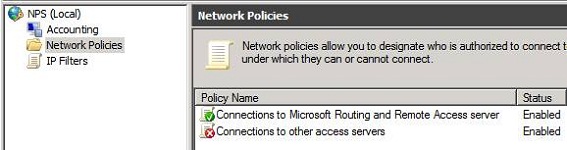

- В окне Network Policy Server в разделе Network Access Policies, показанном на рис. 24, щелкните ссылку Network Access Policies.

Рисунок 24

- Дважды щелкните Connections to Microsoft Routing and Remote Access server, как показано на рис. 25.

Рисунок 25

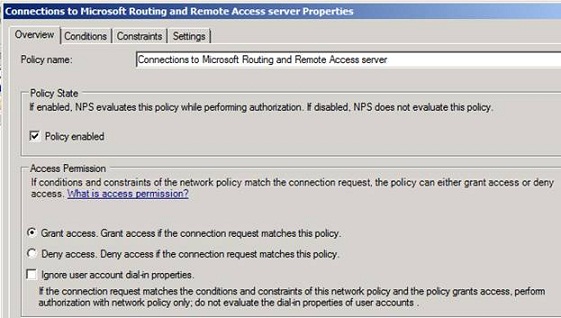

- На вкладке Обзор в разделе Разрешение на доступ выберите Предоставить доступ. Предоставьте доступ, если запрос на подключение соответствует этой политике. Это показано на рисунке 26.

Рисунок 26

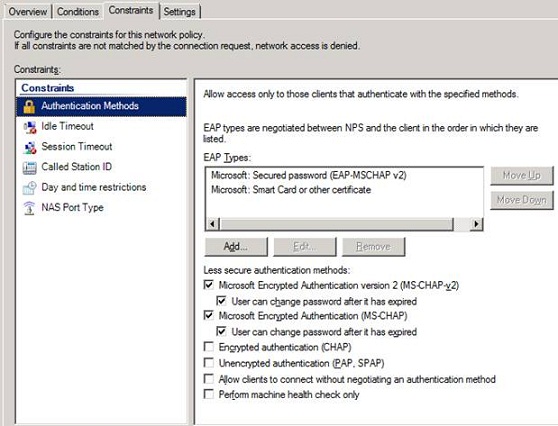

- На вкладке Constraints в списке Constraints выберите Authentication Methods, как показано на рисунке 27.

Рисунок 27

- Если Microsoft: защищенный пароль (EAP-MSCHAPv2) отсутствует в списке типов EAP, выполните следующие действия.

а. Щелкните Добавить.

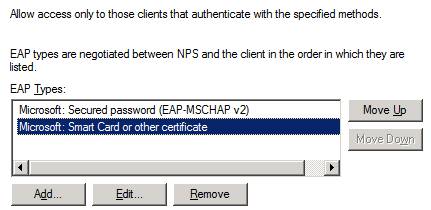

б. В диалоговом окне «Добавить EAP» выберите Microsoft: Secured Password (EAP-MSCHAP v2) и нажмите «ОК». - Выберите Microsoft: смарт-карта или другой сертификат и нажмите Удалить внизу, чтобы удалить тип EAP, как показано на рис. 28.

Рисунок 28

- Нажмите OK, чтобы сохранить изменения.

- Закройте окно сервера политики сети, показанное на рис. 29.

Рисунок 29

Настройте CLIENT1 как клиент переподключения VPN

Мы почти там! Теперь нам нужно создать коннектоид VPN на CLIENT1. По умолчанию клиент VPN будет использовать IKEv2 в качестве предпочтительного протокола VPN.

- На CLIENT1 войдите в систему как User1, нажмите «Пуск» и выберите «Панель управления».

- В разделе Сеть и Интернет щелкните Просмотр состояния сети и задач, как показано на рис. 30.

Рисунок 30

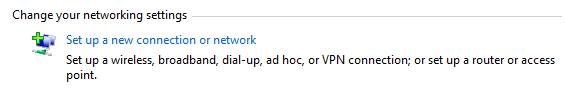

- В Центре управления сетями и общим доступом щелкните Установить новое подключение или сеть, как показано на рис. 31.

Рисунок 31

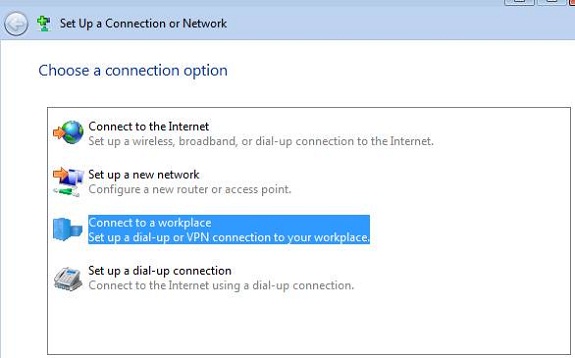

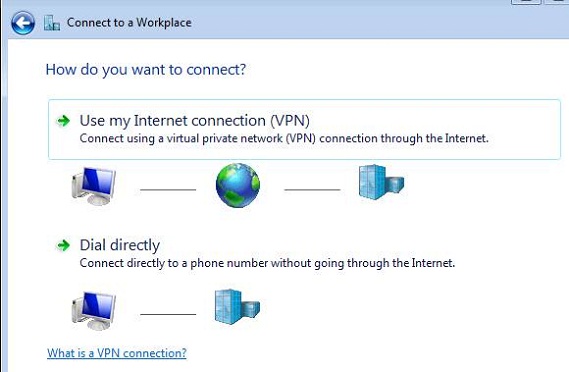

- Нажмите «Подключиться к рабочему месту», а затем нажмите «Далее», как показано на рис. 32.

Рисунок 32

- Щелкните Использовать мое подключение к Интернету (VPN), как показано на рисунке 33.

Рисунок 33

- Щелкните Я настрою подключение к Интернету позже.

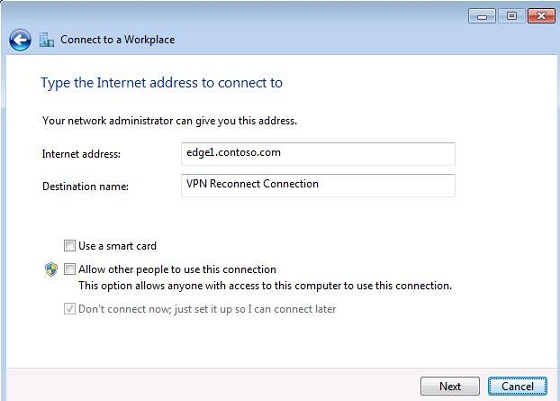

- В адресе Интернета введите edge1.contoso.com. В поле Destination name введите VPN Reconnect Connection, а затем нажмите Next, как показано на рис. 34.

Рисунок 34

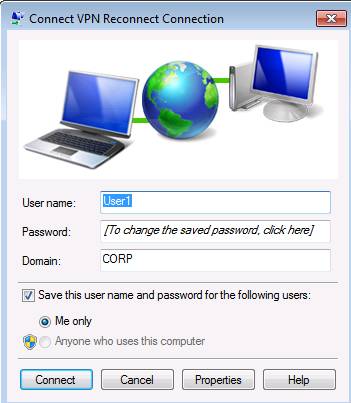

- В диалоговом окне Введите имя пользователя и пароль введите следующую информацию:

· В поле Имя пользователя введите user1.

· В Пароль введите пароль пользователя 1.

· Щелкните Запомнить этот пароль.

· В поле Домен введите CORP. - Нажмите «Создать», а затем «Закрыть».

Проверьте соединение

Время веселья! Посмотрим, действительно ли это работает.

- Переместите CLIENT1 в подсеть Интернета.

- Откройте окно «Сетевые подключения» из панели управления, как показано на рис. 35.

Рисунок 35

- Дважды щелкните запись VPN Reconnect Connection.

- В диалоговом окне Connect VPN Reconnect Connection, показанном на рис. 36, нажмите Connect. Вы увидите диалоговое окно, указывающее, что выполняется попытка аутентификации, а затем оно исчезнет после установления соединения.

Рисунок 36

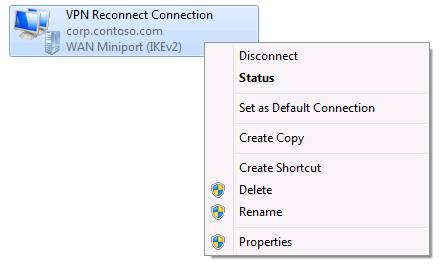

- Щелкните правой кнопкой мыши VPN Reconnect Connection, как показано на рис. 37, и щелкните Состояние.

Рисунок 37

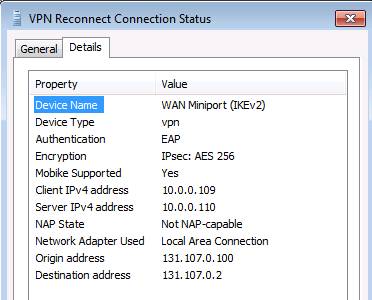

- В диалоговом окне «Состояние соединения VPN Reconnect», показанном на рис. 38, щелкните вкладку «Сведения». Убедитесь, что имя устройства — минипорт WAN (IKEv2).

Рисунок 38

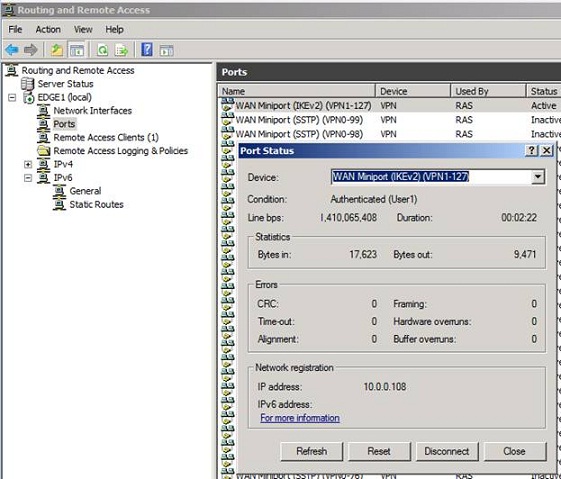

- Перейдите к EDGE1. В консоли «Маршрутизация и удаленный доступ», показанной на рис. 39, разверните EDGE1 (локальный) и нажмите «Порты». Щелкните заголовок состояния на правой панели консоли, чтобы изменить порядок сортировки. Дважды щелкните Активное соединение, как указано в столбце Статус. Обратите внимание, что IKEv2 является активным портом.

Рисунок 39

- Закройте консоль маршрутизации и удаленного доступа.

Завершение работы виртуальной машины и создание моментального снимка тестовой лаборатории

Одним из больших преимуществ Test Lab Guides является то, что вы можете сохранить рабочую тестовую лабораторию и вернуться к ней позже, если захотите. Последний шаг — выключить все машины в тестовой лаборатории, а затем сохранить моментальный снимок каждой из машин. Назовите снимок TLG IKEv2 VPN. Позже, если мы захотим использовать эту тестовую лабораторию, мы сможем восстановить моментальный снимок TLG IKEv2 VPN и начать с него. Спасибо! – Деб.