Роли FSMO в Active Directory: что это такое и как они работают

Active Directory (AD) — это служба каталогов, созданная Microsoft, и она представлена в виде набора процессов и служб в большинстве версий операционных систем Windows Server.

Вы можете представить AD как базу данных или безопасное место, в котором хранятся все атрибуты ваших пользователей, такие как имена пользователей, пароли и многое другое. Этот центральный репозиторий автоматизирует многие задачи, такие как управление пользовательскими данными, обеспечение безопасности и взаимодействие с другими каталогами.

В начальных версиях AD было много шансов на конфликты. Например, допустим, контроллер домена добавил в базу данных нового сотрудника. Поскольку изменение было внесено в AD, оно отразилось на всем предприятии, и это нормально. Через несколько секунд другой контроллер домена захотел удалить записи о сотрудниках, которые больше не работают на предприятии. Случайно удалил и этого сотрудника из AD.

Существовавшая тогда система управления конфликтами следовала политике «выигрывает последний автор», поэтому изменение, сделанное вторым контроллером домена, было действительным, в то время как изменение, сделанное первым контроллером домена, было отклонено. Это означает, что нового сотрудника больше не было в системе и он не мог получить доступ к ресурсам системы, что явно неправильно.

Для предотвращения таких конфликтов была введена модель с одним мастером. В этой модели только один контроллер домена (DC) мог выполнять определенный тип обновления. В приведенном выше случае, если бы только первый контроллер домена отвечал за добавление и удаление сотрудников, а второй контроллер домена отвечал за безопасность, такого конфликта не произошло бы.

Однако это также имело ограничения. Что происходит, когда первый контроллер домена выходит из строя? Вы не можете добавлять или удалять сотрудников, пока он не вернется снова. Такая сильная зависимость от одного контроллера никогда не бывает хорошей с точки зрения эксплуатации.

Итак, в последующих версиях Microsoft пошла немного дальше, включив несколько ролей для каждого контроллера домена и предоставив каждому контроллеру домена возможность передать всю роль любому другому контроллеру домена в пределах того же предприятия. Очевидным преимуществом здесь является то, что никакая роль не привязана к какому-либо конкретному контроллеру домена, поэтому, когда один из них выходит из строя, вы можете автоматически передать эту роль другому рабочему контроллеру домена.

Поскольку такая модель обеспечивает большую гибкость, она называется гибкая работа с одним мастером (FSMO).

По сути, FSMO — это модель с несколькими хозяевами, которая назначает четкие роли и обязанности каждому контроллеру домена и в то же время обеспечивает гибкость для передачи ролей при необходимости.

Роли FSMO

FSMO в целом делится на пять ролей, а именно:

- Мастер схемы

- Мастер именования доменов

- мастер RID

- Эмулятор основного контроллера домена

- Мастер инфраструктуры

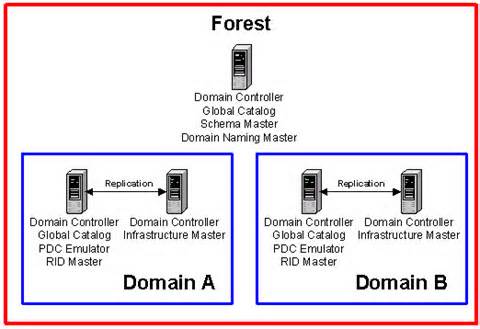

Из них первые две роли FSMO доступны на уровне леса, а остальные три необходимы для каждого домена.

Давайте теперь подробно рассмотрим каждую роль FSMO.

Мастер схемы

Мастер схемы, как следует из названия, содержит копию всей схемы вашей AD для чтения и записи. Если вам интересно, что такое схема, то это все атрибуты, связанные с объектом пользователя, включая пароль, роль, назначение и идентификатор сотрудника, и это лишь некоторые из них.

Итак, если вы хотите изменить идентификатор сотрудника, вам придется сделать это в этом DC. По умолчанию первый контроллер, который вы устанавливаете в своем лесу, будет хозяином схемы.

Мастер именования доменов

Мастер именования доменов отвечает за проверку доменов, поэтому на каждый лес приходится только один мастер. Это означает, что если вы создаете новый домен в существующем лесу, этот контроллер гарантирует, что такого домена еще не существует. Если ваш мастер именования доменов по какой-либо причине не работает, вы не можете создать новый домен.

Поскольку вы не часто создаете домены, некоторые предприятия предпочитают, чтобы мастер схемы и мастер именования доменов находились в одном контроллере.

мастер RID

Каждый раз, когда вы создаете принцип безопасности, будь то учетная запись пользователя, групповая учетная запись или главная учетная запись, вы хотите добавить к нему права доступа. Но вы не можете сделать это на основе имени пользователя или группы, потому что это может измениться в любое время.

Допустим, у вас был Энди с определенной ролью, и он ушел из компании. Итак, вы закрыли аккаунт Энди и вместо него привлекли Тима. Теперь вам придется пойти и заменить Энди на Тима в списках доступа к каждому ресурсу.

Это нецелесообразно, так как требует много времени и подвержено ошибкам.

Вот почему вы связываете каждый принцип безопасности с чем-то, что называется идентификатором безопасности или SID. Таким образом, даже если Энди сменится на Тима, SID останется прежним, так что вам нужно будет внести только одно изменение.

Этот SID имеет определенный шаблон, чтобы гарантировать, что каждый SID в системе уникален. Он всегда начинается с буквы «S», за которой следует версия (начинается с 1) и значение авторитета идентификатора. За ним следует имя домена или локального компьютера, которое является общим для всех SID, расположенных в одном домене. Наконец, за доменным именем следует так называемый относительный идентификатор или RID.

По сути, RID — это значение, обеспечивающее уникальность между различными объектами в активном каталоге.

SID будет выглядеть так: S-1-5-32365098609486930-1029. Здесь 1029 — это RID, который делает SID уникальным, а длинная серия цифр — это ваше доменное имя.

Но это тоже может привести к конфликтам. Допустим, мы создаем две учетные записи пользователей одновременно. Это может привести к конфликту, так как у обоих этих объектов может быть один и тот же SID.

Чтобы избежать этого конфликта, мастер RID назначает блоки по 500 для каждого контроллера домена. Таким образом, DC1 получает RID от 1 до 500, DC2 получает RID от 501 до 1000 и так далее. Когда у контроллера домена заканчиваются RID, он связывается с мастером RID, который, в свою очередь, назначает еще один блок из 500.

Таким образом, мастер RID отвечает за обработку запросов пула RID от контроллеров домена в пределах одного домена, чтобы обеспечить уникальность каждого SID.

Эмулятор основного контроллера домена

PDC означает первичный контроллер домена, и он появился в то время, когда был только один контроллер домена, который имел копию схемы для чтения и записи. Остальные контроллеры домена были резервными для этого PDC. Итак, если вы хотите сменить пароль, вам придется обратиться к PDC.

Сегодня PDC больше нет. Но некоторые из его ролей, такие как синхронизация времени и управление паролями, берет на себя контроллер домена, называемый эмулятором PDC.

Давайте сначала посмотрим на его управление паролями.

Допустим, я иду к одному контроллеру домена и сбрасываю свой пароль, потому что срок его действия истек. Затем я захожу на другой компьютер для другого сайта, и, скажем, он связывается с другим контроллером домена для аутентификации. Есть шанс, что мой вход в систему не будет выполнен, потому что первый контроллер домена, возможно, не реплицировал мое изменение пароля на другие контроллеры.

Эмулятор PDC позволяет избежать этих недоразумений, будучи контроллером для сброса пароля. Итак, мой клиент свяжется с эмулятором PDC, если не удастся войти в систему, чтобы проверить, не было ли смены пароля. Кроме того, все блокировки учетных записей из-за неправильных паролей обрабатываются на этом эмуляторе PDC.

Помимо управления паролями, эмулятор PDC синхронизирует время в корпоративной системе. Это важная функциональность, поскольку для обеспечения безопасности аутентификация AD использует протокол, называемый kerberos. Основная задача этого протокола — гарантировать, что пакеты данных не будут удалены из сети или подделаны во время их передачи.

Таким образом, когда в процессе аутентификации разница между часами сервера и вашей системой составляет пять или более минут, Kerberos считает, что это атака, и не будет вас аутентифицировать.

Хорошо, но какова здесь роль эмулятора PDC?

Итак, ваша локальная система синхронизирует свое время с контроллером домена, а контроллер домена, в свою очередь, синхронизирует свое время с эмулятором PDC. Таким образом, эмулятор PDC является главными часами для всех контроллеров домена в вашем домене.

Когда этот контроллер не работает, ваша безопасность снижается на несколько ступеней и делает пароли уязвимыми для атак.

Мастер инфраструктуры

Основная функциональность мастера инфраструктуры состоит в том, чтобы ссылаться на всех локальных пользователей и ссылки в пределах домена. Этот контроллер понимает общую инфраструктуру домена, включая то, какие объекты в нем присутствуют.

Он отвечает за локальное обновление ссылок на объекты, а также следит за их актуальностью в копиях других доменов. Он обрабатывает этот процесс обновления с помощью уникального идентификатора, возможно, SID.

Мастер инфраструктуры похож на другой инструмент AD, называемый глобальным каталогом (GC). Этот GC похож на индекс, который знает, где что находится внутри активного каталога. Мастер инфраструктуры, с другой стороны, представляет собой уменьшенную версию GC, поскольку он ограничен одним доменом.

Теперь, почему важно знать о GC здесь? Потому что GC и хозяин инфраструктуры не должны быть размещены в одном и том же контроллере домена. Если вы это сделаете, мастер инфраструктуры перестанет работать, так как GC получит приоритет.

В общем, если у вас есть только один контроллер домена, это не имеет большого значения. Но если у вас есть большой лес с несколькими контроллерами домена, наличие как GC, так и хозяина инфраструктуры вызовет проблемы.

Вот возьмем ситуацию. У нас есть несколько доменов, которые обращаются к серверу GC. Внутри одного домена мы вносим изменения в членство в группе, и мастер инфраструктуры знает об этом изменении. Но он не обновляет сервер GC, потому что изменение не было внесено в универсальную группу. Это означает, что ваш GC и мастер инфраструктуры могут быть не синхронизированы, что, в свою очередь, может вызвать проблемы с аутентификацией. Вот почему убедитесь, что у вас есть либо мастер инфраструктуры, либо GC для каждого домена, но не оба сразу.

Резюме

Как вы видете. Роли FSMO предотвращают конфликты в активном каталоге и в то же время дают вам гибкость для выполнения различных операций в активном каталоге. В целом их можно разделить на пять ролей, из которых первые две предназначены для всего леса, а остальные три относятся к определенному домену.

Внедрили ли вы роли FSMO в своей организации? Пожалуйста, поделитесь с нами своими мыслями.