Роль обратного прокси в доставке приложений

Введение

Нельзя отрицать, что за последние несколько лет произошли значительные изменения в ИТ-ландшафте, включая вычислительную технику, организацию сетей, архитектуру центров обработки данных и даже то, как ресурсы потребляются направлениями бизнеса. Большинство этих изменений было вызвано повышенным вниманием к приложениям и способам повышения их эффективности, масштабируемости и безопасности.

Неудивительно, что многие организации все больше и больше полагаются на технологии для управления своим бизнесом. Хотя ИТ традиционно рассматривались как «некритическое производство», если они не были напрямую связаны с торговлей в банковской сфере, теперь они рассматриваются как жизненно важный актив, помогающий торговым фирмам и инвестиционным банкам оставаться актуальными на конкурентном рынке. Поскольку сегодняшняя рабочая сила более мобильна и рассредоточена, чем когда-либо прежде, приложения, развернутые внутри компании, должны быть доступны и высокопроизводительны для клиентов из разных мест и на разных устройствах. Например, я живу в Нью-Йорке, но пишу эту статью в лондонском кафе, скорее всего, я отправлю окончательный вариант для редактирования из аэропорта в Испании и использовал 3 разных устройства для его создания. Это яркий пример того, почему перед ИТ-организациями стоит задача развертывания приложений и предоставления доступа к данным в самом опасном месте на земле — в Интернете.

Корпоративные приложения — защита от чего?

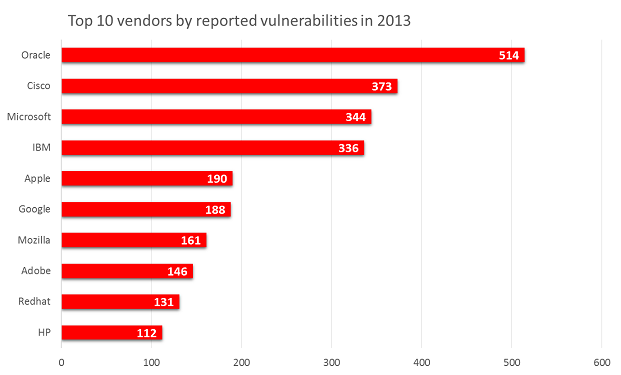

Хотя большинство поставщиков корпоративного программного обеспечения сообщают, что их приложения и операционные системы «защищены», на самом деле они защищены только от известных угроз. Сегодняшние хакеры заняты тем, чтобы количество неизвестных угроз не отставало. В недавнем отчете, основанном на статистике, собранной из Национальной базы данных уязвимостей, в прошлом году было обнаружено около 5000 уязвимостей в программном обеспечении, в среднем 13 уязвимостей обнаруживались каждый день. Из них около 33% были классифицированы как «высокая серьезность», и неудивительно, что 75% из них были запущены в целевых организациях с высоким статусом.

Рисунок 1: Сообщенные уязвимости

С такими факторами и рисками были разработаны или недавно были замечены многочисленные технологии, поскольку они в конечном итоге поддерживают и защищают приложения, которые помогают компаниям вести свой бизнес. Одной из таких технологий является обратный прокси.

Что в имени?

За последние два года обратный прокси-сервер привлек большое внимание, особенно в пространстве Microsoft. Microsoft Forefront Threat Management Gateway (TMG) — это продукт, созданный корпорацией Майкрософт, который многие клиенты использовали для безопасной публикации приложений, используемых для совместной работы и повышения производительности. В декабре 2012 года Microsoft прекратила продажу этого продукта, и основная поддержка также будет прекращена всего через несколько месяцев. База установки начала искать альтернативы использованию TMG. Но прежде чем это можно будет даже изучить, важно знать, что такое обратный прокси-сервер.

Лучший способ понять целое — это, как правило, сначала понять его отдельные части. В случае обратного прокси, понимание того, что такое прокси, было бы хорошим первым шагом. Точно так же, как помощники по административным вопросам обычно служат в качестве доверенных лиц для руководителей, в сетевой инфраструктуре прокси — это сетевая служба, которая является посредником или посредником в соединениях между двумя или более системами. Во многих случаях это будет между клиентом и сервером, а в некоторых случаях сам клиент также является сервером. В большинстве случаев один участник будет находиться в более доверенном сегменте сети, а другой — в менее доверенном. Когда прокси-сервер получает запрос, он отправляется по назначению, возможно, после применения правил фильтрации. Как только ответ получен, он также проходит через прокси-сервер и отправляется обратно инициирующей стороне.

Так при чем тут обратная часть? Проще говоря, независимо от того, действует ли сетевое устройство в качестве обратного прокси-сервера или прокси-сервера (также известного как прямой прокси-сервер), обычно имеет значение источник, а не место назначения. Прокси обычно обрабатывают запросы из известных источников, находящихся в контролируемой среде (локальная сеть вашей компании), которые будут запрашивать ресурсы из неизвестных ресурсов (Интернет). Часто прокси-серверы развертываются для управления поведением внутреннего клиента при доступе в Интернет и предотвращения злонамеренных атак через обычно используемый вектор веб-браузера. Обратные прокси-серверы обычно выполняют обратную операцию, обрабатывая запросы от удаленных неизвестных объектов (интернет-клиентов или систем), которые пытаются получить доступ к известным ресурсам (веб-интерфейсы в демилитаризованной зоне компании). Обратный прокси выступает в качестве посредника и действует от имени запрашивающей стороны для доступа к ресурсам, предполагая, что запросу разрешен доступ на основе политик. Это необходимый компонент комплексного многоуровневого подхода к безопасности.

В то время как некоторые обратные прокси-серверы просто пересылают трафик вслепую, интеллектуальные обратные прокси-серверы рассматривают клиентов и серверы как полностью независимые с точки зрения сети и, таким образом, могут проверять, перезаписывать и внедрять в поток трафика по мере необходимости, чтобы помочь смягчить потенциальные атаки. Обратные прокси-серверы также обычно имеют возможности для разгрузки служб с серверов приложений, таких как обработка SSL, кэширование и сжатие, которые могут интенсивно использовать процессор. Сетевое устройство, выступающее в качестве обратного прокси-сервера, которое берет на себя эти дополнительные обязанности, приводит к повышению производительности при работе с клиентами.

Что интересно отметить, так это то, что прокси любого типа на самом деле является сетевым сервисом, во многом таким же, как коммутация, маршрутизация или даже межсетевой экран. Это объясняет, почему проксирование может осуществляться различными типами программных решений и устройств.

Балансировщики нагрузки — рассказ о нескольких сервисах

В случае клиентов с развертываниями Microsoft обычно также развертывается балансировщик нагрузки, чтобы обеспечить высокую доступность и оптимизацию трафика для своих приложений. Хотя основной функцией балансировщика нагрузки является распределение трафика по пулу серверов, по определению и по конструкции балансировщик нагрузки также является обратным прокси-сервером. Например, для Microsoft Lync, просто соответствующим образом настроив сервисы, публикуемые в балансировщике нагрузки, вы можете удовлетворить требования, которые раньше часто выполнялись TMG для внутренних и внешних пулов.

Это хорошая новость, поскольку это означает, что у большинства клиентов уже есть технология, необходимая им для предоставления услуг обратного прокси-сервера и внесения вклада в их стратегию безопасной публикации приложений. В сочетании с другими функциями, которые также обычно распространены в балансировщиках нагрузки, которые предлагают службы безопасности, такие как предварительная аутентификация, единый вход и фильтрация домена/URL, клиенты часто могут консолидировать количество устройств, которые должны быть развернуты в их инфраструктура, что приводит к сокращению администрирования и стоимости с точки зрения управления и обслуживания.

Изменения, произошедшие в ИТ-ландшафте, будут продолжать развиваться и создавать новые возможности и вызовы. Приложения по-прежнему будут играть важную роль в обеспечении долговечности бизнеса, и поэтому ИТ-организациям придется по-новому взглянуть на существующие и новые технологии, чтобы соответствовать требованиям.