Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 20)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 2)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 3)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 4)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 5)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 6)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 7)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 9)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 10)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 11)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 12)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 13)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 14)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 15)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 16)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 17)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 18)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 19)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 21)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 23)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 24)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 25)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 26)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 27)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 29)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 30)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 31)

Введение

В части 19 этой серии статей, посвященной тому, что представляет собой служба Windows Azure, а также тому, как развертывать гибридное развертывание Exchange в Windows Azure, мы установили компонент прокси веб-приложения (WAP) на два сервера, которые будут действовать. в качестве прокси-серверов для серверов AD FS в нашем лесу Active Directory. Мы также импортировали требуемый доверенный сторонний сертификат и создали необходимые записи DNS для службы федерации во внешнем DNS, а также добавили его в файл hosts.

Давайте идти…

Публикация AD FS на прокси-серверах веб-приложений

В нашей последней статье мы подготовили серверы WAP для публикации серверов AD FS в домене Active Directory в Интернете. Теперь создадим само правило публикации. Для этого на первом WAP-сервере щелкните флажок в правом верхнем углу « Диспетчера сервера », а затем выберите « Открыть мастер прокси-сервера веб-приложения », как показано на рисунке 1.

Примечание:

Если задача настройки после развертывания прокси веб-приложения не указана под флагом в « Диспетчере серверов », нажмите «Инструменты», а затем выберите в меню « Управление удаленным доступом ».

Рисунок 1: Запуск мастера прокси-сервера веб-приложения

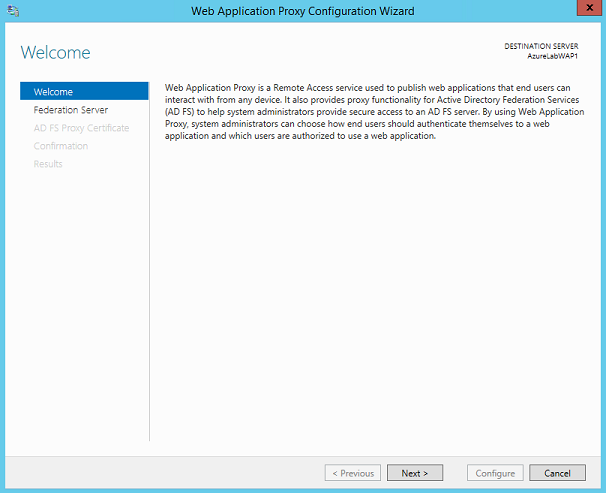

На странице « Добро пожаловать » нажмите « Далее ».

Рис. 2. Мастер прокси-сервера веб-приложения — страница приветствия

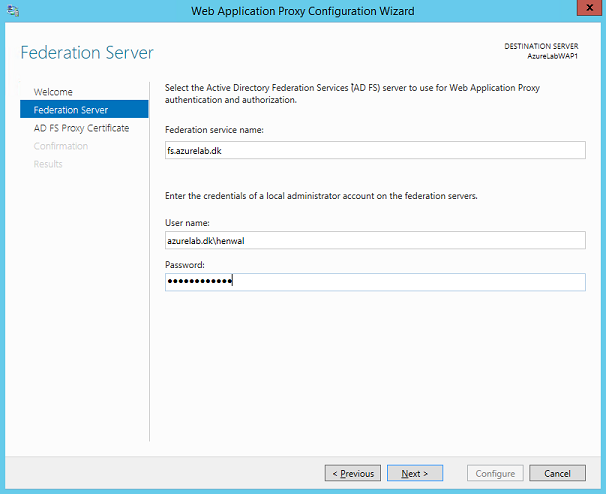

На странице « Сервер федерации » введите конечную точку федерации в текстовое поле « Имя службы федерации ». В моем случае это « fs.azurelab.dk ». Кроме того, введите учетные данные учетной записи локального администратора на серверах федерации AD FS.

Нажмите « Далее ».

Рисунок 3. Указание конечной точки федерации и необходимых учетных данных

На странице « Сертификат прокси-сервера AD FS» нам нужно выбрать сертификат, который мы хотим использовать для прокси-серверов AD FS. Обратите внимание, что вы можете выбрать только уже импортированные сертификаты и не имеете опции «импорт», поэтому мы импортировали сертификат через оснастку MMC « Сертификаты » в нашей предыдущей статье.

Как вы можете видеть на рис. 4, я использую для этой цели подстановочный сертификат, который полностью поддерживается. Выбрав сертификат, давайте нажмем « Настроить ».

Рисунок 4: Выбор сертификата, который мы будем использовать для прокси-серверов AD FS

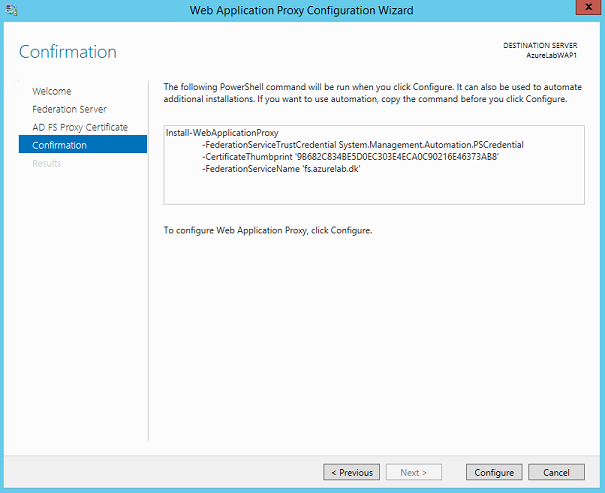

На странице « Подтверждение » мы видим команду PowerShell, которая была сгенерирована на основе нашего выбора и будет выполнена, когда мы нажмем « Настроить ».

Рисунок 5: Страница подтверждения

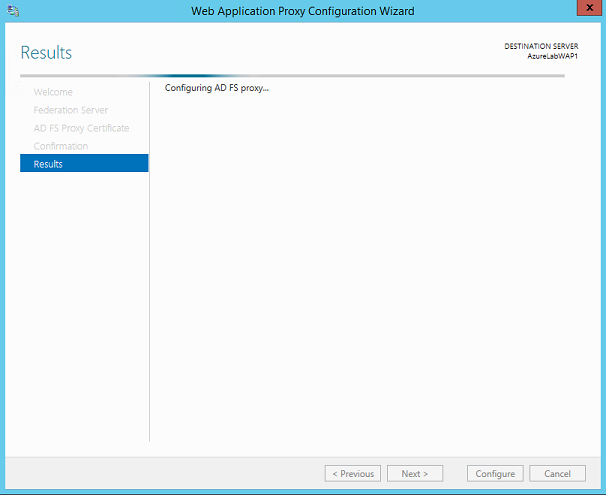

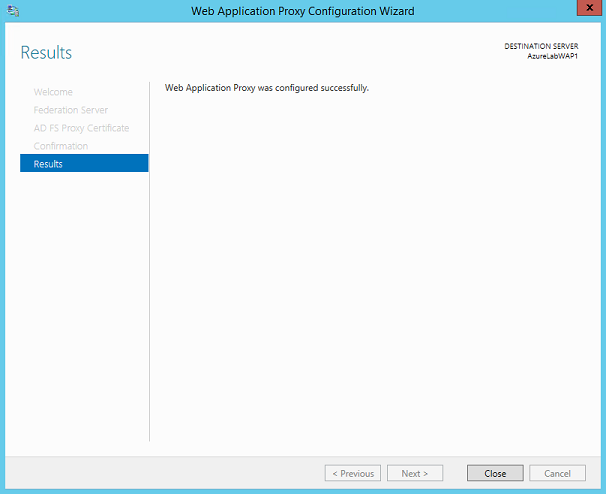

Мы переходим на страницу результатов, и нам нужно будет подождать минуту или две, пока мастер завершит настройку. Если происходит сбой с ошибкой типа «Не удалось установить доверительные отношения…» или аналогичной, убедитесь, что служба AD FS запущена на серверах AD FS и что они правильно разрешены путем запуска NSLookup на прокси-серверах AD FS. Если нет, вам нужно проверить файл hosts, который мы изменили в предыдущей статье. Другой причиной может быть ваш сертификат (недействительный, ненадежный и т. д.). Наконец, убедитесь, что вы используете учетную запись с разрешениями локального администратора на серверах AD FS. Однако это не обязательно должна быть учетная запись службы AD FS.

Рис. 6. Страница результатов. Выполняется настройка параметров.

Первый сервер WAP (AD FS Proxy) не был успешно настроен, и мы можем закрыть мастер.

Рисунок 7: Страница результатов – WAP успешно настроен

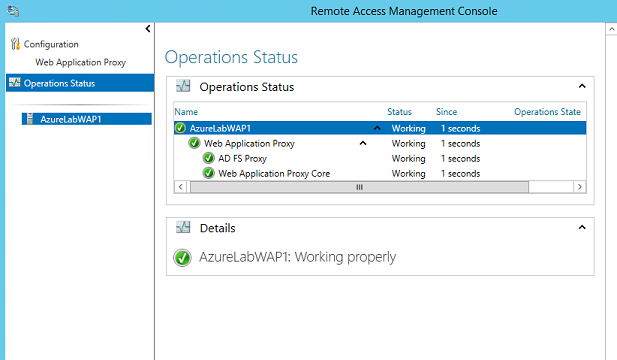

После закрытия мастера давайте нажмем « Состояние операции », чтобы проверить работоспособность WAP на этом сервере. Как видно, WAP-сервер и подкомпоненты в моем случае все зеленые.

Рис. 8. Работоспособность рабочего состояния

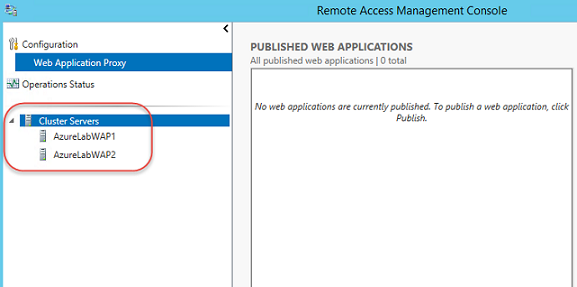

Теперь повторите вышеуказанные шаги на втором WAP-сервере.

После настройки второго WAP-сервера теперь мы можем видеть оба WAP-сервера в кластере с обоих серверов, как показано на рис. 9.

Рисунок 9: Серверы WAP перечислены в разделе «Серверы кластера».

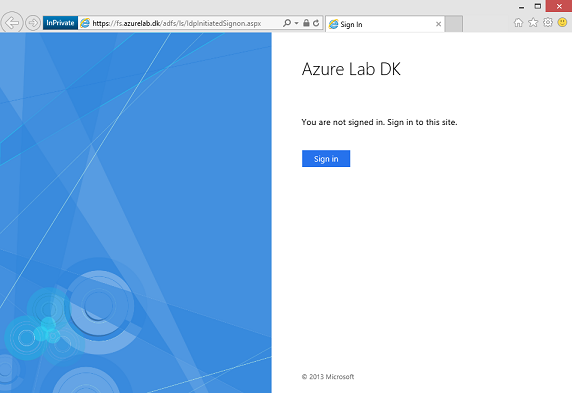

Проверка доступа к службе федерации из Интернета

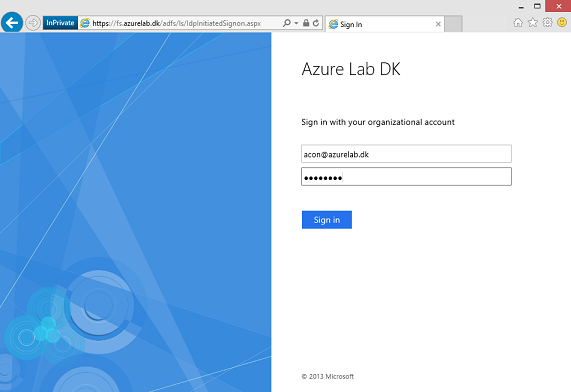

Имея внешнюю запись DNS, давайте проверим, что у нас есть доступ из Интернета к серверам WAP (AD FS Proxy) и что пользователь может успешно пройти аутентификацию. Для этого я открою Internet Explorer на внешнем клиенте и перейду на страницу входа в AD FS, используя URL-адрес https://fs.azurelab.dk/adfs/ls/IdpInitiatedSignon.aspx. Как видно, мне представлена страница, как и ожидалось.

Рисунок 10: Страница входа в AD FS

Теперь давайте попробуем пройти аутентификацию, нажав кнопку « Войти ». Через несколько секунд мне будет предложено ввести учетные данные, как показано на рис. 11. Я просто добавлю учетные данные случайного пользователя домена и нажму « Войти ».

Рисунок 11: Аутентификация в домене Active Directory

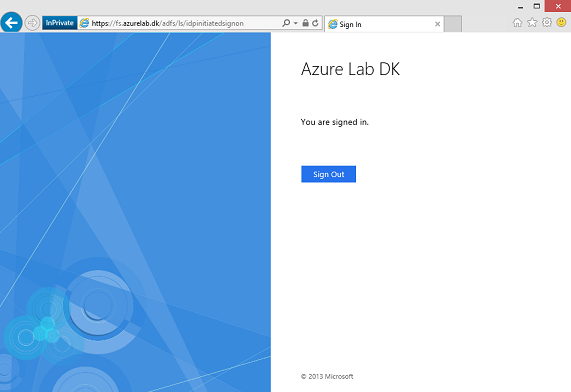

Как мы видим на рис. 12, пользователь успешно аутентифицирован, подтверждая доступ из Интернета, а аутентификация работает, как и ожидалось.

Рисунок 12: Пользователь домена прошел успешную аутентификацию

Настройка страницы входа AD FS

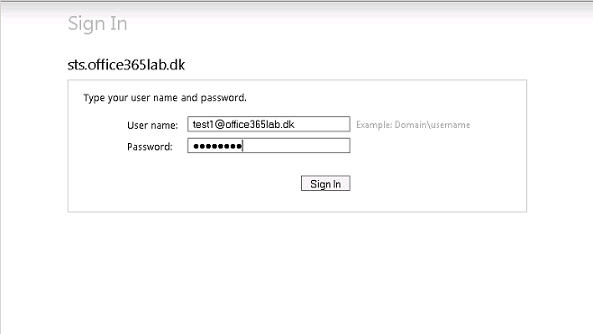

Еще с первой версии AD FS у нас была возможность настроить страницу входа, чтобы она соответствовала конкретным требованиям, установленным соответствующей организацией. Особенно это касалось предыдущих версий AD FS, поскольку команда AD FS, по меньшей мере, не прилагала особых усилий для создания красивой страницы входа. На рис. 13 показана страница входа по умолчанию на прокси-сервере AD FS 2.0. Да, можно определенно понять, почему организация захочет дополнить эту страницу логотипом компании, дополнительным описательным текстом и, возможно, уведомлением о конфиденциальности/безопасности.

Рис. 13. Старая страница входа в AD FS 2.0

В AD FS 3.0 страница входа по умолчанию была значительно улучшена как для администратора, так и для конечных пользователей и, вероятно, достаточна для многих организаций, но для тех организаций, которым требуется какая-либо настройка, это, конечно, все еще возможно.. И на самом деле параметры настройки намного богаче, чем в предыдущих версиях, и теперь настраиваются с помощью команд PowerShell, что само по себе является огромным улучшением. Мы можем вставить логотип и иллюстрацию с помощью PowerShell и даже установить определенную тему с помощью файлов.css (настраивая весь опыт и поведение страниц AD FS, включая страницы с ошибками и отказом в доступе). И, конечно же, вы можете адаптировать его к различным форм-факторам (мобильным устройствам, планшетам и т. д.). Таким образом, в отличие от предыдущих версий, нам больше не нужно напрямую возиться с кодом веб-страницы.

Мы можем не только настроить страницу входа, мы можем настроить внешний вид веб-страниц, чтобы очень точно адаптировать взаимодействие с пользователем, а также создать стандартные ссылки, указывающие на поддержку, домашние страницы и ссылки на конфиденциальность в ИТ-организации.

Поскольку эта серия статей не посвящена настройке AD FS как таковой, я не буду подробно рассказывать о том, как создать новую тему и настроить страницу ошибки и отказа в доступе. Вместо этого я настоятельно рекомендую ознакомиться с этой и этой страницей TechNet по этому вопросу, где содержится отличное объяснение, а также пошаговые инструкции для всех параметров настройки, имеющихся в AD FS 3.0.

Другие корректировки AD FS, о которых стоит упомянуть

AD FS 3.0 предоставляет не только улучшения и изменения, связанные с настройкой страниц входа, но и длинный список других параметров конфигурации. Опять же, я не буду рассматривать их все в этой статье, но есть два варианта, которые действительно выделяются и были упущены крупными организациями.

Во-первых, это поддержка обновления пароля. Пользователь теперь имеет возможность изменить свой пароль без подключения к корпоративной сети. Те из нас, кто работал с Exchange, знают, что эта функция веками была доступна через клиент Outlook Web App (OWA). Но приятно видеть эту функцию и в AD FS. К сожалению, эта опция доступна только для устройств, подключенных к рабочему месту. Но тогда мы можем просто использовать OWA, верно? Нет, к сожалению, не в федеративном сценарии, поскольку вашим источником полномочий является локальный домен Active Directory. Надеюсь, это изменится в ближайшем будущем, иначе вам придется изучить вариант обратной записи, который теперь является вариантом в федеративном сценарии. Мы рассмотрим это позже в этой серии статей.

Другой вариант, который я хочу выделить, — это возможность включения так называемой функции блокировки экстрасети, которая защищает организацию от атак с подбором пароля методом грубой силы. Подробнее об этой функции и о том, как ее включить, можно прочитать здесь.

Устойчивость сайта AD FS с инфраструктурой Azure как услугой

И последнее, что я хочу затронуть, — это устойчивость сайта AD FS. Хотя это не так важно в моем конкретном сценарии, поскольку я использую набор доступности и набор с балансировкой нагрузки для своих серверов AD FS на основе Azure IaaS, многие организации развертывают инфраструктуру AD FS локально, имея только один центр обработки данных. Если вы развертываете AD FS в одном центре обработки данных, вы создаете критическую единую точку отказа, поскольку недоступная инфраструктура AD FS означает отсутствие доступа ни к одной из рабочих нагрузок Office 365. Если вы развертываете AD FS локально и в вашем распоряжении есть только один центр обработки данных, стоит рассмотреть возможность использования Azure IaaS в качестве резервного центра обработки данных. Детали такого сценария выходят за рамки этой серии статей, но я могу порекомендовать вам ознакомиться с этим техническим документом по этому вопросу. Я успешно разработал такое решение для нескольких предприятий, но важно, чтобы вы точно следовали указаниям.

На этом завершается 20-я часть этой статьи, состоящей из нескольких частей, в которой я объясняю, что такое Windows Azure и как настроить гибридную лабораторную среду Exchange 2013 в Windows Azure.

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 2)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 3)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 4)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 5)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 6)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 7)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 9)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 10)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 11)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 12)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 13)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 14)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 15)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 16)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 17)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 18)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 19)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 21)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 23)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 24)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 25)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 26)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 27)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 29)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 30)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 31)