Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 18)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 2)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 3)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 4)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 5)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 6)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 7)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 9)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 10)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 11)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 12)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 13)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 14)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 15)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 16)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 17)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 20)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 21)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 23)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 24)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 25)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 26)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 27)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 29)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 30)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 31)

Введение

В части 17 этой серии статей, посвященной тому, что представляет собой служба Windows Azure, а также тому, как развертывать гибридное развертывание Exchange в Windows Azure, мы создали имя службы федерации во внутренней DNS Active Directory. Затем мы проверили, что два сервера AD FS в установленной ферме служб федерации были правильно настроены и принимают входящие подключения. Наконец, мы подготовили два сервера прокси веб-приложений (WAP) в Microsoft Azure.

Сказав это, приступим…

Создание набора с балансировкой нагрузки для WAP-серверов

Поскольку работа двух серверов прокси веб-приложений (WAP) заключается в том, чтобы принимать запросы проверки подлинности от внешних клиентов и устройств, а затем проксировать их на серверы AD FS во внутренней сети, важно, чтобы эти серверы были опубликованы в Интернете через порт. 443/TCP. Чтобы сделать это высокодоступным, мы добавляем серверы в набор с балансировкой нагрузки.

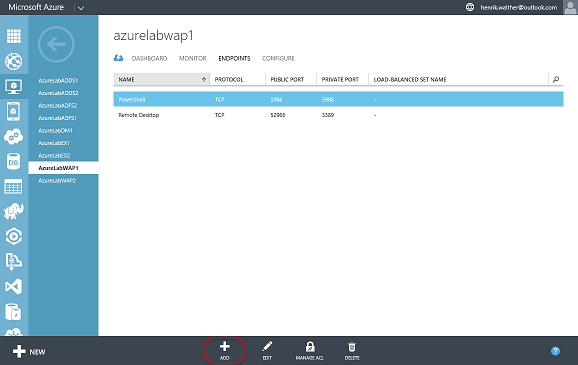

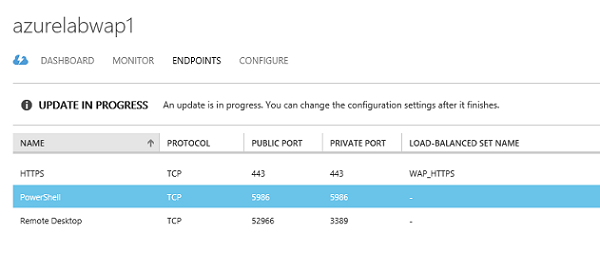

Чтобы создать набор с балансировкой нагрузки и заставить этот набор с балансировкой нагрузки прослушивать порт 443/TCP, давайте сначала откроем страницу свойств для первого WAP-сервера на портале управления Azure, а затем перейдем на вкладку « КОНЕЧНЫЕ ТОЧКИ ». Под этой вкладкой. Нажмите «Добавить» внизу страницы, как показано на рис. 1.

Рис. 1. Вкладка «Конечные точки» на странице свойств первого WAP-сервера.

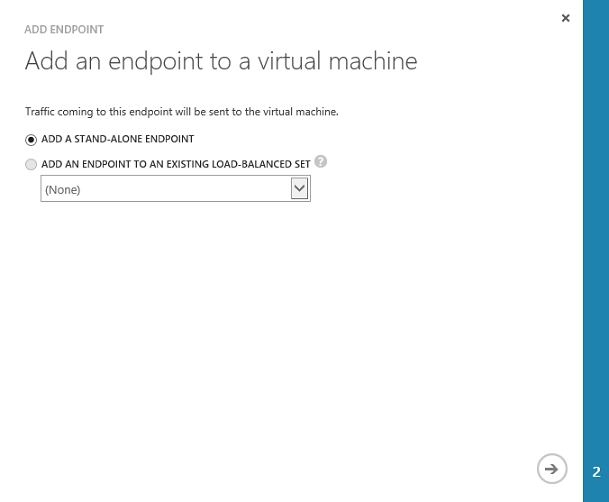

Поскольку у нас еще нет набора с балансировкой нагрузки, чтобы добавить этот сервер, выберите « ДОБАВИТЬ АВТОНОМНУЮ КОНЕЧНУЮ ТОЧКУ » и щелкните стрелку в правом нижнем углу.

Рисунок 2: Выбор автономной конечной точки

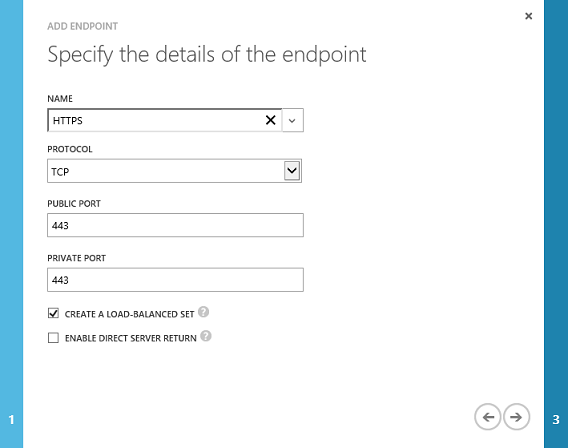

На странице « Укажите сведения о конечной точке » выберите « HTTPS » в « ИМЯ » и « TCP » в раскрывающемся списке « ПРОТОКОЛ ». Затем, конечно, также убедитесь, что порт 443 указан как в текстовом поле частного, так и в общедоступном порту. Наконец, установите флажок « СОЗДАТЬ НАГРУЗКУ С БАЛАНСИРОВКОЙ » и нажмите стрелку в правом нижнем углу.

Рисунок 3: Указание сведений о конечной точке

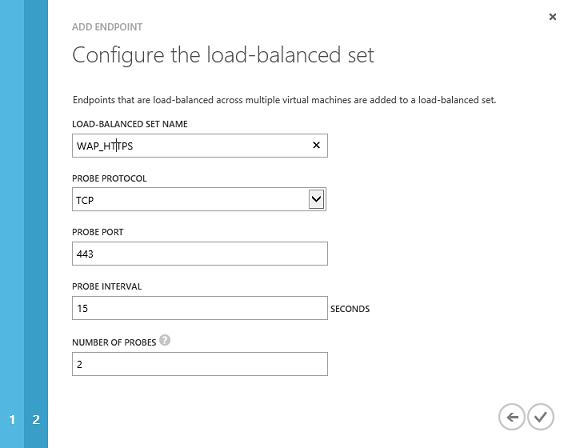

На странице « Настройка набора с балансировкой нагрузки » введите осмысленное имя для набора с балансировкой нагрузки и, если вы не чувствуете необходимости изменить параметры проверки по умолчанию, оставьте для остальных параметров значения по умолчанию.

Примечание:

Если « СОЗДАТЬ НАБОР С БАЛАНСИРОВКОЙ НАГРУЗКИ » неактивен, убедитесь, что « Уровень виртуальных машин » для двух серверов установлен на « Стандартный », а не на « Базовый », поскольку последний не позволяет создавать наборы с балансировкой нагрузки.

Нажмите на галочку в правом нижнем углу.

Рис. 4. Настройка набора с балансировкой нагрузки

Теперь мы создали набор с балансировкой нагрузки и связали его с первым WAP-сервером.

Рис. 5. Создан новый набор с балансировкой нагрузки, и параметры конфигурации обновляются по мере необходимости.

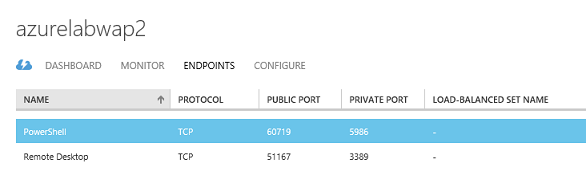

Перейдем на страницу свойств второго WAP-сервера и выберем вкладку « КОНЕЧНЫЕ ТОЧКИ ». Нажмите « Добавить » внизу страницы.

Рисунок 6: Текущие конечные точки для второго WAP-сервера

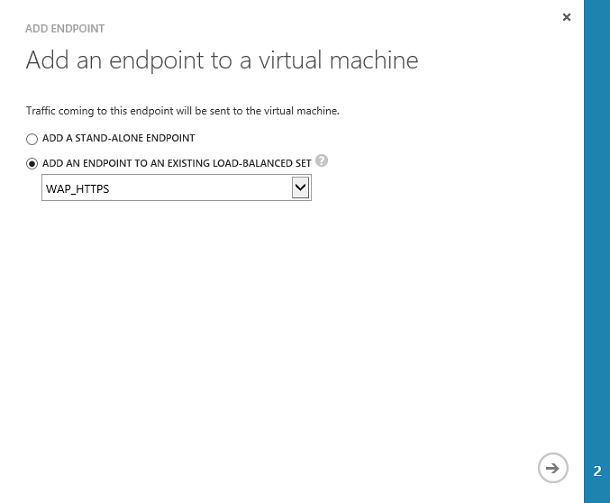

На странице « Добавить конечную точку в виртуальную машину » выберите « ДОБАВИТЬ КОНЕЧНУЮ ТОЧКУ В СУЩЕСТВУЮЩИЙ НАБОР С БАЛАНСИРОВКОЙ НАГРУЗКИ », а затем убедитесь, что выбран только что созданный набор с балансировкой нагрузки.

Примечание:

Если вы не можете выбрать новый набор с балансировкой нагрузки, убедитесь, что WAP-серверы входят в один и тот же набор доступности. Вы можете проверить это на вкладке « Настройка » каждого сервера.

Щелкните стрелку в правом нижнем углу.

Рисунок 7: Указание набора с балансировкой нагрузки, к которому следует добавить сервер

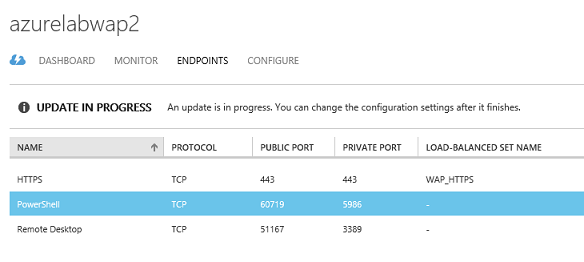

Теперь мы настроили балансировку нагрузки для двух серверов WAP, и второй сервер обновляется по мере необходимости.

Рисунок 8: Параметры конфигурации для второго WAP-сервера, чтобы добавить его в набор с балансировкой нагрузки

Два WAP-сервера теперь принимают входящие сеансы через порт 443/TCP с высокой доступностью. Ну, по крайней мере, на уровне виртуальной машины. Нам все еще нужно добавить роль прокси веб-приложения на каждый сервер на уровне Windows Server.

Должны ли прокси-серверы веб-приложений быть присоединены к домену или нет?

Таким образом, прокси-сервер веб-приложения (WAP) можно добавить либо во внутренний домен Active Directory, либо в домен Active Directory, выделенный для сети периметра. Их также можно оставить в режиме рабочей группы. Все три варианта полностью поддерживаются. Итак, какой метод следует выбрать для лабораторной среды, которую вы создаете? Ну, это действительно зависит. Мы можем оставить « » вне поля зрения, так как это обычно делается только в относительно больших инфраструктурах и выходит за рамки этой конкретной лабораторной среды, которую мы создаем здесь. Преимущество этого варианта заключается в более оптимальном управлении серверами, расположенными в сети периметра.

Затем у нас есть опция « ». Основной причиной добавления WAP-серверов во внутренний домен Active Directory является возможность предварительной аутентификации конечных пользователей на уровне WAP-сервера перед предоставлением доступа к внутренней службе или приложениям, к которым осуществляется доступ. В моем мире предварительная аутентификация в сети периметра осталась в прошлом. Я не хочу вдаваться в подробные объяснения здесь, но вместо этого я могу порекомендовать вам прочитать этот пост в блоге моего хорошего друга Грега Тейлора из команды Exchange Customer Experience, который довольно хорошо подводит итог.

Хотя серверы WAP могут выполнять предварительную проверку подлинности для таких приложений, как Exchange и SharePoint, предварительная проверка подлинности не может использоваться для AD FS. В частности, проверка подлинности на основе AD FS всегда будет проксироваться на внутренние серверы AD FS для проверки подлинности. Ладно, я начинаю понимать, к чему ты клонишь. Но что, если я хочу опубликовать Exchange 2013, а тем самым еще и гибридный Exchange через серверы WAP? Что ж, добавление серверов WAP во внутренний домен Active Directory ничего не даст вам в этом сценарии, так как гибридный Exchange требует, чтобы вы использовали не предварительную аутентификацию, а сквозную аутентификацию для протоколов Autodiscover и Exchange Web Services. Конечно, вы все еще можете настроить предварительную аутентификацию для клиентов Exchange, но действительно ли она нужна? Если вы скажете «да», вернитесь и прочитайте тот пост в блоге, на который я ссылался ранее.

Итак, очевидно, что я не буду добавлять серверы WAP во внутренний домен Active Directory, а оставлю их в режиме рабочей группы.

Примечание:

Существуют и другие сценарии, помимо тех, о которых я говорю здесь, где предварительная аутентификация может иметь смысл или даже требуется технологией, но нет необходимости говорить, что это выходит за рамки этой серии статей.

На этом завершается часть 18 этой статьи, состоящей из нескольких частей, в которой я даю вам объяснение того, что такое Windows Azure и как настроить гибридную лабораторную среду Exchange 2013 в Windows Azure.

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 2)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 3)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 4)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 5)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 6)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 7)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 9)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 10)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 11)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 12)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 13)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 14)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 15)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 16)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 17)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 20)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 21)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 23)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 24)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 25)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 26)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 27)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 29)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 30)

- Развертывание гибридной лабораторной среды Exchange 2013 в Windows Azure (часть 31)