Работа с сетевым монитором (часть 5)

В предыдущей части этой серии статей я продемонстрировал, что даже простой захват сети может привести к получению сотен пакетов, которые вам на самом деле не нужны. Я также показал, как отфильтровывать эти «шумовые» пакеты, чтобы вы видели только те пакеты, которые действительно вас интересуют. Теперь я хочу продолжить обсуждение, показав вам, как анализировать оставшиеся пакеты, чтобы вы могли просмотреть содержащиеся в них данные.

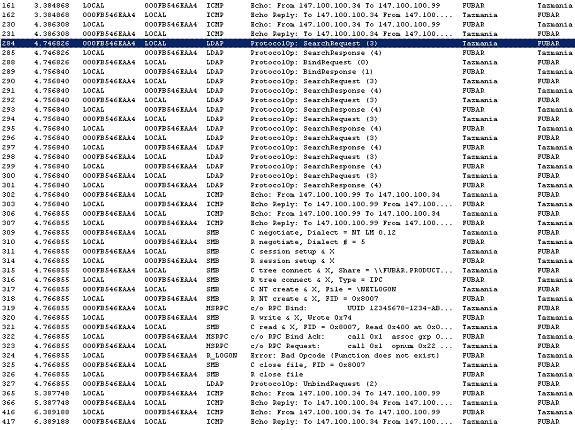

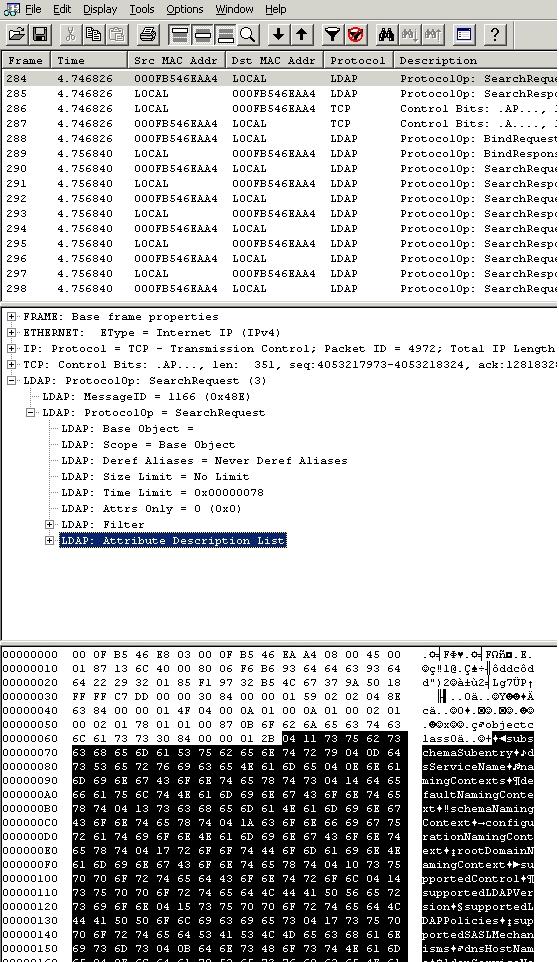

В заключение предыдущей статьи наш отфильтрованный набор захваченных пакетов выглядел так, как вы видите на рисунке A. Как я объяснял в начале этой серии, я захватил данные, показанные на рисунке, запустив захват, выполнив команду PING. и остановить захват. Моя цель при этом заключалась в том, чтобы все было как можно проще. Если вы посмотрите на рисунок A, то сможете увидеть, где были переданы ICMP-пакеты и где были получены ответы.

Рисунок A. Обычно полезно отфильтровывать неважные пакеты

Если бы это был захват из реальной жизни, обычно не было бы необходимости углубляться в данные, потому что вы можете точно сказать, что происходит, просто взглянув на столбец «Описание». Однако в реальном мире все редко бывает так просто. Чтобы точно определить, что происходит в трассировке, часто требуется заглянуть внутрь отдельных пакетов.

На самом деле нет ничего особенно значимого, что я мог бы показать вам внутри ICMP-пакета. В таком случае давайте взглянем на некоторые из перехваченных пакетов LDAP. Как вы, наверное, знаете, LDAP расшифровывается как облегченный протокол доступа к каталогам. LDAP — это протокол, используемый для чтения и записи информации в Active Directory.

Есть две причины, по которым я хочу показать вам, как анализировать пакет LDAP. Во-первых, в реальных трассировках сетей Windows пакеты LDAP очень распространены. Поскольку пакеты LDAP настолько распространены, вам может понадобиться расшифровать их значение.

Вторая причина, по которой я хочу показать вам, как заглянуть внутрь пакета LDAP, заключается в том, что пакеты LDAP содержат удобочитаемые данные. Это облегчит вам понимание того, что на самом деле делает пакет. Методы, которые я собираюсь вам показать, можно использовать для просмотра содержимого любого пакета; просто не каждый пакет будет иметь смысл, если только вы не являетесь экспертом по протоколам.

Заглянуть внутрь пакета

Начнем с того, что заглянем внутрь фрейма номер 284. В описании просто сказано, что этот фрейм является поисковым запросом. Тот факт, что машина выдает поисковый запрос LDAP, на самом деле мало о чем вам говорит. Единственный способ узнать, из чего состоит поисковый запрос, — заглянуть внутрь пакета.

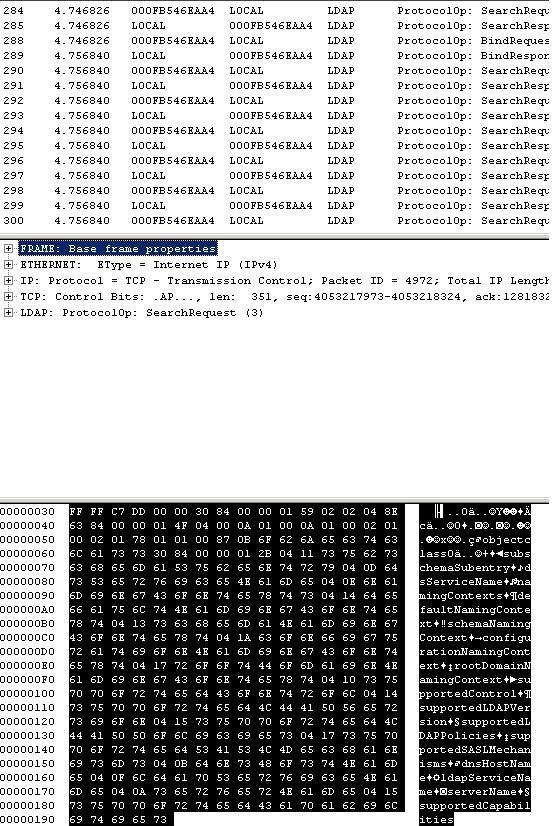

Прежде чем открыть пакет, щелкните значки, чтобы включить панель сведений и панель шестнадцатеричных данных. После отображения всех трех панелей выберите пакет, который вы хотите просмотреть. Когда вы это сделаете, вы увидите экран, подобный показанному на рисунке B.

Рисунок B: Так выглядит пакет

Первое, что я хочу показать вам, это панель сведений. Если вы посмотрите на эту панель, то заметите, что есть несколько различных расширяемых контейнеров (Frame, Ethernet, IP, TCP и LDAP). Причина использования различных контейнеров заключается в том, что пакеты обычно имеют иерархическую природу. Пакет, который мы рассматриваем, представляет собой пакет LDAP, но компьютеры изначально не говорят на языке LDAP. LDAP на самом деле основан на протоколе TCP. TCP, в свою очередь, является частью протокола IP. Каждый контейнер в области сведений представляет собой отдельный уровень инкапсуляции.

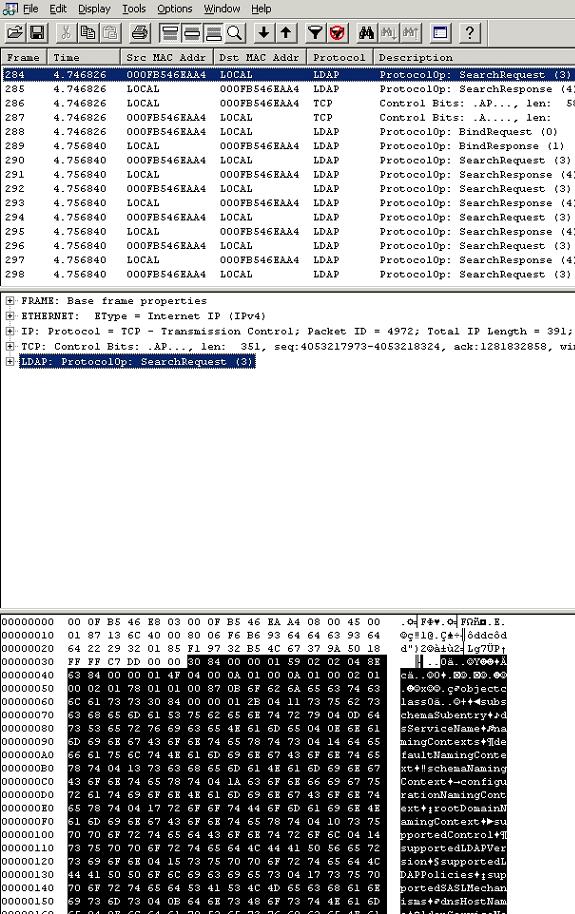

Если вы посмотрите на шестнадцатеричную панель, вы увидите шестнадцатеричное представление отдельных байтов, составляющих пакет. Обратите внимание, что каждый байт выделен черным цветом. Причина этого в том, что байты, выделенные черным цветом, соответствуют той части пакета, которая выбрана в области сведений. В данном конкретном случае выбран контейнер FRAME. Этот контейнер представляет весь кадр, поэтому весь кадр выделен черным цветом. Если бы я выбрал контейнер LDAP, то черным цветом были бы выделены только байты, соответствующие данным LDAP, как показано на рисунке C.

Рисунок C: Шестнадцатеричная панель выделяет текущую выбранную часть пакета.

Вы, наверное, заметили, что каждый контейнер является расширяемым. Щелкнув значок плюса рядом с контейнером, вы можете углубиться в пакет. Часто можно точно увидеть, что делает пакет, заглянув дальше внутрь кадра. Если вы внимательно посмотрите на рисунок C, вы сможете выделить несколько удобочитаемых слов в ASCII-представлении выбранных шестнадцатеричных данных. Однако эти «читаемые» данные, как правило, довольно трудно прочитать. Слова начинаются на одной строке и заканчиваются на следующей и часто разделяются загадочными символами. Чёрное выделение также затрудняет чтение этого раздела из-за напряжения, которое контраст оказывает на ваши глаза.

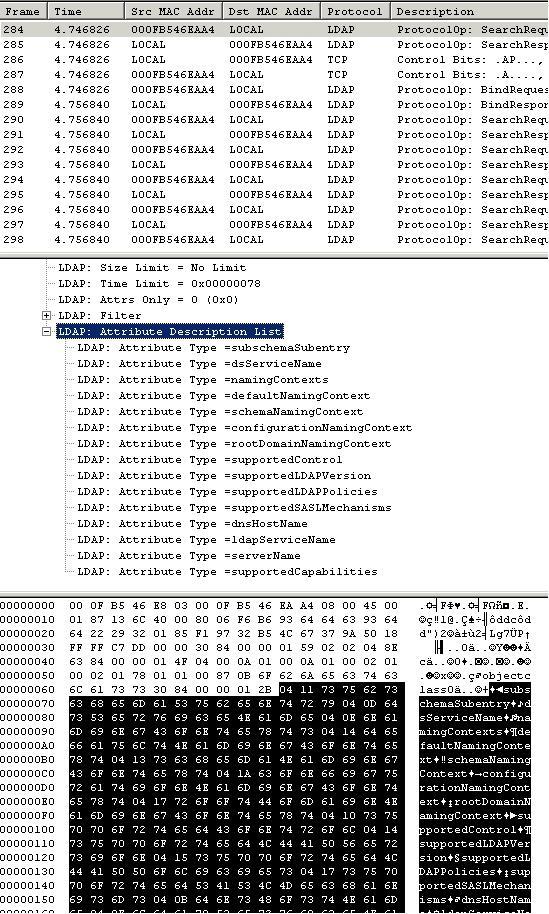

Лучший способ заглянуть внутрь пакета — развернуть LDAP-часть пакета в области сведений. Расширение контейнера LDAP показывает, что этот конкретный пакет является поисковым запросом LDAP, как показано на рисунке D. Это означает, что пакет был отправлен для запроса Active Directory.

Рисунок D: Расширение части пакета LDAP показывает, что пакет является поисковым запросом LDAP.

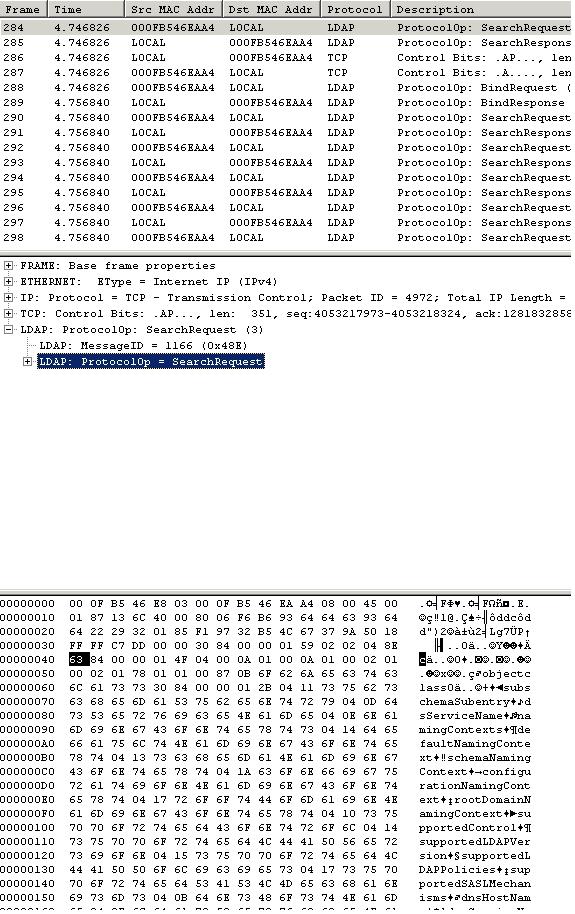

Итак, теперь мы знаем, какова цель пакета, но мы все еще не знаем, что он делает на самом деле. Запрос LDAP — это попытка получить информацию из Active Directory, но какую информацию он пытается получить? Если вы развернете контейнер LDAP: Protocol0p = SearchRequest, вы увидите, что один из подконтейнеров помечен как Список описаний атрибутов, как показано на рисунке E. Если вы посмотрите на рисунок, вы заметите, что список описаний атрибутов соответствует более разборчивая часть данных, которая отображается в шестнадцатеричной рамке.

Рисунок E. Поисковые запросы LDAP всегда сопровождаются списком описаний атрибутов.

Вы также заметите на рисунке, что контейнер списка описаний атрибутов является расширяемым. Если вы развернете этот контейнер, вы увидите, что сетевой монитор точно отображает, для каких атрибутов LDAP кадр запрашивает данные, как показано на рисунке F.

Рисунок F. Сетевой монитор отображает список атрибутов, для которых запрос LDAP пытается получить данные

Вывод

В этой серии статей я рассмотрел основы использования сетевого монитора. Microsoft скоро выпустит версию 3 Network Monitor, но все, что я показал вам в этой серии статей, будет по-прежнему работать, когда будет выпущена новая версия.