Планирование развертывания VoIP

В этой статье обсуждается управление УАТС VoIP и предлагается рассматривать ее как еще одну услугу, которой должен полностью управлять сетевой администратор. Он продемонстрирует, как голосовая связь связана с сетями передачи данных и как эффективно и безопасно внедрить УАТС в контексте сетевой инфраструктуры.

Конвергенция

Сетевые администраторы теперь имеют несколько различных способов связи, работающих в их сети. В то время как протоколы и службы, такие как Интернет и электронная почта, SMTP и HTTP, хорошо изучены, а методы их защиты широко известны и обсуждаются, понимания VoIP часто не хватает. С конвергенцией сетей передачи голоса и данных происходит сближение ролей внутри организации. Сотрудники ИТ и телекоммуникаций не разделены четко, и их роли могут частично совпадать. Это часто может привести к неправильному пониманию со стороны сотрудников, которые делают предположения о системах, с которыми они не знакомы, в среде, к которой они не привыкли.

Это, однако, не означает, что обработка голосовой связи и передачи данных должна быть сложной и трудной для понимания. Фактически, из-за конвергенции и того факта, что VoIP обязательно использует IP, который также является основой для нашей сети передачи данных, нам не нужно относиться к инфраструктуре VoIP иначе, чем к нашей инфраструктуре данных. Изучив распространенные сетевые настройки, мы увидим, как легко спроектировать безопасную и стабильную инфраструктуру VoIP, используя принципы, аналогичные тем, которые используются при проектировании сетей передачи данных. Принципиальный пример, который мы здесь обсудим, — это серверы Front End и Back End, распространенные при использовании электронной почты среди многих других приложений.

Точки входа

При обсуждении безопасности и доступности службы в сети большое внимание уделяется точкам входа. Вопросы, которые мы должны задать себе, включают:

- Где наши пользователи?

– Они находятся в Интернете, PSTN, внутренних голосовых сетях и сетях передачи данных. - Где наши угрозы?

– Каждая точка подключения может представлять угрозу для других - Какая связь между серверами и службами существует?

– Входящий и исходящий VoIP через Интернет с/на АТС (SIP/H.323/IAX/RTP/и т.д..)

– Входящие и исходящие вызовы через PSTN, через ISDN/T1/E1/POTS

– Клиенты VoIP во внутренней сети передачи данных, использующие протоколы VoIP, перечисленные выше.

– Аналоговые и цифровые телефоны во внутренней голосовой сети

Есть и другие моменты, которые следует учитывать, но, как правило, нас беспокоит возможность подключения, входы и выходы из нашей сети и то, кто может их использовать. Идеи и методы, используемые для обеспечения безопасности данных в IP-сетях, напрямую связаны с УАТС VoIP. Наша основная дополнительная сложность заключается в том, что PBX может быть оконечным оборудованием на телефонной линии. Следствием этого является то, что мы должны относиться к этому устройству так же, как и к любому другому подобному устройству (например, нашему пограничному маршрутизатору), подключенному к общедоступной сети. Следовательно, на данном этапе мы не должны доверять трафику и хотели бы иметь брандмауэр и/или систему обнаружения вторжений между устройством и остальной частью нашей сети.

Проблема размещения АТС

Очень часто система УАТС устанавливается непосредственно в корпоративную локальную сеть и подключается к ТСОП, а когда настроена IP-связь, она часто разрешается напрямую подключаться к УАТС. См. рисунок 1.

Рисунок 1: Распространенное (плохое) размещение АТС

Это может представлять серьезную угрозу для внутренней сети, поскольку сеть не защищена от компрометации УАТС посторонними лицами, получающими доступ к ней через ТфОП, и имеет ограниченную защиту от Интернета. Уязвимость в нашей внешней (или даже единственной) АТС дает злоумышленникам полную свободу действий в нашей внутренней сети, при этом единственным препятствием является единственный шлюз и система брандмауэра/IDS на интернет-интерфейсе.

Столкнувшись с аналогичной топологией, включающей почтовые серверы, открытые непосредственно для Интернета, а также подключенные к нашей корпоративной локальной сети, мы, вероятно, были бы очень обеспокоены отсутствием многоуровневой защиты. Поэтому мы должны задаться вопросом, как мы можем добавить уровни для защиты IP-АТС, которая подключена не только к Интернету, но и к различным провайдерам PSTN.

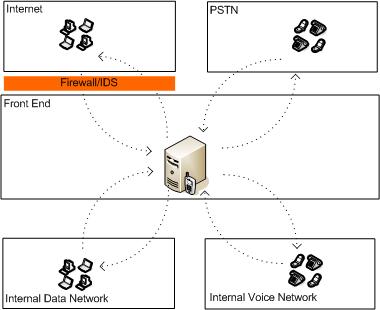

Решение, которое работает с другими сервисами

Несмотря на то, что для защиты наших систем VoIP доступно множество специальных телефонных устройств, системы IP-брандмауэра и IDS, поддерживающие VoIP, часто упускаются из виду. Они должны быть включены в наш план проектирования и помогать нам, добавляя защитные слои между нашими внутренними и внешними системами. На рис. 2 с точки зрения сети передачи данных показано, как работать с системой VoIP в нашей инфраструктуре. Для дополнительной безопасности мы действительно должны отделить это дальше и иметь отдельную DMZ для нашей АТС.

Рис. 2. Эффективное объединение голоса и данных

Рассмотрим упрощенную диаграмму сети на рис. 2, на которой показано несколько отдельных сегментов сети и разделение межсетевых экранов/IDS между ними. Эта топология предлагает больше сегрегации, чем предыдущая конфигурация, и четко демонстрирует, как мы можем эффективно использовать технологии, уже разработанные для наших IP-сетей, для обеспечения защиты VoIP. На данный момент мы не развернули ничего, кроме стандартного брандмауэра на основе IP и систем обнаружения вторжений, которые мы использовали бы, если бы защищали веб-серверы и серверы электронной почты. Если мы более внимательно изучим каждый сегмент и его функцию, мы сможем увидеть, какова наша защита.

Интернет

Из Интернета часто выходят два набора пользователей системы VoIP. Эти наборы следующие:

- Анонимные абоненты VoIP — это могут быть пользователи из других организаций, которые напрямую звонят нашим пользователям, используя протоколы SIP/H.323/IAX/RTP, или они могут проходить через транки, которые мы настроили со сторонними ITSP.

- Пользователи Roadwarrior, которые могут удаленно входить в свои добавочные номера.

Эти пользователи могут напрямую обращаться только к внешней УАТС. Это обеспечивает наш первый уровень защиты при получении вызовов VoIP, и это именно то, что мы будем делать с веб-серверами/почтовыми серверами и другими серверами приложений. Мы можем видеть примеры этих серверов на диаграмме как иллюстрацию того, насколько эта установка похожа на общую настройку бэкэнда/внешнего интерфейса.

ТСОП

Наше подключение к PSTN может состоять из любого количества подключений T1/E1/ISDN/POTS к различным поставщикам телекоммуникационных услуг. В традиционной УАТС эти соединения будут подключены прямо к нашей единой системе УАТС, а наши внутренние пользователи также будут подключены к этой системе. Чтобы предотвратить это, в этом проекте мы предложили использовать интерфейсную АТС точно так же, как мы использовали бы веб-системы и системы электронной почты, чтобы помочь защитить серверную часть от атак, происходящих за пределами наших сетей. Поместив сегмент PSTN рядом с Интернетом, мы видим, что с ними можно обращаться одинаково. Трафик между подключением к ТСОП и нашей внешней АТС будет представлять собой наши входящие и исходящие телефонные звонки по нашим соединительным линиям ТСОП. Для того, чтобы что-то прошло дальше, потребуется пройти через нашу внутреннюю АТС и, следовательно, через систему брандмауэра/IDS.

Внешний интерфейс

Наш интерфейсный сервер обрабатывает весь трафик, представляющий внешнюю угрозу. Он имеет прямое подключение к PSTN и Интернету и будет обрабатывать любые входящие подключения, прежде чем передавать их глубже в нашу сеть. Внешняя УАТС имеет подключение на основе IP, такое как соединительные линии SIP или IAX, к задней части. Любая связь между ними проходит через брандмауэр и систему IDS, прежде чем достичь корпоративной локальной сети.

Внутренняя сеть передачи данных

Эта сеть содержит наши рабочие станции и другие внутренние устройства данных. Если на наших рабочих станциях установлены программные телефоны, они могут связываться с внутренними серверами, и если им необходимо совершать или принимать звонки с пользователями, находящимися за пределами нашей локальной сети (в Интернете или через ТфОП), они делают это, перенаправляя свои звонки на сервер. АТС для маршрутизации.

Внутренняя голосовая сеть

Эта сеть содержит наши традиционные аппаратные телефоны, которые, скорее всего, будут подключены непосредственно к нашей АТС. Однако теперь, когда мы разделили нашу сеть на внешние и внутренние серверы, чтобы эти устройства могли вызывать устройства в любом другом сегменте, они должны проходить через брандмауэр и IDS в качестве IP-трафика.

Резюме

Система VoIP, хотя и представляет собой элемент телефонии в сети передачи данных, может рассматриваться так же, как и любая другая услуга, имеющая компонент IP. Мы увидели здесь, что мы можем эффективно сегментировать и контролировать сетевой доступ, относящийся к услугам VoIP, используя методы и технологии, которые уже существуют в нашей сети. Мы можем снизить риски, связанные с развертыванием VoIP, тщательно спланировав все аспекты и помня, что половина VoIP — это «Интернет-протокол».