Отправка зашифрованных сообщений с помощью Exchange Online и Azure Information Protection

Недавние изменения в правилах и объеме данных, перемещаемых из локальной среды в Office 365, вынудили компании сосредоточиться на волне проблем, связанных с безопасностью и конфиденциальностью. В связи с вступлением в силу в мае Общего регламента по защите данных (GDPR) многие компании по всему миру обновили свои заявления о конфиденциальности и ищут другие способы минимизировать риски, связанные с жесткими штрафами за несоблюдение GDPR при управлении пользователями. ' данные. Имея это в виду, мы сосредоточимся на нескольких инструментах, которые Microsoft предоставила для обеспечения соответствия Exchange Online некоторым требованиям, которые теперь должны соблюдать организации.

Давайте начнем с составления нескольких основных сценариев соответствия требованиям и безопасности, применимых ко многим компаниям.

- Сотрудники должны иметь возможность легко отправлять зашифрованные сообщения своим коллегам в организации.

- Сотрудники должны иметь возможность легко отправлять зашифрованные сообщения внешним контактам, система обмена сообщениями которых не находится в Exchange Online.

- Определенная группа пользователей, а именно контролируемая группа, должна по умолчанию отправлять все сообщения в зашифрованном виде между собой.

- Контролируемая группа должна иметь возможность отправлять незашифрованные сообщения неконтролируемым и внешним пользователям с минимальными усилиями.

- Когда пользователь из контролируемой группы отправляет незашифрованные или внешние сообщения, журналы должны быть доступны для просмотра административным персоналом по мере необходимости.

В этой статье мы рассмотрим сценарии 1 и 2, настроив компоненты в Exchange Online, а также Azure Information Protection (Azure IP). Другие сценарии будут рассмотрены в следующих статьях.

Существует множество решений, как собственных, так и сторонних, доступных для организаций и частных лиц, позволяющих отправлять и получать зашифрованные сообщения с помощью Exchange Online. Одной из проблем большинства этих решений является тот факт, что для настройки клиентского и серверного программного обеспечения требуется персонал с более глубокими техническими навыками, что затруднило бы внедрение таких решений.

К счастью, корпорация Майкрософт разработала продукты и функции, которые упрощают это внедрение для администраторов и пользователей. Azure Information Protection (Azure IP) — это один из продуктов, содержащих удобные функции, которые позволяют пользователям достигать желаемых целей организации с минимальными усилиями.

В этом и последующих разделах этой статьи будут рассмотрены конфигурации Azure IP для администратора Exchange Online для развертывания соответствия шифрованию сообщений в своих организациях.

Один из простых, основных и отличных способов сообщить пользователям о важности соблюдения требований — использовать метки политик. Эти метки хорошо интегрируются с Microsoft Office, когда IP-клиент Azure установлен на компьютере, и дают пользователям отличный визуальный способ выбрать, какую конфиденциальность следует применить к этому конкретному электронному письму или документу.

Следующие шаги и изображения объяснят, как установить IP-клиент Azure на рабочую станцию и как проверить, интегрирован ли он с Outlook.

Установка Azure Information Protection

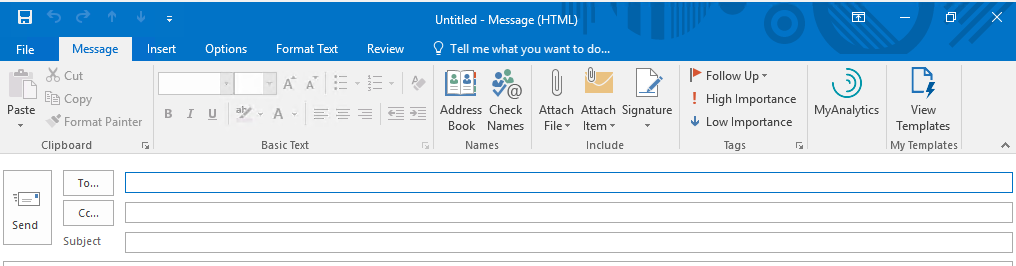

- На компьютере под управлением Windows 10 с установленным Office 2016 откройте Outlook и создайте новое сообщение электронной почты.

Обратите внимание, что лента содержит только элементы по умолчанию для конфигурации Outlook.

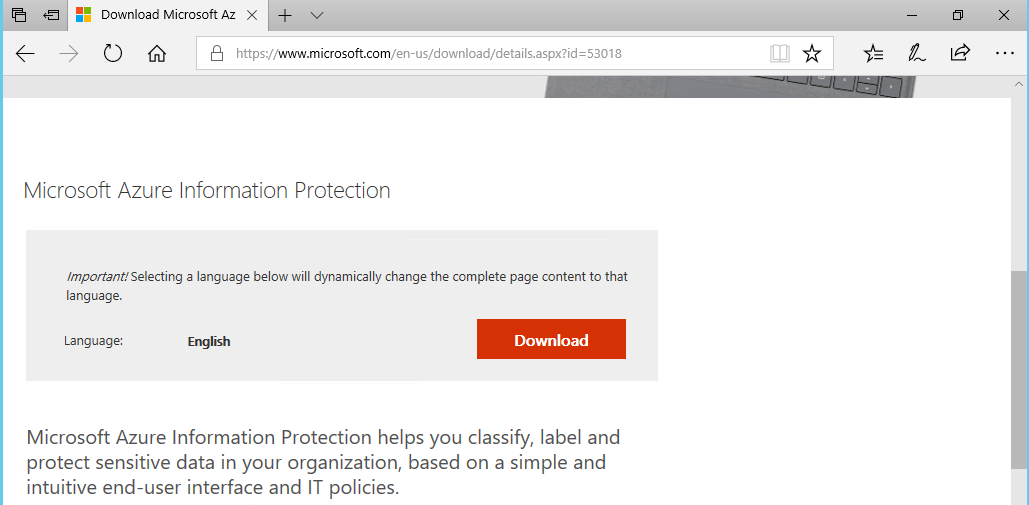

- Загрузите IP-клиент Azure и выполните его установку, следуя шагам, выделенным ниже.

- Нажмите на кнопку загрузки.

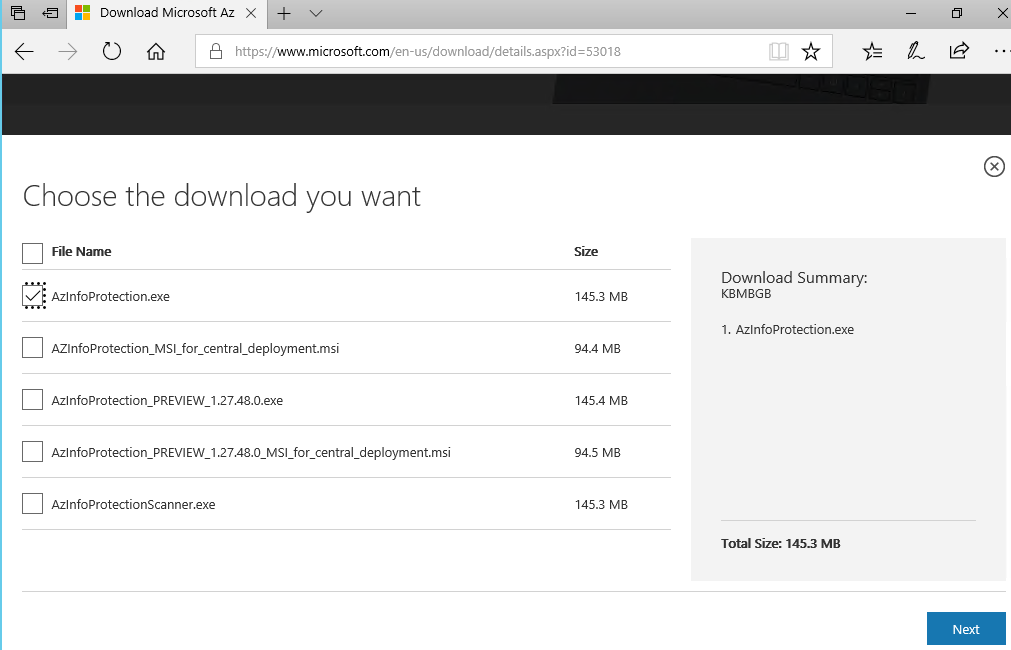

Для созданной тестовой среды я выбрал файл AzInfoProtection.exe. Возможно, вы захотите изучить пакет.msi для установки помощника. - Выберите файл и нажмите «Далее» и сохраните файл в нужном месте.

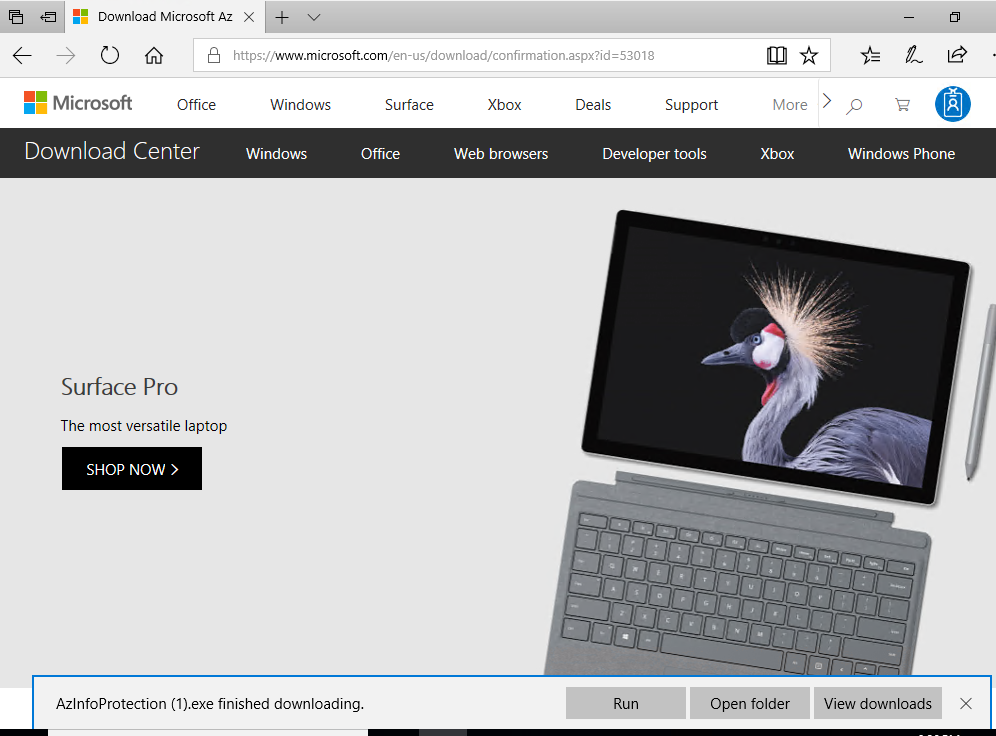

- После завершения загрузки нажмите «Выполнить», чтобы запустить файл.

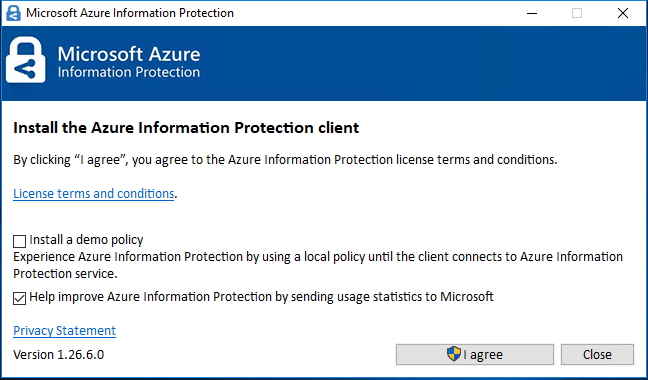

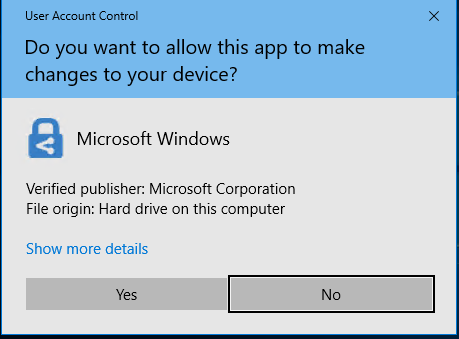

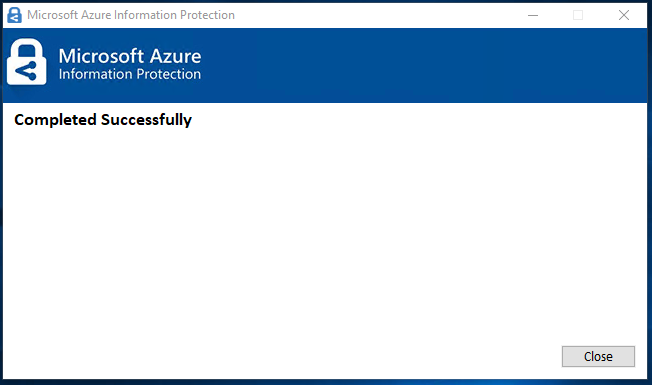

- Нажмите кнопку «Я согласен», чтобы начать настройку.

- Нажмите «Да», чтобы программа установки могла внести изменения на вашем компьютере.

- Дождитесь завершения установки и нажмите «Закрыть».

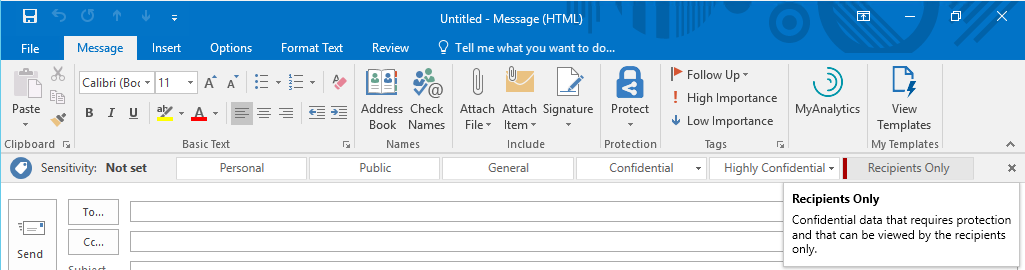

- Закройте все приложения Office и снова откройте Outlook. Щелкните, чтобы создать новое сообщение электронной почты, и обратите внимание, что теперь у вас есть новый значок на ленте с именем « Защита», а также новая панель под лентой со списком шаблонов меток по умолчанию, существующих в вашем арендаторе.

Изучение меток в Azure Information Protection

Установив Azure IP и подключившись к арендатору, мы можем изучить конфигурации меток по умолчанию, посетив портал Azure, выполнив поиск и открыв Azure Information Protection.

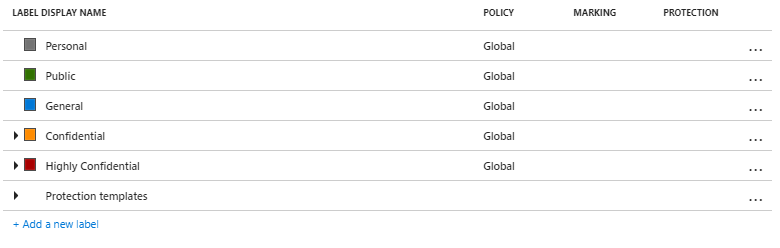

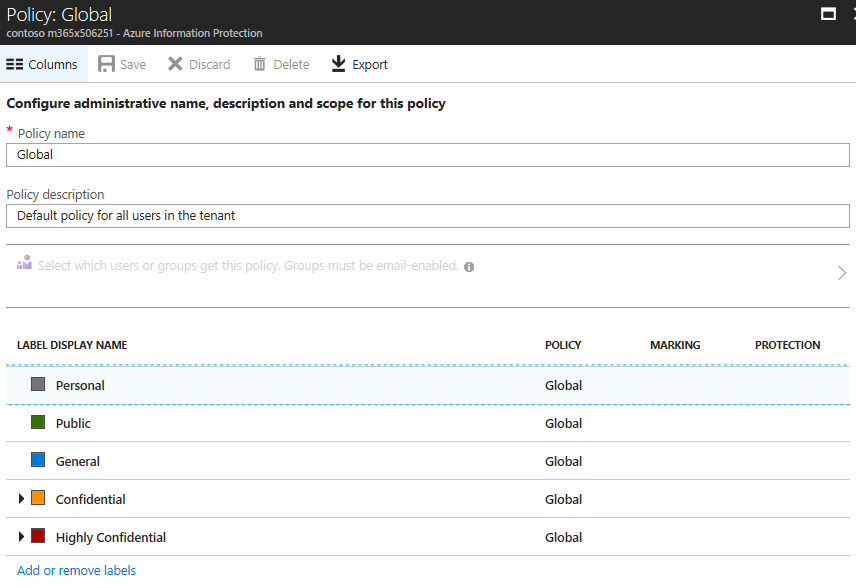

Все метки, перечисленные в сообщении Outlook, будут отображаться под метками в Azure IP.

Как видно на изображении выше, по умолчанию никакие метки не настроены для защиты документов электронной почты. Теперь, вернемся к нашему первому сценарию, мы хотели бы разрешить пользователям отправлять зашифрованные сообщения своим корпоративным одноранговым узлам. Для этого нам потребуется создать новую метку или изменить существующие, чтобы обеспечить необходимую защиту.

Чтобы избежать путаницы, мы создадим новую метку с именем Recipients Only, которая будет шифровать сообщения, которые могут быть прочитаны только получателем электронной почты.

- Под метками нажмите + Добавить новую метку.

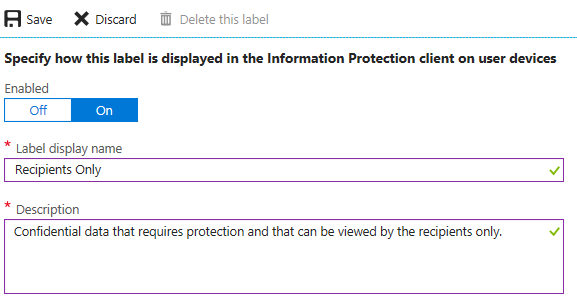

- Заполните отображаемое имя и описание метки, как в следующем примере.

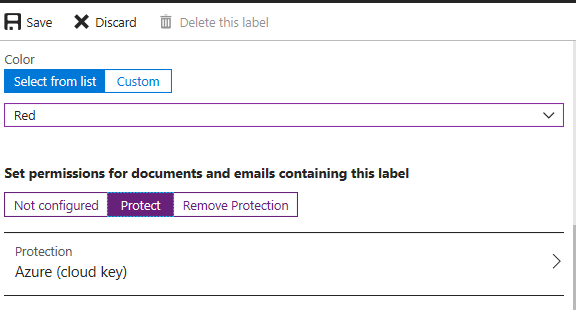

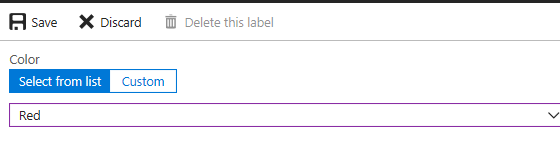

- Выберите цвет и выберите «Защитить» в разделе «Установить разрешения для документов и электронных писем, содержащих этот ярлык».

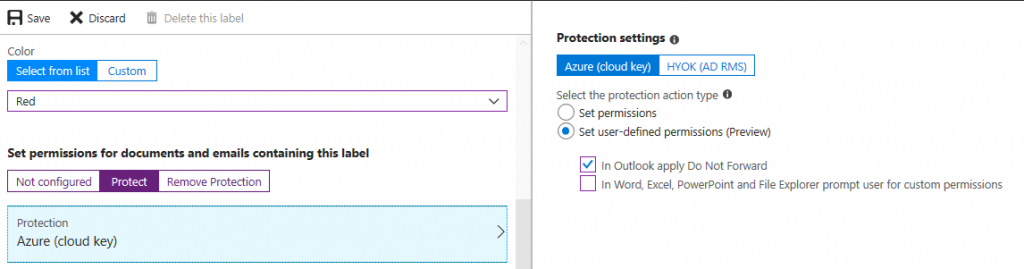

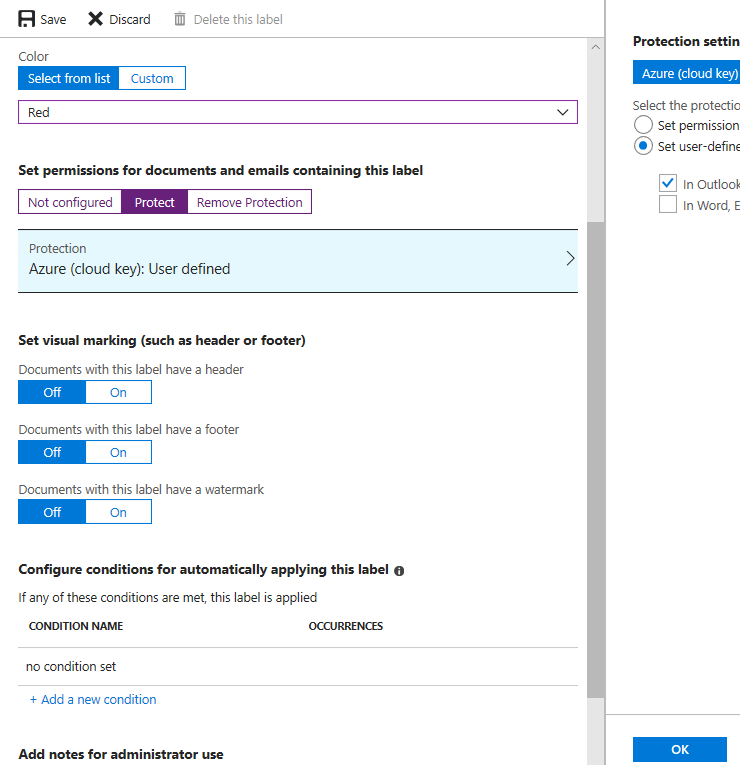

- Нажмите на Azure (клавиша облака), выберите «Установить пользовательские разрешения (предварительная версия)» и оставьте только в Outlook применить «Не пересылать».

- Нажмите OK в правом нижнем углу экрана.

- Нажмите Сохранить.

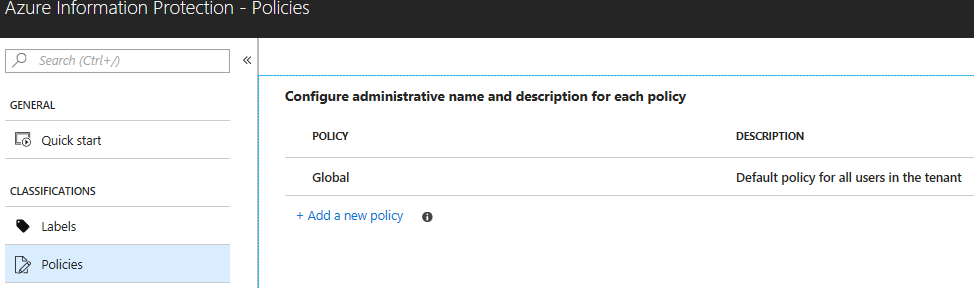

- Последним шагом для публикации этой вновь созданной метки будет включение ее в глобальной политике. Для этого нажмите Политики.

- Выберите Глобальный.

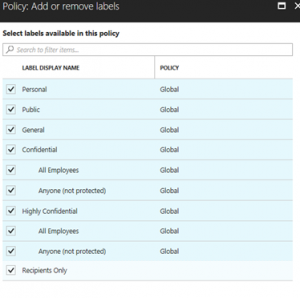

- Нажмите «Добавить или удалить ярлыки» и установите флажок «Только получатель».

- Нажмите «ОК» и «Сохранить».

- Чтобы ускорить работу, закройте и снова откройте Outlook, чтобы обновить новые политики. Создайте новое сообщение и обратите внимание на новую метку с именем Только получатель под лентой.

Отправка зашифрованного сообщения с помощью Exchange Online

Создав новую метку и настроив параметры безопасности, вы теперь можете отправлять зашифрованные электронные письма, которые могут открыть только предполагаемые получатели. Следующие шаги покажут, как выглядит защищенное электронное письмо и его свойства.

Наш сценарий здесь будет включать внешнего и внутреннего получателя, и мы покажем вам различное поведение между ними.

В нашем сценарии [email protected] является туристическим агентством TCPGuys, ответственным за бронирование рейсов для компании, и обычно требует важные личные данные для бронирования этих отелей и билетов. [email protected] — это сотрудник, которому необходимо поехать за границу для выполнения важного проекта.

Создайте новое сообщение в Outlook, введите предполагаемый внешний адрес в поле «Кому» и внутренний адрес в поле «Копия:». Нажмите на метку «Только для получателей» и нажмите «Отправить».

Чтение сообщений из почтового ящика внутреннего пользователя

Как вы можете видеть на изображении ниже, Никола получил сообщение, содержащее символ, указывающий, что сообщение защищено. Информация в нем не может быть перенаправлена, скопирована или распечатана в соответствии с политикой, которую мы настроили ранее.

Подробную информацию о разрешениях, назначенных сообщению, можно просмотреть, щелкнув информационный текст сразу под полем «Кому:» и выбрав «Просмотр разрешения», как показано на изображении ниже.

Давайте теперь посмотрим на сообщение, полученное xTravellCo. Поскольку получатель находится за пределами организации и не размещен в Exchange Online, метод проверки подлинности, используемый для авторизации пользователя для доступа к содержимому электронной почты, отличается.

Получатель сообщения должен будет выбрать один из двух методов, чтобы доказать, что он или она является предполагаемым получателем сообщения. Один из методов — через федерацию Gmail с Office 365, которая будет использовать учетные данные пользователей в Google для аутентификации пользователя. Альтернативой может быть запрос Office 365 на отправку кода пользователю по электронной почте в качестве второго форм-фактора аутентификации.

Мы покажем вам оба метода на следующих шагах.

Откройте сообщение в Gmail и щелкните ссылку Прочитать сообщение, чтобы использовать параметр федерации для аутентификации пользователя.

Нажмите на ссылку Войти с помощью Google.

Выберите учетную запись xTravell Co.

Поскольку пользователь использует сеанс браузера, который уже прошел проверку подлинности Google, сообщение электронной почты будет отображаться без дальнейшего взаимодействия с пользователем.

В качестве второго варианта сообщение можно открыть, выбрав или войдя с помощью одноразового кода доступа.

Электронное письмо, содержащее одноразовый пароль, будет отправлено нужному получателю.

Этот пароль необходимо ввести в текстовое поле, отображаемое рядом, чтобы открыть сообщение.

Ближайшие достопримечательности

В этой статье рассматривается простая интеграция между Exchange Online и Azure IP. Для управления более сложными сценариями и требованиями соответствия все еще требуется множество конфигураций. В последующих статьях мы подробно опишем шаги, необходимые для выполнения оставшихся сценариев, перечисленных в начале этой статьи.