Основы работы в сети. Часть 20. Разрешения на уровне файлов

- Основы работы в сети. Часть 11. Консоль пользователей и компьютеров Active Directory

- Основы работы в сети. Часть 12. Управление учетными записями пользователей

- Основы работы в сети. Часть 13. Создание групп

- Основы работы в сети. Часть 14. Группы безопасности

- Основы работы в сети. Часть 15. Универсальные группы и вложение групп

- Основы работы в сети. Часть 18. Совместное использование ресурсов

В предыдущей статье этой серии я объяснил, что общие папки могут быть защищены либо с помощью разрешений общего доступа, либо с помощью разрешений NTFS. В этой статье я показал вам, как использовать разрешения на уровне общего доступа, но гораздо более распространенной практикой является защита общих файловых ресурсов с использованием разрешений NTFS. В этой статье я покажу вам, как это сделать.

Команда преобразования

Как я уже много раз объяснял ранее, вы можете применять безопасность на уровне файлов только к томам, отформатированным с использованием файловой системы NTFS. Если том отформатирован с использованием FAT или FAT32, вы ограничены использованием разрешений на уровне общего доступа. Хорошая новость заключается в том, что можно преобразовать том FAT или FAT32 в NTFS без переформатирования тома. Вы можете сделать это с помощью команды Convert. Если том, который вы хотите защитить, уже отформатирован как NTFS, вы можете пропустить этот раздел.

Команда convert довольно проста в использовании. В самой простой форме вам нужно только указать букву диска, назначенную тому, который вы хотите преобразовать, и файловую систему, которую вы хотите использовать (в данном случае NTFS). Например, если вы хотите преобразовать диск D: в NTFS, команда будет выглядеть так:

ПРЕОБРАЗОВАТЬ D:/FS:NTFS

Хотя этот базовый синтаксис обычно выполняет свою работу, есть два дополнительных переключателя, которые я бы рекомендовал добавить к команде. Первый переключатель, который я бы рекомендовал использовать, — это переключатель /X. Этот переключатель принудительно отключает том перед выполнением процесса преобразования. Причина, по которой я рекомендую использовать этот переключатель, заключается в том, что он предотвратит повреждение открытых файлов в процессе преобразования. Конечно, одним побочным эффектом является то, что любые дескрипторы открытых файлов будут отключены.

Другой переключатель, который я бы рекомендовал использовать, — это переключатель /NoSecurity. Этот переключатель сообщает Windows, что вы хотите оставить все на томе доступным для всех после завершения преобразования. Очевидно, что применение переключателя сводит на нет всю цель преобразования громкости. Однако мне нравится, что переключатель дает вам возможность реализовать все параметры безопасности с нуля, вместо того, чтобы иметь дело с параметрами безопасности по умолчанию, установленными Windows. Когда применяются оба этих дополнительных переключателя, команда выглядит так:

ПРЕОБРАЗОВАТЬ D:/FS:NTFS/X/NoSecurity

Разрешения NTFS

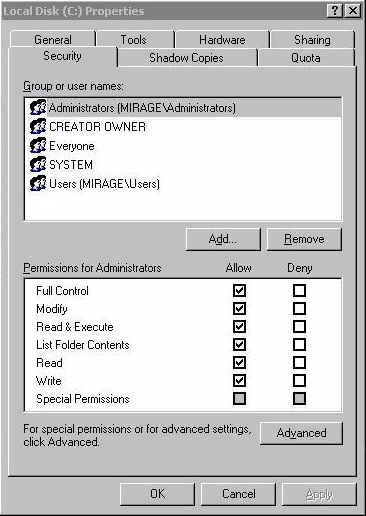

По большей части разрешения NTFS очень легко настроить. Просто щелкните правой кнопкой мыши папку и выберите команду «Свойства» в появившемся контекстном меню. Вы можете назначить разрешения NTFS для папки на вкладке «Безопасность» страницы свойств, как показано на рисунке A.

Рисунок A. Разрешения NTFS назначаются на вкладке «Безопасность» на странице свойств.

Как видно на рисунке, верхняя часть вкладки содержит список пользователей и групп. Вы можете использовать кнопки «Добавить» и «Удалить», чтобы добавить или удалить пользователей и группы из этого списка. Вы можете установить разрешения для пользователя или группы, выбрав пользователя или группу из списка, а затем установив флажки в нижней части вкладки.

Сами разрешения говорят сами за себя, поэтому я не хочу вдаваться в подробности того, что делает каждое из них. Есть две вещи, которые вам нужно знать об этой вкладке. Во-первых, у вас есть возможность разрешить разрешение, отказать в разрешении или не делать ни того, ни другого. Имейте в виду, что конкретный отказ всегда важнее предоставленного разрешения. Вы также должны понимать, что даже если вы не установите разрешение, возможно, что пользователь все равно получит разрешение через наследование. Чуть позже я еще расскажу о наследовании.

Еще одна вещь, которую вам нужно знать об этой вкладке, заключается в том, что, хотя вы можете устанавливать разрешения для отдельных пользователей и групп, назначать разрешения отдельным пользователям считается плохим стилем. Если вы назначаете разрешения отдельным пользователям, все может легко выйти из-под контроля, что приведет к головной боли управления. Таким образом, вы должны назначать разрешения только группам.

Еще одна вещь, которую вы могли заметить на предыдущем рисунке, — это кнопка «Дополнительно». Поскольку эта статья предназначена для начинающих, я не хочу тратить много времени на обсуждение продвинутых концепций, но есть два очень важных аспекта разрешений NTFS, о которых вам нужно знать.

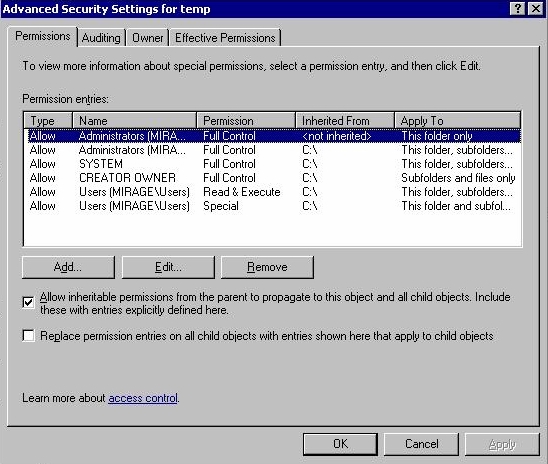

Если вы нажмете кнопку «Дополнительно», вы увидите лист свойств «Дополнительные параметры безопасности», показанный на рисунке B. Обратите внимание на два флажка в нижней части вкладки «Разрешения».

Рисунок B. Два флажка в нижней части вкладки «Разрешения» позволяют управлять наследованием.

Файловая система NTFS использует концепцию, известную как наследование. Это просто означает, что когда вы устанавливаете разрешение, это разрешение применяется к любым файлам или подпапкам, расположенным ниже этой точки. Первый из флажков на вкладке Разрешения установлен по умолчанию. Это позволяет применять унаследованные разрешения к выбранной папке и любым подпапкам под ней.

Второй флажок позволяет заменить любые существующие разрешения для файлов или подпапок разрешениями, указанными в списке выше.

Как вы можете себе представить, эти флажки чрезвычайно эффективны, и их неправильное использование может иметь ужасные последствия. Поэтому я настоятельно рекомендую вам никогда не использовать ни один из этих флажков. Фактически, это также рекомендация Microsoft.

Противоречия

Одна из особенностей работы файловой системы NTFS и системы безопасности Windows в целом заключается в возможности возникновения противоречий безопасности. Например, пользователь может быть членом двух разных групп с противоречивыми разрешениями. Когда это происходит, существует целый набор правил, которые можно применить, чтобы выяснить, какие разрешения имеют приоритет.

Поскольку эта серия написана для начинающих, я не буду вдаваться во все тонкости различных правил. Одна вещь, которую я вам скажу, это то, что явный отказ всегда имеет приоритет над любыми другими предоставленными разрешениями. Вместо того, чтобы долго обсуждать остальные правила, я хочу показать вам инструмент, который вы можете использовать для определения действующих разрешений.

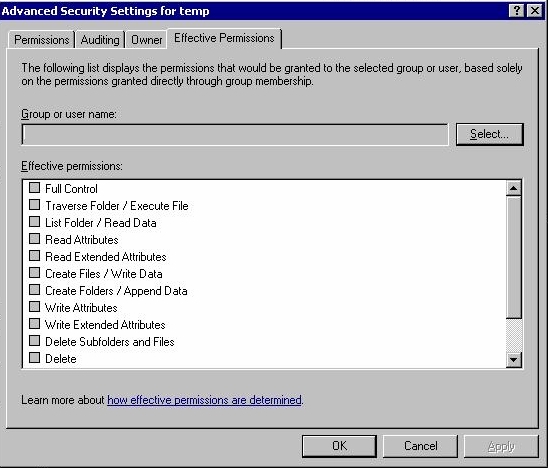

Я уже показывал вам окно свойств «Дополнительные параметры безопасности», но взгляните на вкладку «Действующие разрешения» окна свойств, показанную на рисунке C. Эта вкладка позволяет вам ввести имя пользователя или группы. Когда вы это сделаете, он покажет вам действующие разрешения для пользователя или группы.

Рисунок C. Вкладка «Действующие разрешения» позволяет просмотреть разрешения NTFS, действующие для определенного пользователя или группы.

Если вы хотите узнать больше о том, как получаются эффективные разрешения, в нижней части этой вкладки есть ссылка, по которой вы можете щелкнуть для получения дополнительной информации.

Вывод

К сожалению, это будет последняя статья из серии «Сеть для начинающих». Это была самая длинная серия, которую я когда-либо писал, и она продолжается уже почти 2 года. Причина, по которой я заканчиваю эту серию, заключается в том, что становится слишком сложно помнить, о чем я писал и о чем не писал, и поддерживать свежесть содержания, оставаясь на уровне новичка. Я искренне надеюсь, что вы нашли эту серию полезной. Если это так, я хотел бы попросить вас отправить электронное письмо либо мне, либо в редакцию WindowsNetworking.com. В зависимости от полученного ответа я могу решить написать аналогичную серию, в которой обсуждаются сети на среднем уровне. А пока я просто хочу сказать спасибо за то, что нашли время, чтобы прочитать такую длинную серию.

- Основы работы в сети. Часть 11. Консоль пользователей и компьютеров Active Directory

- Основы работы в сети. Часть 12. Управление учетными записями пользователей

- Основы работы в сети. Часть 13. Создание групп

- Основы работы в сети. Часть 14. Группы безопасности

- Основы работы в сети. Часть 15. Универсальные группы и вложение групп

- Основы работы в сети. Часть 18. Совместное использование ресурсов