Основы работы в сети. Часть 13. Создание групп

- Основы работы в сети. Часть 11. Консоль пользователей и компьютеров Active Directory

- Основы работы в сети. Часть 12. Управление учетными записями пользователей

- Основы работы в сети. Часть 14. Группы безопасности

- Основы работы в сети. Часть 15. Универсальные группы и вложение групп

- Основы работы в сети: Часть 16. Роль операционной системы Windows в сети

- Основы работы в сети. Часть 17. Модель OSI

- Основы работы в сети. Часть 18. Совместное использование ресурсов

- Основы работы в сети. Часть 19. Разрешения на уровне общего доступа

В предыдущей статье этой серии я показал вам, как использовать консоль пользователей и компьютеров Active Directory для создания и управления учетными записями пользователей. В этой статье я хочу продолжить обсуждение, рассказав вам о группах.

В доменной среде учетные записи пользователей необходимы. Учетная запись пользователя дает пользователю уникальную идентификацию в сети. Это означает, что можно отслеживать онлайн-активность пользователя. Также можно предоставить учетной записи пользователя уникальный набор разрешений, назначить пользователю уникальный адрес электронной почты и удовлетворить все другие индивидуальные потребности пользователя.

Хотя индивидуальная настройка учетной записи пользователя для удовлетворения индивидуальных потребностей пользователя звучит как хорошая идея, во многих случаях это непрактично. Настройка и управление учетными записями пользователей — это трудоемкая задача. Это не имеет большого значения, если в вашей организации всего пара десятков пользователей, но если в вашей организации тысячи пользователей, то управление учетными записями может быстро стать непосильным бременем.

Мой совет заключается в том, что даже если вы управляете очень маленькой сетью, вы должны рассматривать маленькую сеть так, как если бы она была большой сетью. Причина этого в том, что вы никогда не знаете, когда сеть будет расти. Использование хороших методов управления с самого начала поможет вам избежать логистического кошмара в дальнейшем.

Я действительно видел последствия неожиданного быстрого роста в реальном мире. Около пятнадцати лет назад меня наняли сетевым администратором в страховую компанию. В то время сеть была очень маленькой. К сети было подключено всего пара десятков рабочих станций. Женщина, отвечавшая за сеть, не имела опыта работы в сфере ИТ и, так сказать, была брошена на растерзание. Не имея опыта работы в сфере ИТ и не зная ничего лучшего, она настроила сеть так, чтобы все параметры конфигурации существовали для каждого пользователя.

В то время это не имело большого значения. Пользователей было немного, и было легко управлять различными учетными записями и разрешениями. В течение года в сети было более двухсот компьютеров. К тому времени, как я покинул компанию пару лет спустя, уже более тысячи человек пользовались сетью, которая изначально была рассчитана только на несколько десятков человек.

Как вы можете себе представить, сеть испытала серьезные трудности роста. Некоторые из этих проблем роста были связаны с производительностью оборудования, но большинство из них было связано с неспособностью эффективно управлять таким количеством учетных записей пользователей. В конце концов, сеть превратилась в такой беспорядок, что все учетные записи пользователей пришлось удалить и создать заново с нуля.

Очевидно, что быстрый неожиданный рост может вызвать проблемы, но вам, вероятно, интересно, почему в мире все стало настолько неуправляемым, что пришлось удалить все учетные записи, чтобы мы могли «просто начать все сначала».

Как я упоминал ранее, все настройки конфигурации и безопасности зависели от пользователя. Это означало, что если ко мне придет менеджер отдела и попросит сообщить ему, кто имеет доступ к определенному сетевому ресурсу, мне придется просмотреть каждую учетную запись в отдельности, чтобы узнать, имеет ли пользователь доступ к этому ресурсу. Когда у вас всего пара десятков пользователей, проверка каждой учетной записи, чтобы узнать, какие пользователи имеют доступ к чему-либо, утомительна и разрушительна (в то время проверка занимала около 20 минут). Когда у вас есть пара сотен пользователей, проверка каждой учетной записи пользователя может занять большую часть дня.

Конечно, события, которые я только что описал, произошли более десяти лет назад. С точки зрения ИТ-индустрии, эти события вполне могли произойти в доисторические времена. В конце концов, сетевые операционные системы, которые использовались в то время, теперь вымерли. Тем не менее, уроки, извлеченные тогда, так же актуальны сегодня, как и тогда.

Все проблемы, которые я только что описал, можно было бы предотвратить, если бы использовались группы. Основная идея групп заключается в том, что группа может содержать несколько учетных записей пользователей. Поскольку параметры безопасности назначаются на уровне группы, никогда не следует вручную назначать разрешения непосредственно учетной записи пользователя. Вместо этого вы должны назначить разрешение группе, а затем сделать пользователя ее членом.

Я понимаю, что это может показаться немного запутанным, поэтому я продемонстрирую вам эту технику. Предположим, что один из ваших файловых серверов содержит папку с именем Data и вам необходимо предоставить пользователю доступ для чтения к папке Data. Вместо того, чтобы назначать разрешение непосредственно пользователю, давайте создадим группу.

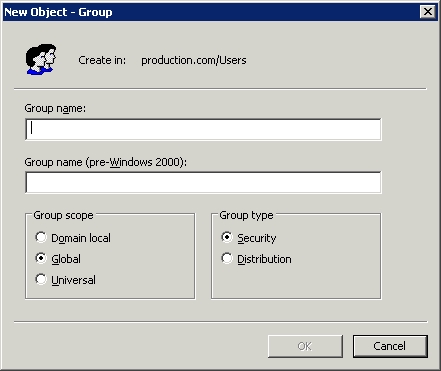

Для этого откройте консоль «Пользователи и компьютеры Active Directory». Когда консоль откроется, щелкните правой кнопкой мыши контейнер «Пользователи» и выберите «Создать | Сгруппируйте команды из получившихся контекстных меню. После этого вы увидите экран, аналогичный показанному на рисунке A. Как минимум, вы должны присвоить группе имя. Для простоты управления давайте просто назовем группу Data, так как группа будет использоваться для защиты папки Data. Пока не беспокойтесь об области группы или настройках типа группы. Я расскажу вам об этих настройках в следующей части этой серии.

Рисунок A. Введите имя создаваемой группы

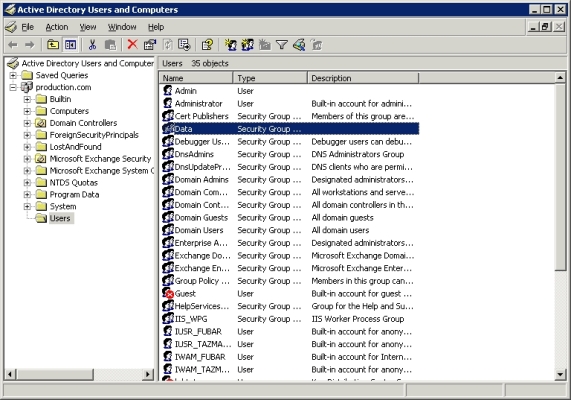

Нажмите кнопку «ОК», и группа «Данные» будет добавлена в список пользователей, как показано на рисунке B. Обратите внимание, что значок группы использует две головы, указывающие на то, что это группа, в отличие от значка с одним заголовком, используемого для учетных записей пользователей.

Рисунок B. Группа «Данные» добавлена в список пользователей.

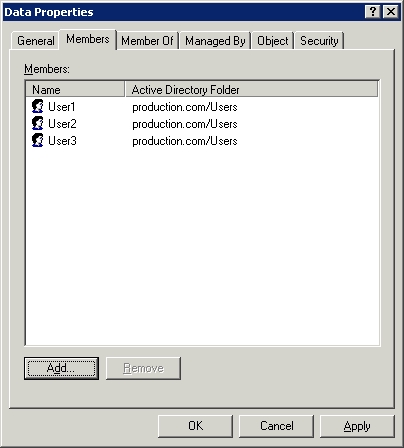

Теперь дважды щелкните группу данных, и вы увидите лист свойств группы. Выберите вкладку «Участники» листа свойств и нажмите кнопку «Добавить». Теперь вы можете добавлять учетные записи пользователей в группу. Аккаунты, которые вы добавляете, называются членами группы. Вы можете увидеть, как выглядит вкладка «Участники» на рисунке C.

Рисунок C. На вкладке «Участники» перечислены все участники группы.

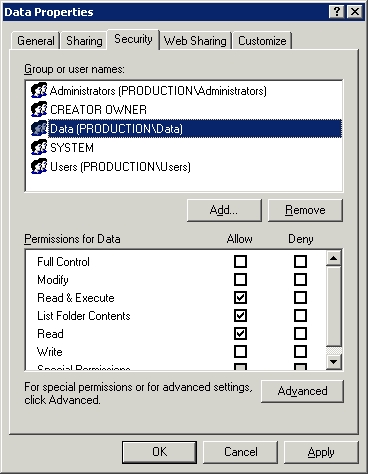

Теперь пришло время заставить группу работать. Для этого щелкните правой кнопкой мыши папку «Данные» и выберите команду «Свойства» в появившемся контекстном меню. Когда вы это сделаете, вы увидите лист свойств папки. Перейдите на вкладку «Безопасность» страницы свойств и нажмите кнопку «Добавить». При появлении запроса введите имя только что созданной группы (Данные) и нажмите OK. Теперь вы можете установить набор разрешений для группы. Какие бы разрешения вы ни применяли к группе, они также применяются к членам группы. Как вы можете видеть на рисунке D, есть и другие права, которые применяются к папке по умолчанию. Группу «Пользователи» лучше всего удалить из списка контроля доступа, чтобы исключить случайные противоречия разрешений.

Рисунок D. Группа «Данные» добавлена в список контроля доступа к папке.

Помните, ранее я упоминал, сколько работы потребовалось, чтобы выяснить, какие пользователи имеют доступ к тому или иному ресурсу? Что ж, когда используются группы, процесс упрощается. Если вам нужно знать, какие пользователи имеют доступ к папке, просто посмотрите, какие группы имеют доступ к папке, как показано на рисунке D. Как только вы узнаете, какие группы могут получить доступ к папке, определить, у кого есть права на эту папку, можно следующим образом. достаточно просто проверить список членов группы (показан на рисунке C). Каждый раз, когда другим пользователям потребуется доступ к папке, просто добавьте их имена в список участников группы. Точно так же вы можете удалить права доступа к папке, удалив имя пользователя из списка участников группы.

Вывод

В этой статье я показал вам, как создавать группы безопасности в среде Windows Server 2003. В следующей статье серии я продолжу обсуждение, показав вам влияние выбора другого типа группы.

- Основы работы в сети. Часть 11. Консоль пользователей и компьютеров Active Directory

- Основы работы в сети. Часть 12. Управление учетными записями пользователей

- Основы работы в сети. Часть 14. Группы безопасности

- Основы работы в сети. Часть 15. Универсальные группы и вложение групп

- Основы работы в сети: Часть 16. Роль операционной системы Windows в сети

- Основы работы в сети. Часть 17. Модель OSI

- Основы работы в сети. Часть 18. Совместное использование ресурсов

- Основы работы в сети. Часть 19. Разрешения на уровне общего доступа