Обзор: решение для защиты Azure Active Directory Cayosoft Guardian

Страница продукта: нажмите здесь

Бесплатная пробная версия: нажмите здесь

Введение

Cayosoft Inc. — глобальный поставщик программного обеспечения, разрабатывающий продукты, помогающие организациям управлять своей инфраструктурой Microsoft и защищать ее, а также внедрять современную облачную инфраструктуру.

Два ее основных продукта — Cayosoft Administrator, мощное и полное решение для управления Active Directory (AD) локально, в Azure и/или гибридно, и Cayosoft Guardian, о котором мы расскажем в этом обзоре (версия 1.2.2, выпущенная 19 мая 2020 г.). Guardian — это новый продукт от Cayosoft, предназначенный для защиты и восстановления данных Active Directory, будь то в локальной среде, Azure или гибридной среде. Он отслеживает все изменения каталога, чтобы администраторы могли быстро увидеть, понять и откатить ошибки или вредоносные изменения в своем каталоге. Когда требуется откат, Guardian предлагает автоматический план восстановления, который не требует незавершенных или занимающих много времени файлов резервных копий.

Зачем нам Хранитель?

Большинство администраторов AD, Exchange или Azure/Office 365 сталкивались по крайней мере с одним случаем, когда им приходилось восстанавливать один или несколько объектов, таких как, например, учетная запись пользователя или группа. Это может быть легкой задачей, а может стать кошмаром по нескольким причинам. Рассмотрим следующее:

- Microsoft не будет восстанавливать данные вашего каталога. Если вам нужно что-то восстановить, вы должны знать, как это сделать самостоятельно (если это вообще возможно).

- Корзина AD защищает только от удаления. Но как насчет тех случаев, когда администратор случайно вносит изменения? Это не так плохо, если это один или два объекта, и мы знаем, какие из них и какие изменения были внесены, но что, если это сотни объектов? Что делать, если функция корзины даже не включена?

- Не все типы объектов защищены. Например, корзина Azure AD в первую очередь предназначена для защиты пользовательских объектов. Он также защитит группы Office 365 (также известные как унифицированные группы), но не обеспечивает никакой защиты для групп распространения или безопасности! Если один из них будет удален, это конец.

- Что произойдет, если злоумышленник или мошеннический администратор отключит единый журнал Office 365 и внесет изменения? Как другие администраторы узнают, что было изменено, и отменят эти изменения?

- Организации могут использовать решение Security Information and Event Management (SIEM) для централизации и защиты всех журналов аудита, но это не упрощает откат изменений.

Ключевая особенность

Guardian имеет несколько ключевых особенностей, которые отличают его от конкурентов:

- Он постоянно отслеживает каталог и записывает любые изменения, внесенные в локальной среде и Azure AD;

- Это позволяет чрезвычайно легко найти конкретное изменение и немедленно откатить его, в то время как другие инструменты обычно полагаются на файлы резервных копий. Кроме того, он заблаговременно идентифицирует критические изменения и оповещает о них, а пользователи могут создавать дополнительные оповещения;

- Это выходит за рамки корзины Microsoft. Guardian позволяет администраторам восстанавливать то, что не могут родные инструменты, такие как группы, изменения атрибутов объекта, лицензии Office 365, безвозвратно удаленные объекты и т. д.;

- Он предоставляет единое решение для любого сценария, локального, облачного или гибридного, за счет централизации и непрерывной записи всех изменений в каталоге;

- Быстрое восстановление. Ключом к минимизации простоев и сокращению времени простоя конечных пользователей является возможность отката изменений, вызвавших сбой, и Guardian обеспечивает немедленный откат, не тратя время на поиск десятков файлов резервных копий или журналов;

- Он поддерживает среды с несколькими арендаторами и несколькими лесами. В конце концов, не каждая организация управляет одним арендатором/лесом, поэтому Guardian упрощает защиту нескольких сред с одной консоли.

Требования и установка

Требования для Guardian просты. Что касается аппаратного обеспечения, нам нужен физический или виртуальный сервер или предварительно созданная виртуальная машина Azure с двух- или четырехъядерным процессором, совместимым с Intel, с тактовой частотой 2 ГГц или выше, не менее 8 ГБ ОЗУ (рекомендуется 32 ГБ или более для сред с более 100 тыс. пользователей) и не менее 180 ГБ дискового пространства.

Что касается программного обеспечения, Guardian работает на Windows 10 или Windows Server 2016 и более поздних версиях. Дополнительно нам понадобится Google Chrome, Mozilla Firefox или Microsoft Edge на базе Chromium. В качестве базы данных Guardian использует механизм локальной базы данных Microsoft SQL (входит в комплект), а поддержка SQL Server появится в ближайшее время.

Установка Guardian не может быть проще:

- Загрузите программное обеспечение и запустите его с учетной записью администратора, от которой вы хотите запускать Guardian;

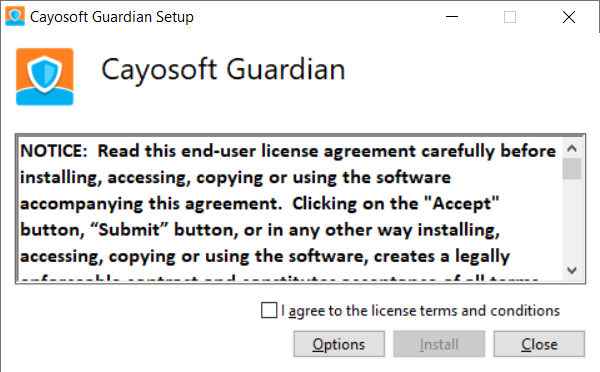

- Примите лицензионное соглашение и нажмите «Установить»:

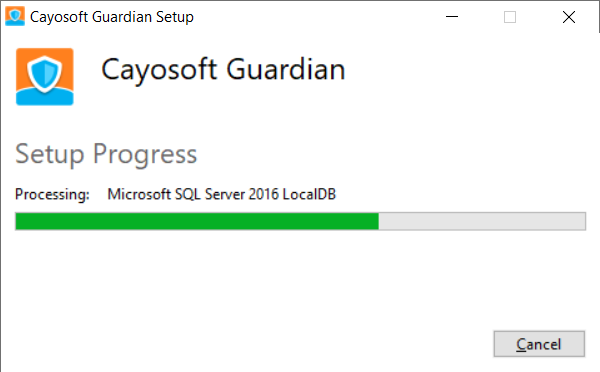

- Затем начнется процесс установки:

- Через некоторое время Guardian устанавливается:

Мы не можем указать учетную запись, под которой должен работать Guardian, или место, где его следует установить, но это указано в дорожной карте и должно быть доступно во втором-третьем кварталах 2020 года.

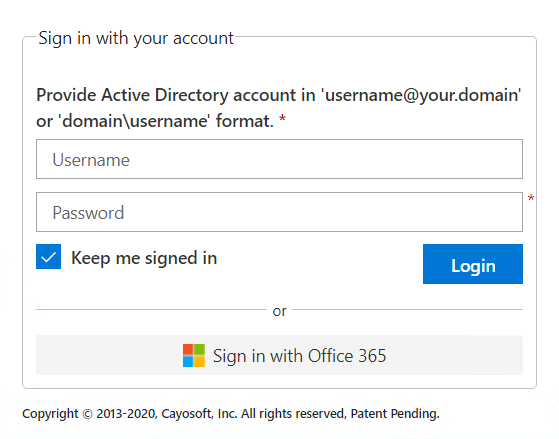

Процесс входа Guardian интегрирован с Azure AD, что означает, что мы можем использовать нашу локальную учетную запись AD или нашу учетную запись Azure AD для входа. Функции безопасности Azure AD, такие как многофакторная проверка подлинности и политики условного доступа, применяются при проверке подлинности.  После входа в систему мы попадаем на Guardian (подробнее об интерфейсе позже):

После входа в систему мы попадаем на Guardian (подробнее об интерфейсе позже):

Конфигурация

Прежде чем мы взглянем на интерфейс, давайте сначала подключим Guardian к нашим локальным AD и Azure AD, чтобы у нас были некоторые данные для просмотра.

Для начала мы подключим Guardian к нашему арендатору Azure AD/Office 365, а позже — к нашей локальной AD. Чтобы добавить нашего арендатора:

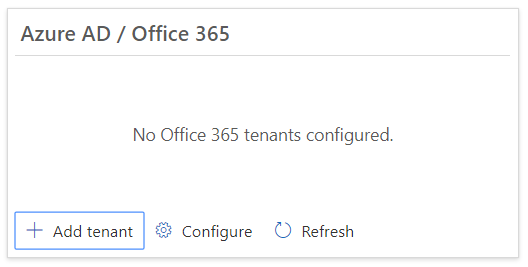

- Нажмите «Добавить арендатора» в разделе «Azure AD/Office 365» на панели инструментов:

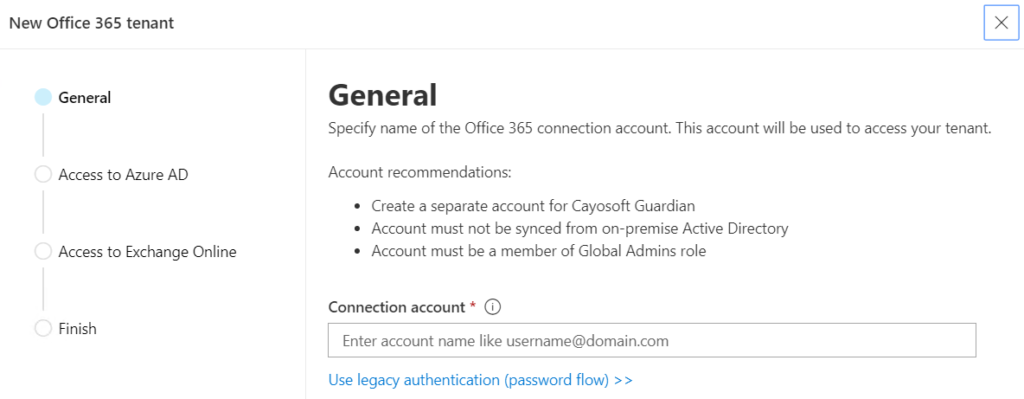

- В мастере нового арендатора Office 365 указываем учетную запись Office 365 для подключения к Azure. Эта учетная запись должна быть только облачной (т. е. не синхронизироваться с локальной AD) и должна иметь роль Azure AD:

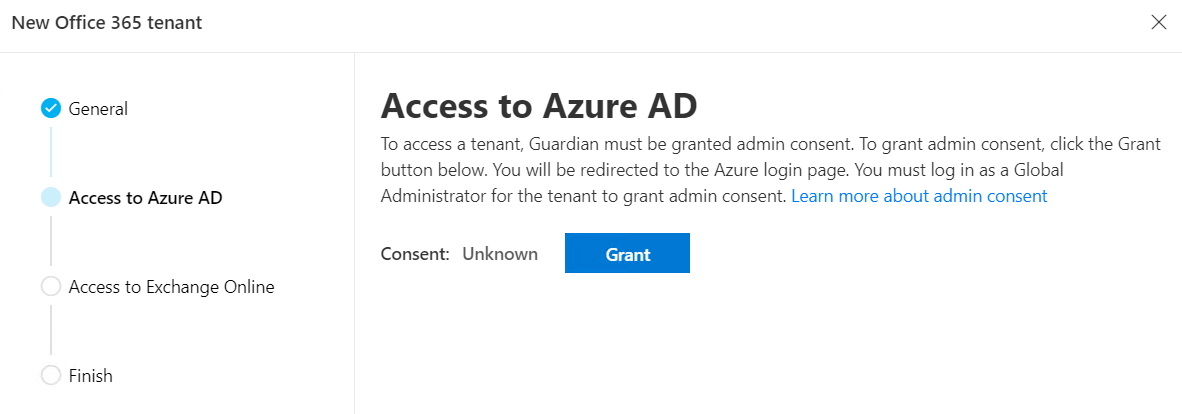

- На следующем экране мы предоставляем учетной записи службы необходимый доступ к Azure AD:

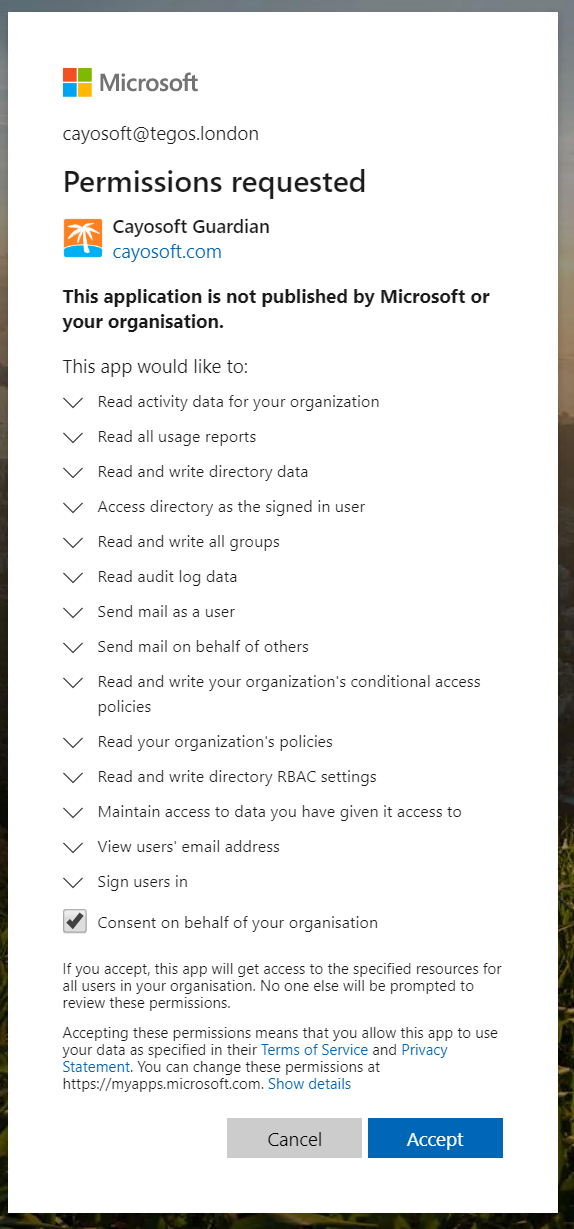

- Все разрешения перечислены до того, как мы их примем:

- Они также подробно описаны на портале Azure в разделе Корпоративные приложения:

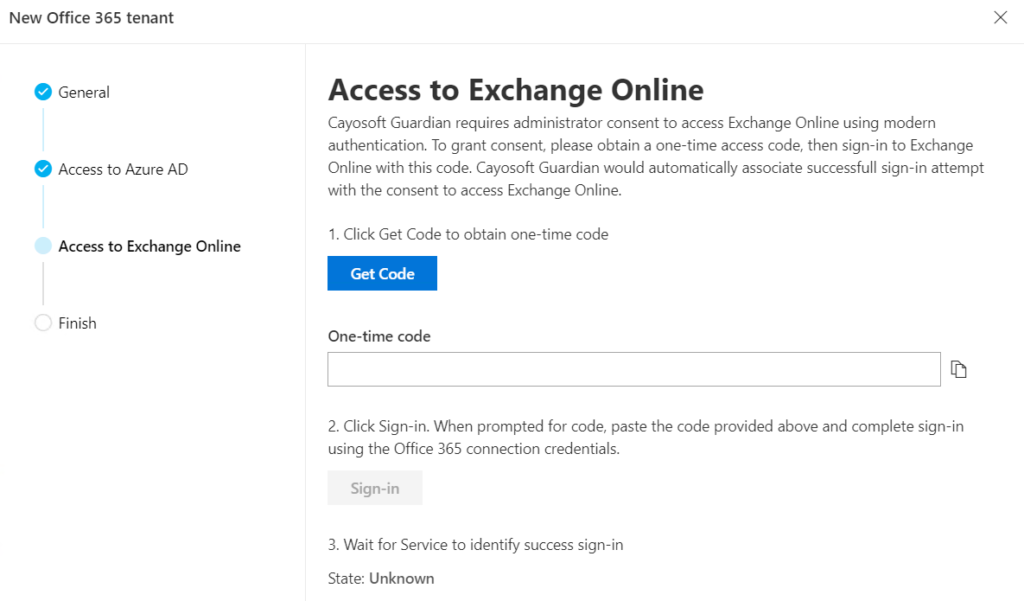

- Затем мы предоставляем Guardian доступ к Microsoft Exchange REST API с помощью одноразового кода (приятно видеть это с помощью этого нового метода доступа к Exchange Online):

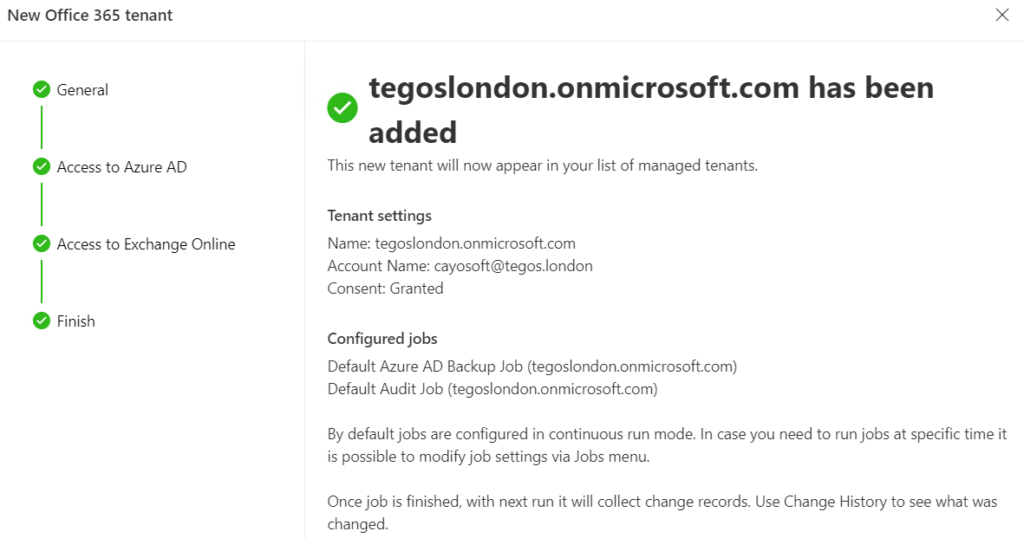

- И мы закончили!

Добавление нашего арендатора Azure/Office 365 немедленно включает мониторинг изменений для постоянной защиты от нежелательных изменений, как мы увидим позже. Теперь наш арендатор появится в списке управляемых арендаторов в разделе Azure AD/Office 365:

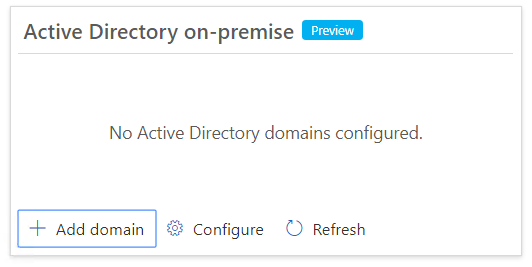

Поскольку это гибридная среда, давайте также добавим локальную AD:

- Нажмите Добавить домен в локальном разделе Active Directory на панели инструментов:

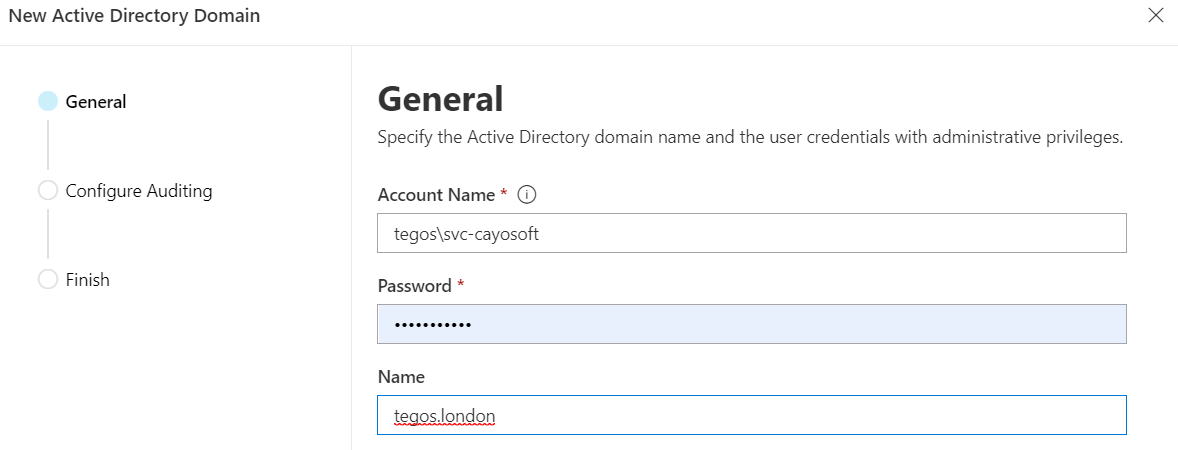

- Затем мы указываем учетную запись службы AD, которую хотим использовать (она должна быть членом группы »), и нажимаем «Далее».

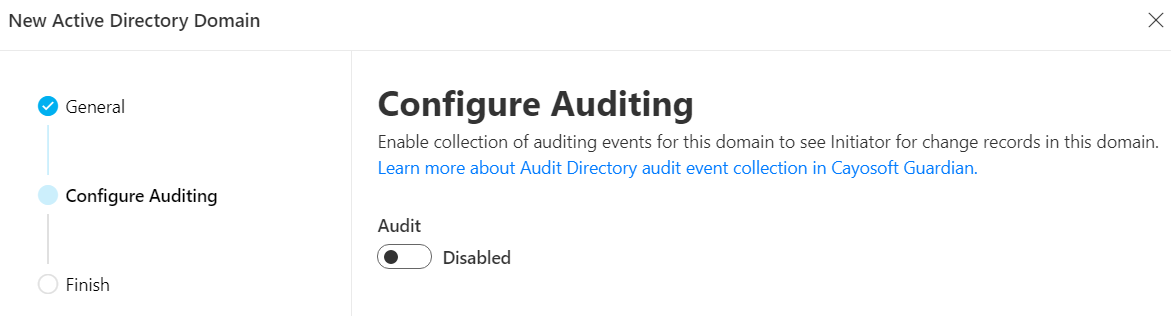

- Последним шагом является включение или выключение аудита, позволяющего фиксировать определенных изменений в AD:

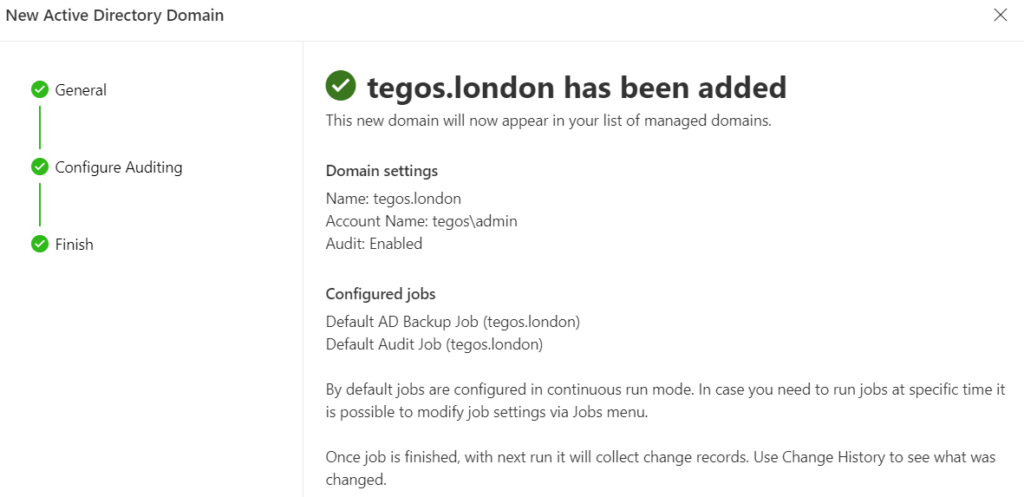

- Еще раз, мы получаем экран подтверждения после того, как все настроено:

- Наш домен AD теперь появится в списке управляемых доменов в разделе Active Directory on-premises:

Примечание. В гибридных или облачных средах Cayosoft Guardian определяет, установлена ли служба Azure AD Connect в добавляемом домене, и при необходимости подключается к ней для запуска циклов синхронизации.

Последние настройки, которые мы будем настраивать, связаны с уведомлениями. Guardian использует каналы уведомлений, которые позволяют ему оповещать администраторов о любых важных изменениях, например, об изменениях в ключевых группах безопасности. Эти уведомления можно отправлять через Teams по определенному каналу или по электронной почте. Это означает, что для служебной учетной записи, которую мы используем для подключения к нашему клиенту, требуется лицензия Teams и/или Exchange Online.

Чтобы настроить , мы:

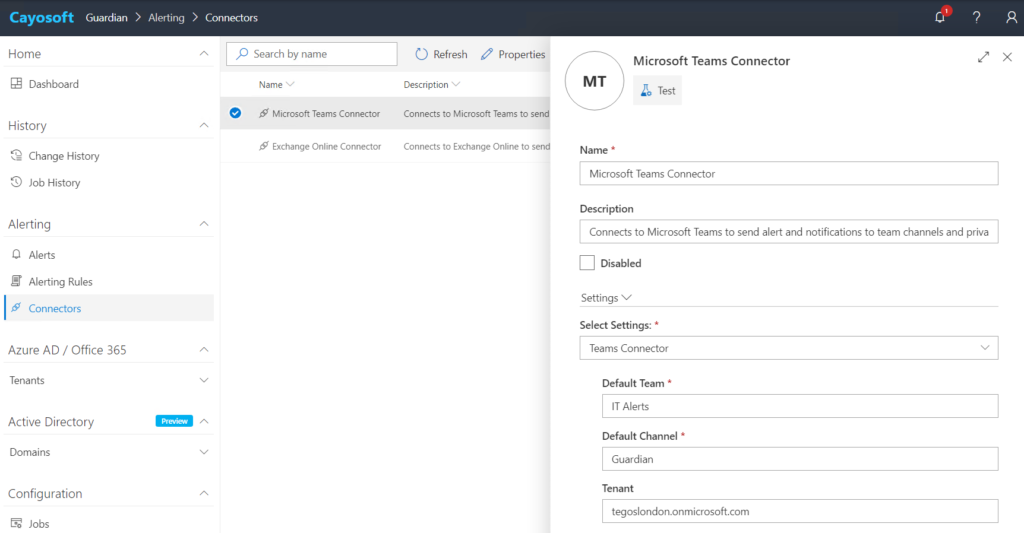

- Перейдите к соединителям в разделе «Предупреждение» ;

- Выберите соединитель Microsoft Teams и нажмите «Свойства» ;

- Все, что нам нужно настроить, — это имя команды в разделе «Команда по умолчанию» и канал, на который мы хотим отправить оповещение:

- Наконец, мы нажимаем «Сохранить», а затем «Проверить», чтобы убедиться, что он работает. Если это так, мы получим тестовое оповещение в Teams:

Настроить так же просто. Мы настраиваем отправителя, который является адресом электронной почты учетной записи службы, и получателя предупреждений:

Если мы теперь перейдем к разделу «Правила оповещения», мы увидим все оповещения, которые могут запускать эти уведомления:

Например, когда кто-то добавляется в локальную группу с высокими привилегиями, такую как или , появляется оповещение. Мы можем настроить каждое предупреждение, включая сообщение предупреждения:

Мы даже можем настроить фильтр, используемый для запуска оповещения, или создать собственные оповещения, но это не так просто. Cayosoft планирует добавить некоторые дополнительные стандартные оповещения и мастер в версии 1.3 или 1.4 позже в этом году. В качестве альтернативы, если клиенту требуется конкретное оповещение, он может запросить его, и Cayosoft отправит ему запрос/фильтр. Отличный сервис!

Мы также можем создать дополнительные каналы уведомлений, которые используются по другим правилам. Это позволяет администраторам безопасно тестировать новые каналы и правила предупреждений или отправлять разные предупреждения разным получателям.

Интерфейс

Сразу видно, что у Guardian очень современный и чистый интерфейс:

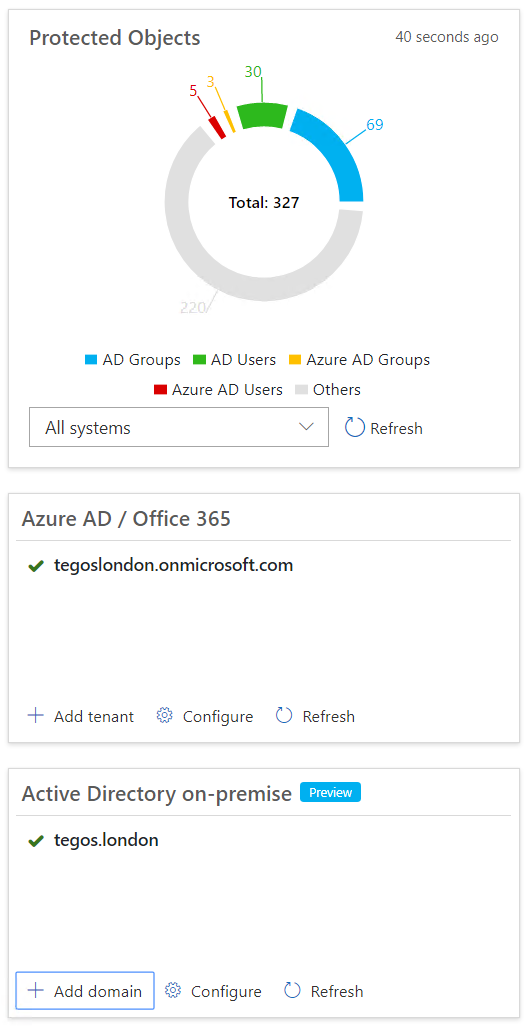

Главная информационная панель дает нам обзор состояния Guardian и изменений в нашей среде. Диаграмма «Защищенные объекты» показывает нам, сколько объектов отслеживается и защищается, а «Последние изменения» показывает количество недавно выполненных изменений:

История изменений — один из основных разделов Guardian, поскольку он используется для просмотра и восстановления изменений объектов:

Все изменения в настроенных средах перечислены с самыми последними вверху. Подробная информация включает измененный объект, какое свойство было изменено, кем и т. д. позволяет нам легко искать и находить изменения.

Кнопка показывает дополнительную информацию, такую как любые предупреждения, которые могли быть вызваны изменением, или старые и новые значения для измененного свойства:

Кнопка делает то, что она говорит, она возвращает выбранную запись истории изменений. Но мы рассмотрим это более подробно в следующем разделе.

Чтобы было проще увидеть все изменения, произошедшие с данным объектом, можно сгруппировать все изменения по или даже по :

Мы также можем использовать , чтобы получить подмножество данных для более удобного просмотра и анализа:

В разделах Azure AD/Office 365 и Active Directory мы можем изучить наши облачные и локальные каталоги. Например, в разделе мы видим список всех наших групп, присутствующих в Azure AD:

В разделе все облачные и синхронизированные учетные записи пользователей в Azure AD. Это чрезвычайно полезно, так как также позволяет нам видеть все изменения, внесенные в конкретную учетную запись пользователя, и отменять любые или все эти изменения:

Active Directory имеет аналогичную структуру. Например, мы можем использовать раздел , чтобы перечислить все объекты, которые были удалены из каталога, любые изменения, внесенные в них до удаления, и отменить любые из этих изменений или восстановить сам объект:

Еще одна функция Guardian, которая мне нравится, заключается в том, что в нем перечислены наши серверы Azure AD Connect, и он даже позволяет нам запускать дельта-синхронизацию без необходимости входа на сервер или использования PowerShell:

Он также показывает, выполняется ли в данный момент синхронизация, когда ожидается следующая синхронизация, а также некоторые из основных функций, которые мы включили или отключили в Azure AD Connect:

Обнаружение и откат изменений

Восстановление объектов в предыдущее состояние — это хлеб с маслом в Guardian. Возможно, в локальный или облачный объект было внесено изменение, которое имело непредвиденные последствия, или, возможно, оно было сделано случайно, злонамеренным администратором или злоумышленником. Независимо от причины, каждый администратор в конечном итоге должен будет отменить изменение, внесенное в объект каталога. И здесь сияет Guardian.

Чтобы иметь возможность отменить изменение, Guardian использует задания, которые автоматически создаются при добавлении арендатора или домена и позволяют Guardian записывать любые изменения, внесенные в этот каталог:

По умолчанию задания настраиваются в режиме непрерывного выполнения, но их можно настроить для запуска в определенное время. Кроме того, мы можем разделить действия каждого задания на несколько разных заданий. Однако, учитывая, что Guardian не оказывает заметного влияния на производительность серверов каталогов, я не понимаю, зачем нам это нужно.

Итак, теперь, когда мы знаем, что Guardian защищает наш каталог, давайте попробуем нанести какой-нибудь ущерб. Во-первых, я собираюсь добавить пользователя в группу с помощью собственной консоли :

Почти мгновенно мы получаем уведомление в Teams о том, что пользователь добавлен в эту группу:

Такое же уведомление есть и в консоли Guardian:

Если мы нажмем либо в Teams, либо в уведомлении консоли Guardian, мы перейдем прямо к деталям изменения, где сможем увидеть, что было изменено (в данном случае свойство группы):

Чтобы отменить изменение, все, что нам нужно сделать, это нажать «Восстановить» (мы уведомлены, что гибридное восстановление все еще является функцией предварительного просмотра):

Guardian создает новое задание, чтобы отменить изменение, которое выполняется почти сразу:

Если мы перейдем к Change History, мы увидим как исходное изменение (красный кружок означает, что было поднято предупреждение), так и новое изменение для его отмены:

Восстановление групп рассылки (DG) — отличный пример, поскольку в настоящее время нет способа восстановить удаленную группу распределения в Office 365… При удалении группа Exchange Online не перемещается в корзину Azure AD и, следовательно, не может быть восстановлена с помощью собственных инструментов. Guardian устраняет эту проблему, быстро воссоздавая объект группы, преобразовывая его в DG с помощью Exchange Online, а затем восстанавливая членство в группе. Давайте попробуем удалить следующую облачную DG и посмотрим, сможем ли мы восстановить ее полностью:

Как только я удалю эту группу, мы увидим, что она не отображается в корзине Azure AD:

Guardian обнаруживает удаление, а также все изменения членства, связанные с удалением:

Как и прежде, все, что нам нужно сделать, это выбрать изменение , нажать « » и дождаться появления уведомления в области уведомлений:

После завершения восстановления мы можем увидеть новые записи об изменениях, добавленные в список: , а также :

Группа вернулась в Azure AD со всеми ее участниками!

Другой важной особенностью Guardian является возможность массового отката изменений. Представьте, что система управления персоналом неправильно обновляет свойство для нескольких пользователей, или добросовестный администратор или злоумышленник создает переадресацию почты для всех почтовых ящиков. В этих случаях мы можем легко отменить все изменения за один раз. Мы начинаем с поиска изменений, которые мы хотим откатить (мы можем искать или группировать их вместе). Затем мы выбираем изменения, которые хотим откатить по отдельности или все вместе, и нажимаем :

В течение нескольких секунд мы получаем за которым следует уведомление в области уведомлений:

Когда восстановление завершено, мы видим, что в список добавлены новые записи об изменениях:

Давайте рассмотрим другой сценарий. Учетная запись пользователя была удалена кем-то или чем-то из локального каталога. Учетная запись синхронизируется с Azure AD, поэтому в истории изменений мы видим, что ее локальная учетная запись удаляется, а затем ее облачная учетная запись (обратите внимание на значок синего облака):

Администратор не знает, нужно ли ему восстанавливать учетную запись AD, облачную учетную запись или обе. Как правило, мы восстанавливаем локальную учетную запись, а затем позволяем Azure AD Connect синхронизировать ее с облаком со всеми ее свойствами. Однако, спеша исправить проблему как можно скорее, администратор вместо этого восстанавливает облачную учетную запись (и только облачную учетную запись):

Через некоторое время Guardian запускает рабочий процесс восстановления. Если учетная запись находится в корзине, она восстанавливается, а также проверяются и восстанавливаются все свойства (например, членство в группе). Если объект был жестко удален, он полностью реконструируется. Еще одна замечательная особенность Guardian заключается в том, что нам не нужно знать, есть ли у пользователя локальная учетная запись, облачная учетная запись или гибридная учетная запись. Обо всем этом за нас позаботится Guardian! После автоматической дельта-синхронизации с Azure AD Connect все возвращается одним щелчком мыши. Ниже мы видим, что все было автоматически восстановлено, например, обе учетные записи, членство в группах и т. д.:

Еще одна замечательная функция Guardian заключается в том, что он также отслеживает изменения Teams с помощью , которое по умолчанию запускается каждые 10 минут:

В качестве примера возьмем следующую команду:

В окне мы видим отслеживаемые операции Teams, такие как создание самой команды, создание каналов и добавление владельцев, например:

Повторно добавить пользователя в команду так же просто, как и раньше. Мы просто выбираем операцию, которую хотим отменить, и нажимаем :

Затем пользователь снова добавляется в команду:

Существует также оповещение, созданное по умолчанию, которое предупреждает администраторов о любых гостевых изменениях, внесенных в команду. Например, если мы включим параметр :

Мы предупреждены о факте:

В разделе мы можем точно увидеть, что было изменено (в разделе »), а также кто выполнил изменение и в какой команде (оба в разделе »):

Некоторые действия нельзя откатить, например, удаление каналов, поскольку Microsoft не предоставляет API для этого:

Другие действия, например, выполняемые в Exchange или с атрибутами Exchange в AD, также регистрируются. Однако Guardian не является решением для резервного копирования пользовательского контента, такого как пользовательские файлы, почтовые ящики, сообщения и т. д., поэтому не ожидайте, что сможете восстановить почтовый ящик, удаленный много лет назад, только потому, что вы видите действие удаления в .

Вердикт

Guardian четко выполняет свои обещания. Его непрерывный мониторинг и защита локальных каталогов и/или Azure Active Directory гарантирует, что большинство изменений можно быстро отменить одним нажатием кнопки, без необходимости администраторам просматривать многочисленные журналы или прибегать к сценариям или файлам резервного копирования. Тот факт, что его чрезвычайно легко установить и настроить, делает его развертывание безболезненным и беспроблемным. В общем, отличный инструмент, который я бы без проблем порекомендовал всем, кто отвечает за управление Active Directory!

Рейтинг 4.6/5