Новый способ включения многофакторной проверки подлинности для Microsoft 365

Существует бесчисленное множество статей и сообщений в блогах, в которых описываются шаги, необходимые для включения многофакторной проверки подлинности для Microsoft 365. Несмотря на это, за последние месяцы этот процесс значительно изменился. Фактически вариант многофакторной проверки подлинности, который когда-то появлялся в разделе «Пользователи» центра администрирования Microsoft 365, больше не существует. Поэтому я хотел воспользоваться возможностью, чтобы показать вам новый способ включения многофакторной аутентификации. Как и я, я также собираюсь рассказать о некоторых важных соображениях, о которых вам следует подумать, прежде чем включать многофакторную аутентификацию. (И обратите внимание на статью моего коллеги Сукеша Мудраколы о включении многофакторной аутентификации на множестве платформ, отличных от Microsoft 365, которая будет опубликована здесь, в TechGenix, завтра.)

Начните с центра администрирования Azure AD

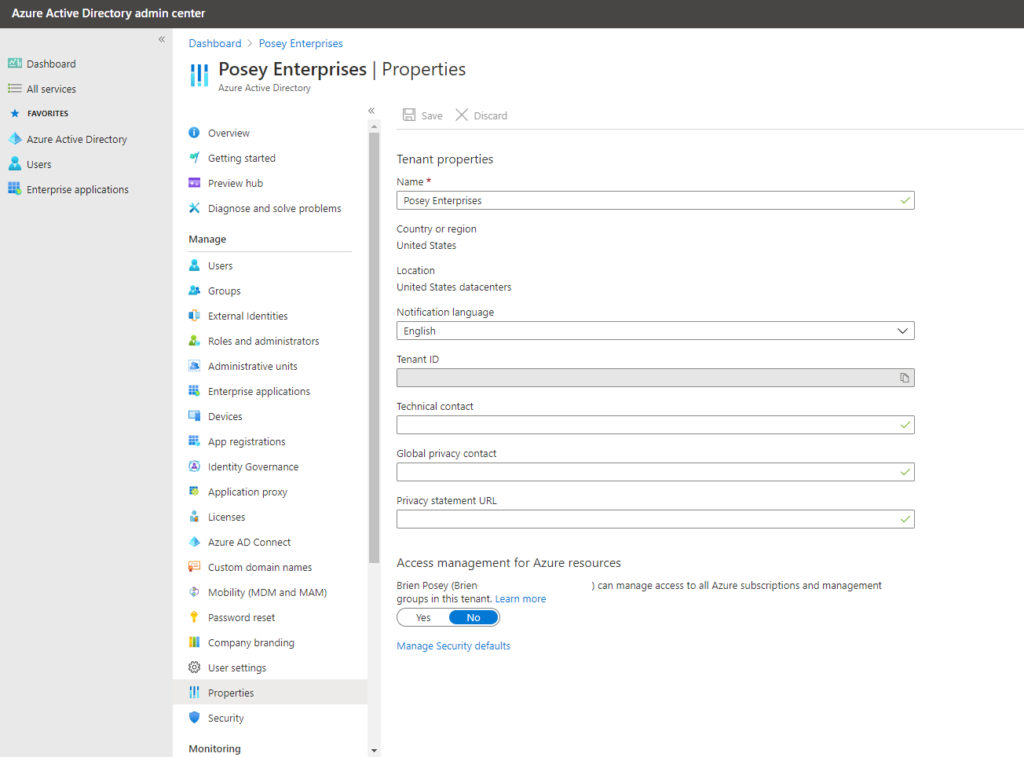

Вместо того, чтобы проходить через центр администрирования Microsoft 365, как это требовалось в прошлом, вам нужно будет начать процесс, войдя в Microsoft 365 и открыв центр администрирования Azure Active Directory. Когда консоль откроется, щелкните вкладку Azure Active Directory, а затем щелкните вкладку Свойства. Как выглядит эта вкладка, вы можете увидеть на рисунке ниже.

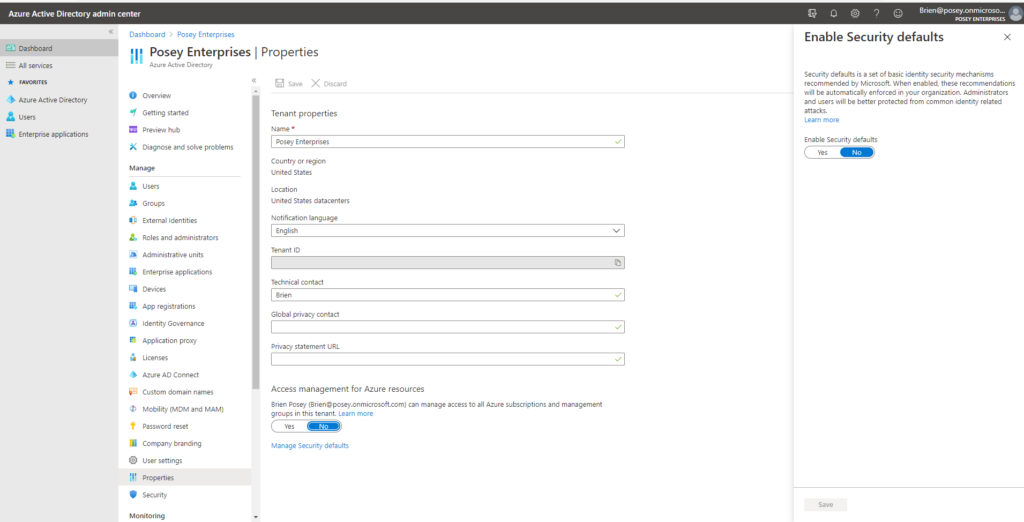

Если вы посмотрите на нижнюю часть снимка экрана, показанного выше, вы заметите ссылку «Управление параметрами безопасности по умолчанию», расположенную сразу под переключателем «Управление доступом к ресурсам Azure». Когда вы нажмете на эту ссылку, консоль откроет боковую панель с надписью «Включить параметры безопасности по умолчанию». Вы можете увидеть, как это выглядит на следующем рисунке. Все, что вам нужно сделать сейчас, это установить переключатель в положение «Да», чтобы включить параметры безопасности по умолчанию.

Вы могли заметить, что переключатель «Включить параметры безопасности по умолчанию» ничего не говорит о многофакторной аутентификации. Причина этого в том, что когда вы включаете параметры безопасности по умолчанию, вы делаете гораздо больше, чем просто включаете многофакторную аутентификацию. На самом деле к этому переключателю привязано пять отдельных настроек безопасности. Включение параметров безопасности по умолчанию делает следующее:

- Включение параметров безопасности по умолчанию требует от всех пользователей регистрации для многофакторной проверки подлинности.

- Когда включены параметры безопасности по умолчанию, все администраторы должны будут выполнять многофакторную аутентификацию.

- После включения этого параметра все устаревшие протоколы аутентификации будут заблокированы и больше не будут работать.

- Пользователи должны будут выполнять многофакторную проверку подлинности всякий раз, когда Azure Active Directory сочтет это необходимым.

- Привилегированные действия, такие как доступ к порталу Microsoft Azure, будут защищены многофакторной аутентификацией.

Многофакторная проверка подлинности для Microsoft 365: быстрый и простой способ

Как видите, глобальное включение параметров безопасности по умолчанию включает многофакторную аутентификацию и включает все связанные настройки. Это быстрый и простой способ включить многофакторную проверку подлинности для всех ваших пользователей Microsoft 365. Как бы ни было удобно иметь один переключатель, который контролирует все, однако включение настроек безопасности по умолчанию не всегда может быть лучшим способом действий.

Есть две очень важные вещи, которые вы должны рассмотреть, прежде чем включить параметры безопасности по умолчанию. Во-первых, включение настроек безопасности по умолчанию — это глобальная операция. Другими словами, это то, что повлияет на все ваши учетные записи пользователей. Второе, о чем вам нужно подумать, это то, что при включении настроек безопасности по умолчанию устаревшие протоколы аутентификации будут отключены. Другими словами, многофакторная проверка подлинности будет единственным средством проверки подлинности в среде Microsoft 365.

На первый взгляд может показаться идеальным требование многофакторной аутентификации по всем направлениям. Тем не менее, введение такого типа требований к одеялу иногда может привести к поломке. Например, в моей организации есть несколько сценариев PowerShell, требующих проверки подлинности в среде Microsoft 365. Если бы я включил настройки безопасности по умолчанию, эти сценарии PowerShell, скорее всего, перестали бы работать.

Имейте в виду, что PowerShell — не единственное, с чем могут возникнуть проблемы, если вы включите многофакторную аутентификацию по всем направлениям. Некоторые типы почтовых клиентов также могут иметь проблемы, как и сторонние приложения, предназначенные для взаимодействия с экосистемой Microsoft 365.

Microsoft рекомендует небольшим организациям включить параметры безопасности по умолчанию. Однако более крупным организациям или организациям со сложными требованиями к безопасности обычно лучше использовать нечто, называемое условным доступом.

Использование условного доступа

Условный доступ — это еще один способ включения многофакторной аутентификации, но он дает вам гораздо больше детализации, чем то, что у вас есть с настройками безопасности по умолчанию. Вместо того чтобы применять политику глобально для всей организации, вы можете создать исключения, чтобы только определенные пользователи подпадали под ваши требования многофакторной аутентификации. Однако стоит отметить, что для использования условного доступа вам потребуется лицензия Azure AD Premium.

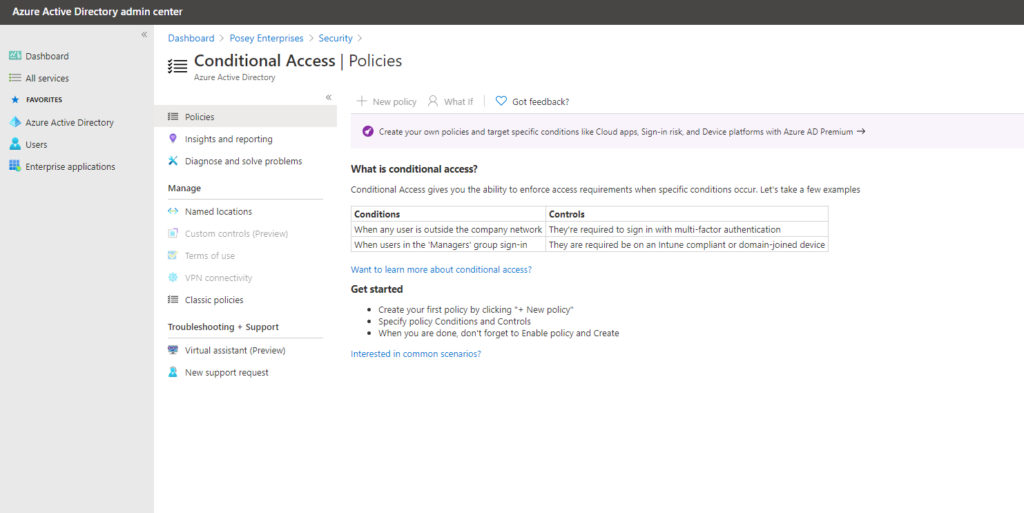

Чтобы создать политику условного доступа, щелкните вкладку «Безопасность», а затем вкладку «Политики». Теперь просто нажмите кнопку «Новая политика» и следуйте инструкциям. Вы можете видеть, что страница политик условного доступа выглядит так, как показано на рисунке ниже.

Подробное обсуждение политик условного доступа выходит за рамки этой статьи. Тем не менее, я хотел упомянуть, что политики условного доступа позволяют вам делать больше, чем просто включать или отключать многофакторную аутентификацию для определенных пользователей. Условный доступ можно использовать для определения условий, которые действуют как способ установления доверия. (Чтобы получить подробное руководство по условному доступу в Microsoft Azure, щелкните здесь.

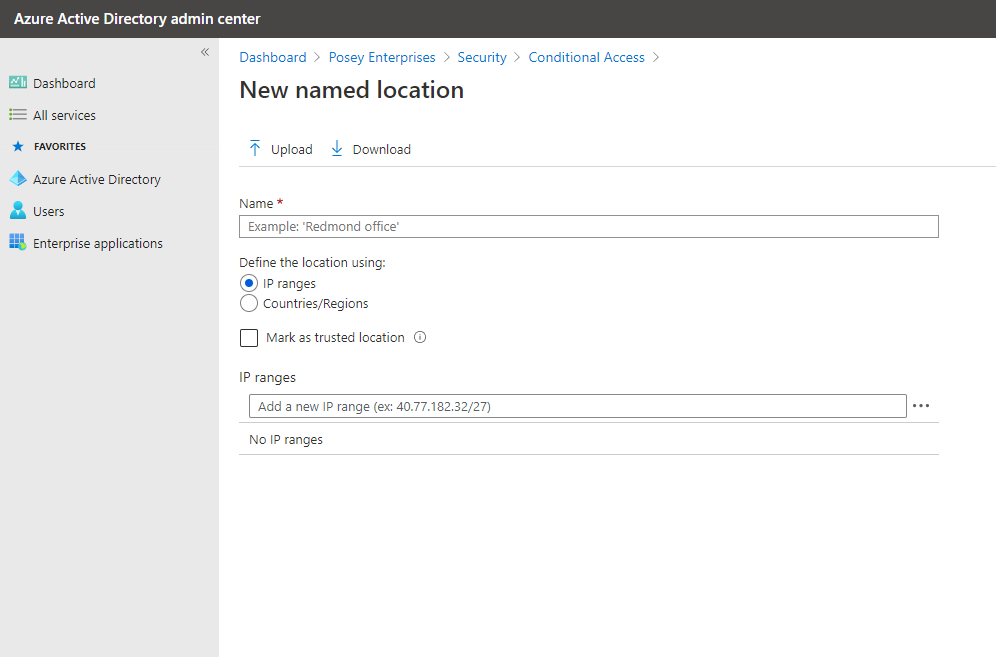

Чтобы показать вам, как это работает, давайте предположим на мгновение, что место, где вы работаете, имеет действительно хорошую физическую безопасность. Таким образом, если пользователь входит в систему с устройства, подключенного к вашей сети, вы можете быть относительно уверены, что пользователь является тем, за кого себя выдает, просто потому, что он физически присутствует в вашем офисе. Да, я знаю, что один пользователь может войти в систему как другой пользователь, используя украденные учетные данные, но суть того, что я собираюсь вам показать, не в этом. Дело в том, что ваш офис является доверенным местом, и Azure AD позволяет определить его как таковое. Условный доступ дает вам возможность создать именованное расположение (обычно на основе диапазона IP-адресов) и рассматривать это расположение как надежное. Вы можете увидеть, как это выглядит на следующем рисунке.

В большинстве ситуаций, вероятно, будет хорошо, если вы продолжите и включите параметры безопасности по умолчанию. Однако если у вас сложные требования к безопасности или у вас уже есть лицензия Azure AD Premium, вам, вероятно, лучше использовать условный доступ.