Nmap: все об этом бесплатном инструменте мониторинга сети с открытым исходным кодом

Мониторинг является важным аспектом всех сетей, поскольку он предотвращает атаки и выявляет уязвимости на самых ранних этапах. Сетевые администраторы и специалисты по ИТ-безопасности всегда готовы полностью контролировать все, что происходит в сети их организации, и выявлять уязвимости как можно раньше. Это гонка со временем по выявлению и исправлению ошибок до того, как кибер-злоумышленники доберутся до них. К сожалению, выявление и устранение уязвимостей по-прежнему остается задачей, выполняемой вручную. На самом деле, отчет Cisco показывает, что 35% сетевых стратегов считают поиск и устранение неисправностей в сети наиболее трудоемким и ресурсоемким занятием для сетевых администраторов. Хорошей новостью является то, что сегодня доступно множество инструментов и утилит для мониторинга, которые облегчают нагрузку на сетевых администраторов и повышают их производительность. Среди этих многочисленных инструментов мониторинга сети Nmap выделяется и даже считается стандартом де-факто благодаря своей универсальности и полезности.

В этой статье мы более подробно рассмотрим этот мощный инструмент мониторинга сети и почему он так важен для сетевых администраторов.

Что такое Нмап?

Network Mapper, или сокращенно Nmap, — это бесплатный инструмент с открытым исходным кодом, используемый для сканирования сетей, выявления уязвимостей, поиска открытых портов, автоматического обнаружения хостов и многого другого. Он начинался как утилита для Linux и был перенесен на Windows, macOS и другие операционные системы из-за своей полезности. Даже сегодня она продолжает оставаться одной из самых полезных утилит для Linux и Windows.

Возможности Nmap

Nmap популярен, потому что он может сделать массу вещей для профессионалов в области ИТ-безопасности. Некоторые из ключевых особенностей:

- Идентифицирует хосты в сети на основе различных критериев. Например, вы можете перечислить устройства, отвечающие на запросы ICMP, или те, которые обращаются к определенному открытому порту, и так далее.

- Указывает количество открытых портов в сети, так как это основная точка уязвимости.

- Проверяет удаленные устройства для идентификации приложений и их версий.

- Обнаруживает базовую операционную систему и аппаратные характеристики устройств.

- Получает точный путь, направляя пакеты на целевую машину.

- Отслеживает хосты для обнаружения и идентификации нового устройства или доступа.

- Предоставляет сетевую информацию, такую как DNS-имена и типы устройств.

Как видите, эти функции являются всеобъемлющими и охватывают практически все аспекты мониторинга сети, и это оправдывает стандартную де-факто позицию, которой он пользуется сегодня.

Что можно сделать с помощью Nmap?

Сканирование портов — это основная функция Nmap, но с годами она эволюционировала, чтобы выполнять широкий спектр действий для своих пользователей. Его истинная сила заключается в его гибкости и универсальности. Вот некоторые вещи, которые вы можете сделать с помощью этого инструмента.

Сканирование портов

Nmap отправляет пакеты на другие устройства и возвращает множество информации, такой как IP-адреса, сетевые атрибуты и многое другое, чтобы дать вам точное представление об устройствах и вашей сети. Вы можете легко создать инвентаризацию аппаратного и программного обеспечения вашей сети. Это особенно полезно для быстрого выявления уязвимостей.

Поддерживает различные протоколы и операционные системы

Nmap поддерживает различные протоколы, такие как протокол управления передачей (TCP), протокол пользовательских дейтаграмм (UDP), протокол передачи управления потоком (SCTP) и протокол управления сообщениями в Интернете (ICMP), поэтому вы можете использовать его для отправки сообщений в широкий диапазон устройства. Кроме того, вы можете использовать его на многих портах и для многих целей, и именно эта гибкость делает Nmap таким популярным, даже спустя 23 года после его первого выпуска.

Обнаружение хоста

Nmap может легко обнаруживать устройства в сети и их физические соединения. Он может идентифицировать все виды устройств, таких как серверы, маршрутизаторы и коммутаторы, что делает его особенно полезным для планирования емкости и управления запасами. Он также определяет службу и роль устройства. Например, он определяет, используется ли сервер для электронной почты или для размещения приложений, а в случае последнего — приложения и их версии, работающие на нем.

Сведения об оборудовании и операционной системе

Nmap предоставляет подробную информацию об операционной системе и базовом оборудовании различных устройств. Сюда входят подробные сведения, такие как название операционной системы, имя ее поставщика, версия и даже оценка среднего времени безотказной работы устройства. Все эти сведения обязательно пригодятся для планирования емкости.

Аудит безопасности

Когда вы знаете операционную систему, версии и даже приложения, работающие на сервере, становится легко определить возможные недостатки безопасности, связанные с этой операционной системой и версией. Это также помогает при устранении неполадок, и сетевой администратор может даже заранее написать сценарии для выявления этих уязвимостей и устранения неполадок до того, как они негативно повлияют на сеть.

Интерактивный графический интерфейс

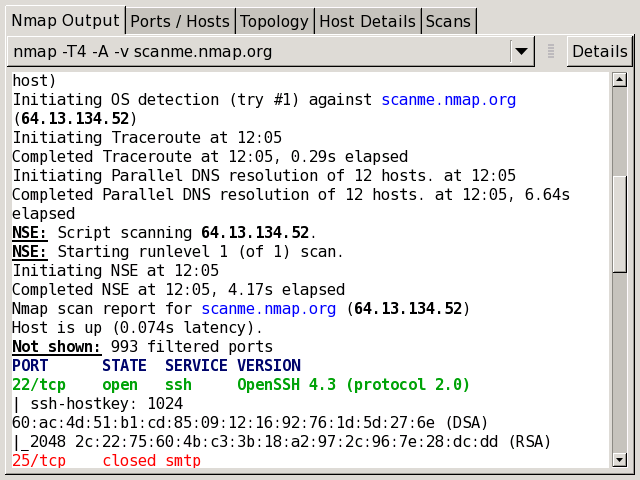

Zenmap — это интерактивный графический интерфейс Nmap, который помогает сохранять сканы, сравнивать их, просматривать карты топологии сети, составлять список портов, сохранять сканы и т. д.

Таким образом, вот некоторые из вещей, которые вы можете сделать с ним:

Типы сканов

Nmap работает, сканируя порты и устройства для сбора соответствующей информации, используя которую, вы можете предпринять упреждающие шаги для защиты вашей сети. Вот некоторые поддерживаемые типы сканирования:

TCP-сканирование

Сканирование TCP в основном используется для сетей IPv6. В этом типе сканирования Nmap отправляет системный вызов «connect» в операционную систему, чтобы указать ей установить соединение с целевой машиной. Это соединение высокого уровня, часто используемое веб-браузерами и другими сетевыми приложениями, основано на программном интерфейсе, который называется Berkeley Sockets API. Nmap использует тот же интерфейс для получения информации о состоянии.

UDP-сканирование

Nmap использует сканирование UDP для определения открытых и уязвимых портов UDP. Он также используется для проверки входящих запросов на целевой машине. Однако проблема в том, что UDP не может отправить положительное подтверждение, поэтому всегда есть вероятность ложных срабатываний. Кроме того, если Nmap отправляет сообщение на неоткрытый UDP-порт, система отвечает ICMP-сообщением. Из-за этих аспектов сканирование UDP ненадежно.

СИН-сканирование

Сканирование SYN похоже на сканирование TCP, за исключением того, что Nmap создает пакет SYN, который представляет собой не что иное, как первый пакет, используемый для установления соединения TCP. Уникальным аспектом здесь является то, что связи нет вообще, и Nmap анализирует ответы для получения результатов.

ACK-сканирование

Nmap использует сканирование ACK, чтобы проверить, фильтруется порт или нет, и это помогает проверять брандмауэры и их свойства. В большинстве случаев это сканирование используется для проверки того, является ли брандмауэр без сохранения состояния или с отслеживанием состояния, и отличается от других сканирований наличием только флага ACK в тестовых пакетах.

FIN-сканирование

Nmap использует секретное сканирование, называемое сканированием FIN, для проверки устройств, которые блокируют входящие соединения с помощью флагов SYN. Другими словами, сканирование FIN проникает в устройства, которые блокируют сканирование SYN, и очень полезно для проверки устройств, подпадающих под программы IDS. Но одна проблема заключается в том, что некоторые компьютеры могут отправлять пакет RST (сброс) в ответ на FIN, поэтому всегда есть вероятность ложных положительных и отрицательных результатов.

НУЛЕВОЕ сканирование

Nmap использует сканирование NULL для скрытого получения информации от брандмауэров без сохранения состояния, маршрутизаторов с фильтрацией пакетов и других устройств, которые имеют меры безопасности для предотвращения запросов на сканирование. Как следует из названия, для заголовка установлено значение 0, поэтому эти пакеты не считаются действительными и, следовательно, могут фильтроваться на большинстве устройств. В то же время важно отметить, что это сканирование не соответствует стандарту RFC 793 и не может отличить открытые порты от фильтрованных.

Рождественское сканирование

Сканирование Xmas когда-то считалось скрытым сканированием, но сейчас оно не используется так часто, потому что устройства эволюционировали, чтобы идентифицировать его. Тем не менее, Nmap использует сканирование Xmas для манипулирования пакетами, которые не могут быть идентифицированы межсетевыми экранами без сохранения состояния и некоторыми системами обнаружения вторжений (IDS), особенно если они плохо настроены.

IDLE-сканирование

IDLE-сканирование — одно из самых незаметных и продвинутых сканирований, поскольку оно обеспечивает полную анонимность. В этом сканировании Nmap отправляет пакеты не с вашего реального IP-адреса, а с другого хоста в целевой сети. Таким образом, это некоторые из различных вариантов сканирования, доступных для вас.

Команды Nmap

Давайте кратко рассмотрим некоторые из популярных команд:

Цель | Команда Nmap | Пример |

| Базовое сканирование | Nmap «IP» или nmap «имя хоста» | Nmap 1.1.1.1 или Nmap google.com |

| Сканировать определенный порт | Nmap -p «номер порта» «IP-адрес» | Nmap -p 80, 84 11.1.1.1 |

| Сканировать весь диапазон портов | Nmap -p «диапазон портов» «IP» | Nmap -p 1-80 1.1.1.1 |

| Сканировать несколько IP-адресов | Nmap «IP-адреса» | Nmap «1.1.1.1 2.2.2.2 3.3.3.3» |

| Сканировать хосты из текстового файла | Nmap -iL «текстовый файл» | Nmap -iL iplist.txt |

| Сканировать верхние порты | Nmap --top-ports «количество портов» «IP» | Nmap –верхние порты 10 1.1.1.1 |

| Откройте для себя хосты | Nmap -sn «IP» | Nmap -sn 1.1.1.1 |

| Отключить разрешение DNS | Nmap -n «IP» | Nmap -n 1.1.1.1 |

| Определить версию | Nmap — св «ИП» | Nmap -sV 1.1.1.1 |

| Определить операционную систему | Nmap -o «IP» | Nmap -o 1.1.1.1 |

Как видите, Nmap — это утилита мониторинга, которая дает исчерпывающую информацию об устройствах. Он использует различные способы сканирования для сбора информации с разных устройств, и это помогает сетевым администраторам заблаговременно выявлять уязвимости и предотвращать атаки. Готовы попробовать? Вы можете скачать Nmap здесь.