Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 2)

- Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 10)

- Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 11)

- Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 13)

Введение

В первой части этой серии статей, посвященной миграции на основе гибридного развертывания Exchange в Office 365 или, точнее, в Exchange Online, я объяснил вам простыми словами, какие подходы к миграции мы имеем в нашем распоряжении, когда дело доходит до миграции с Exchange. на основе локальной среды в Exchange Online. Кроме того, я кратко описал, что такое гибридное развертывание Exchange и что оно предлагает с точки зрения сосуществования. Кроме того, мы создали пробный клиент Office 365 и добавили в него наш домен, который в данном случае — «office365lab.dk.dk».

В этой части 2 мы продолжим с того места, на котором остановились в части 1. То есть мы развернем серверы службы федерации Active Directory (ADFS), которые необходимы для федерации удостоверений с Office 365. Точнее, мы развернем и настроим две ADFS. серверы. Для достижения высокой доступности серверы ADFS будут настроены в ферме ADFS и сбалансированы по нагрузке с помощью балансировки сетевой нагрузки Windows (WNLB).

Важный:

Прежде чем приступить к развертыванию и настройке серверов, необходимых для полноценного сосуществования локальной среды Exchange и Exchange Online, необходимо запустить средство готовности к развертыванию Microsoft Office 365 в соответствующем лесу Active Directory. Инструмент предоставит анализ среды при подготовке к фактическому развертыванию Office 365 на предприятии, и важно, чтобы вы устранили все проблемы, обнаруженные инструментом, до развертывания многофункциональных серверов сосуществования. Вы можете скачать инструмент здесь.

Краткое описание федерации удостоверений Office 365

Используя протоколы WS-Federation (WS-Fed) и WS-Trust, службы федерации Active Directory (ADFS) 2.0 обеспечивают единый вход на основе утверждений (также известный как федерация удостоверений) для служб в предложении службы Office 365. Преимущество использования федерации удостоверений заключается в предоставлении пользователям предприятия возможности единого входа независимо от того, находятся ли они во внешней сети или во внутренней корпоративной сети.

По сути, ADFS 2.0 — это служба маркеров безопасности (STS), способная выдавать, проверять и обмениваться маркерами безопасности от имени пользователей на предприятии.

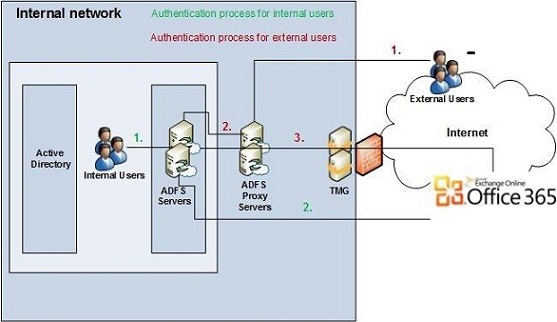

Хотя ADFS можно развернуть с помощью автономных серверов федерации, служба федерации удостоверений обычно состоит из двух или более прокси-серверов ADFS, размещенных в сети периметра, и двух или более серверов ADFS, расположенных во внутренней корпоративной сети. Внутренние серверы ADFS настраиваются в так называемой ферме серверов федерации, нагрузка на которую снова распределяется с использованием некоторого решения для балансировки нагрузки. Прокси-серверы ADFS не настроены в ферме серверов федерации как таковые, но входящие сеансы, попадающие на эти серверы, просто распределяются по нагрузке.

Диаграмма 1

Причина, по которой рекомендуется развертывать как минимум два прокси-сервера ADFS и серверов ADFS, заключается в обеспечении избыточности. Это очень важно, поскольку недоступная инфраструктура ADFS означает, что пользователи не смогут получить доступ к каким-либо используемым службам в Office 365.

По умолчанию конфигурация ADFS хранится во внутренней базе данных Windows (WID) как для прокси-сервера ADFS, так и для серверов ADFS. Если вам нужно более пяти серверов федерации в ферме или вам нужно распределить их по нескольким местоположениям, можно сохранить конфигурацию ADFS в базе данных SQL, но, как правило, такой конфигурации следует избегать из-за затрат и сложности.

Также стоит отметить, что прокси-серверы ADFS могут быть исключены в определенных сценариях, когда массив TMG или ферма UAG расположены в сети периметра. Однако UAG не может предварительно аутентифицировать активные клиенты Office 365 (ActiveSync, Outlook Anywhere и Lync), а только пассивные клиенты (клиенты на основе браузера, такие как OWA).

Важно помнить, что для федерации удостоверений требуется синхронизация каталогов (DirSync) из локального леса Active Directory с арендатором Office 365, чтобы для каждого локального пользователя в арендаторе Office 365 создавался теневой пользователь.

Я не буду вдаваться в детали федерации удостоверений здесь, поскольку я покажу вам процесс проверки подлинности по мере продвижения в этой серии статей.

Настройка балансировки нагрузки Windows на серверах ADFS

При настройке полноценного сосуществования локальной среды Exchange и Office 365 очень важно, чтобы федерация удостоверений работала постоянно. Как уже упоминалось, если служба федерации удостоверений становится недоступной, это означает, что пользователи Active Directory на предприятии не могут пройти проверку подлинности в службе Office 365, такой как Exchange Online. Поскольку пользователь не может пройти аутентификацию, он не может получить доступ к службе Office 365, так как не знает пароль, установленный для самого объекта пользователя Office 365. По этой причине настоятельно рекомендуется балансировать нагрузку на все серверы ADFS, а также на прокси-серверы ADFS с помощью балансировки сетевой нагрузки Windows (WNLB), виртуального устройства балансировки нагрузки или аппаратного балансировщика нагрузки. Поскольку ADFS не требует сходства на основе уровня 7, WNLB полностью поддерживается.

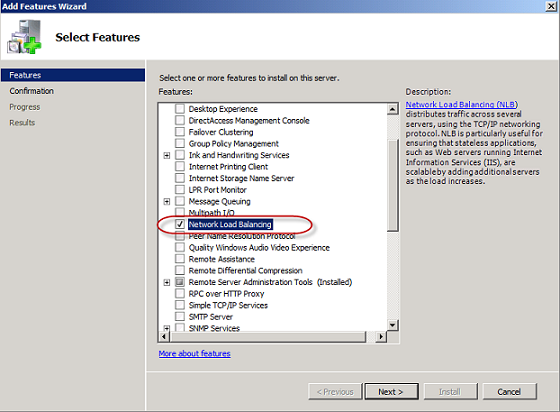

Прежде чем настраивать ADFS на двух серверах ADFS, мы настроим их в WNLB. Для этого сначала установите компонент «Балансировка сетевой нагрузки». Это можно сделать, открыв Диспетчер серверов и запустив « Мастер добавления компонентов », как показано на рисунке 1. На странице « Выбор функций » установите флажок « Балансировка сетевой нагрузки ».

Рисунок 1: Выбор компонента балансировки сетевой нагрузки

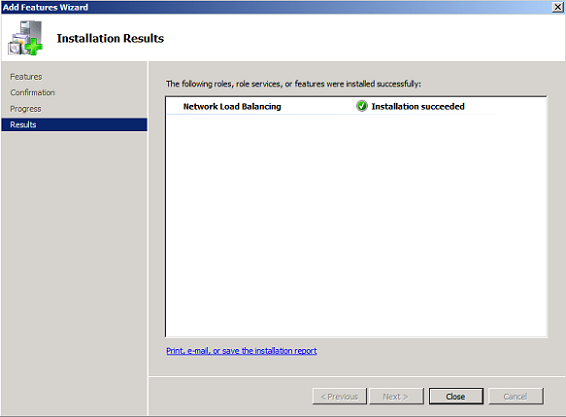

Когда компонент будет установлен, нажмите « Закрыть », чтобы выйти из мастера.

Рис. 2. Компонент NLB установлен

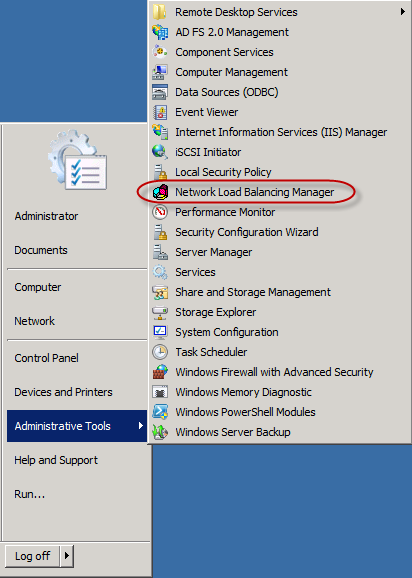

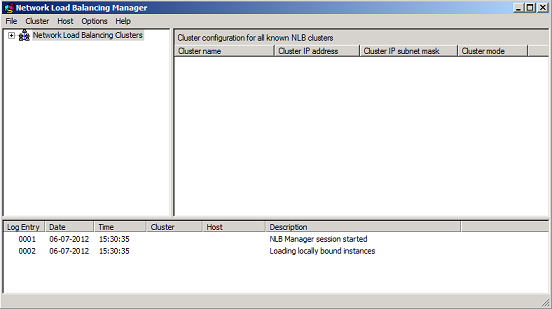

Теперь запустите « Диспетчер балансировки сетевой нагрузки » из « Пуск » > « Администрирование ».

Рисунок 3: Запуск NLB Manager

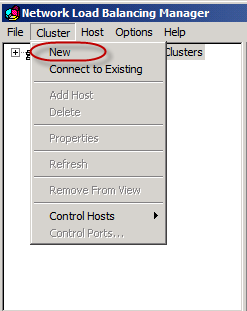

В диспетчере NLB выберите в меню « Кластер » и нажмите « Создать ».

Рис. 4. Диспетчер балансировки сетевой нагрузки

Рисунок 5: Открытие мастера создания нового кластера NLB

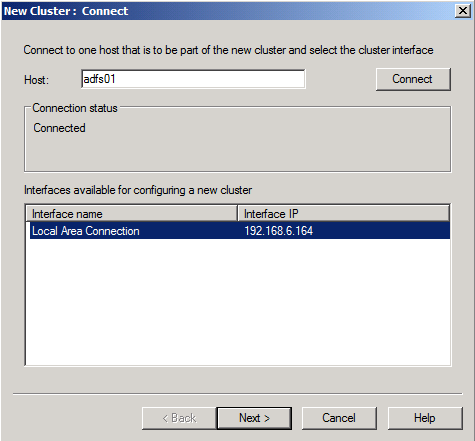

В « Новый кластер: Подключиться » введите имя сервера ADFS, на котором вы в данный момент вошли в систему, затем нажмите « Подключиться ».

Выберите имя интерфейса из списка и нажмите « Далее ».

Примечание:

В этой серии статей я настрою Windows NLB в одноадресном режиме, поэтому у меня есть только один интерфейс, подключенный к серверу.

Рисунок 6: Указание имени первого узла и связанного с ним интерфейса

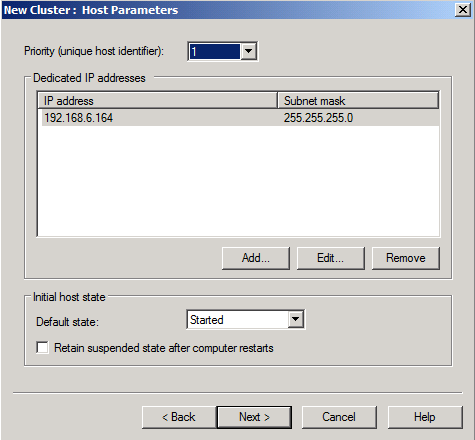

На странице « Новый кластер: параметры хоста » оставьте значения по умолчанию как есть и нажмите « Далее ».

Рисунок 7: Страница параметров хоста

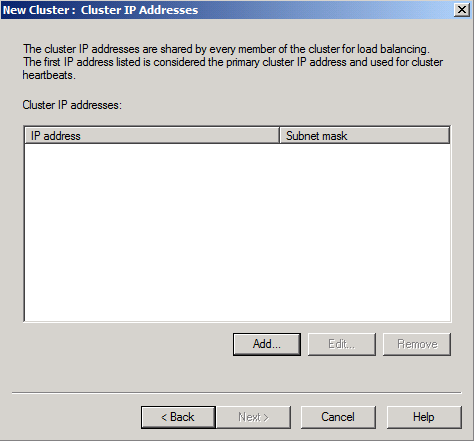

На странице « Новый кластер: IP-адреса кластера » нажмите « Добавить ».

Рисунок 8: Добавление виртуального IP-адреса в кластер NLB

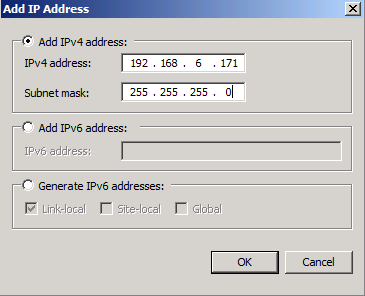

Теперь введите IP-адреса (виртуальные IP-адреса), которые должны принимать входящие сеансы для кластера Windows NLB.

Когда закончите, нажмите « ОК » и « Далее ».

Рисунок 9: Указание виртуального IP-адреса

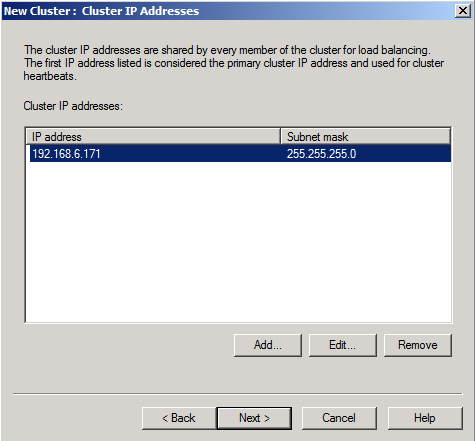

Рисунок 10: Виртуальный IP-адрес

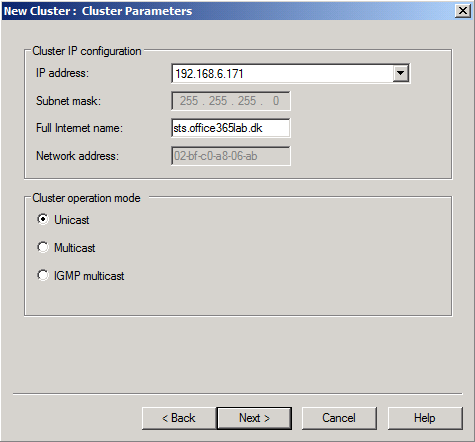

На странице « Новый кластер: Параметры кластера » введите полное доменное имя для Windows NLB в текстовое поле « Полное интернет-имя », а затем выберите режим работы кластера.

В этой серии статей мы используем « sts.office365lab.dk » в качестве полного доменного имени и будем запускать Windows NLB в одноадресном режиме.

Нажмите « Далее ».

Рисунок 11: Указание полного интернет-имени и режима работы кластера

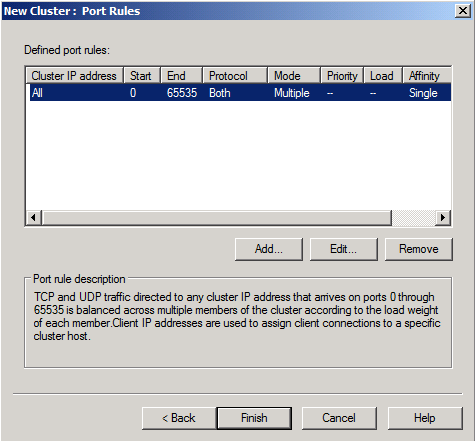

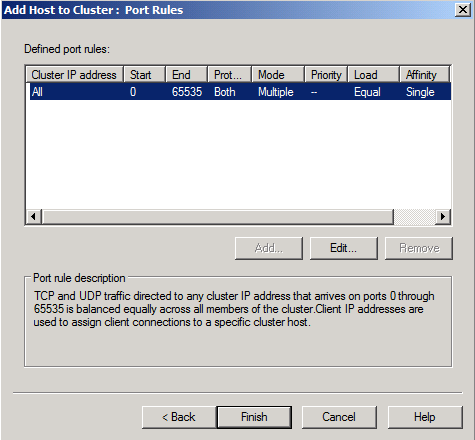

На странице « Новый кластер: правила портов » оставьте значения по умолчанию, чтобы кластер NLB прослушивал все порты.

Нажмите « Готово ».

Рисунок 12: Правила порта

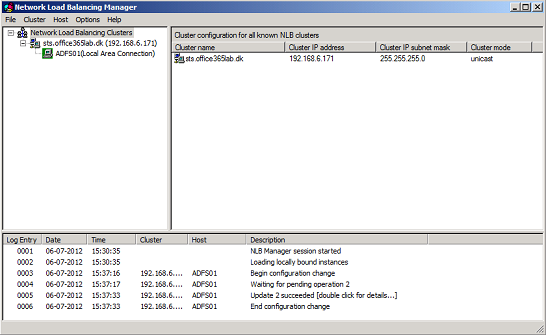

Теперь кластер NLB настроен, но только с одним узлом.

Рисунок 13: Кластер NLB создан

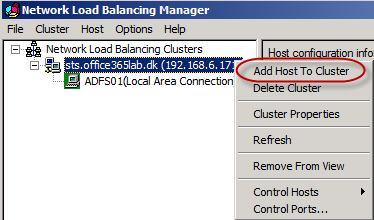

Чтобы добавить другой сервер ADFS в качестве узла, щелкните правой кнопкой мыши имя кластера и выберите « Добавить хост в кластер » в контекстном меню.

Рисунок 14: Добавление еще одного узла в кластер NLB

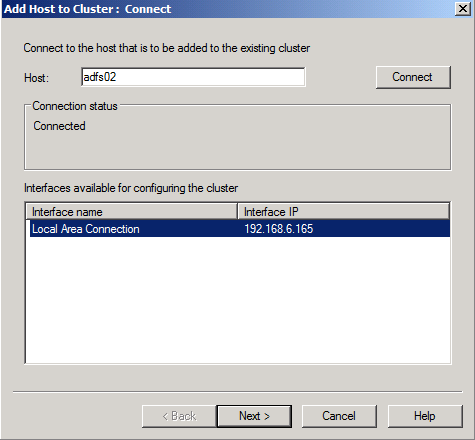

На странице « Добавить хост в кластер: подключение » введите имя сервера другого сервера ADFS, а затем нажмите « Подключиться ». Выберите указанный интерфейс и нажмите « Далее ».

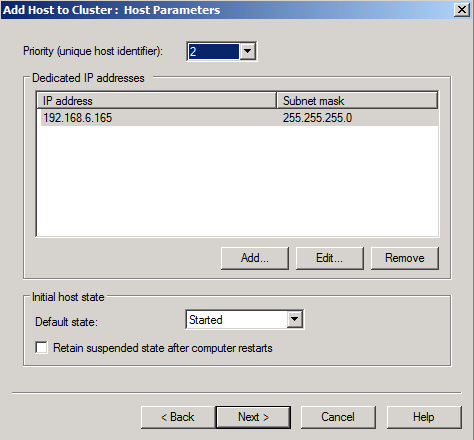

Рисунок 15: Указание имени и интерфейса другого узла

Оставьте значения по умолчанию и нажмите « Далее ».

Рисунок 16: Параметры хоста

Нажмите « Готово ».

Рисунок 17: Правила порта

Через некоторое время другой узел был добавлен в кластер NLB.

Рис. 18. Кластер NLB теперь включает два узла

Итак, несмотря на то, что теперь у нас есть набор NLB-кластеров с sts.office365lab.dk, связанным с указанным виртуальным IP-адресом, трафик, попадающий на sts.office365lab.dk, не может быть направлен в NLB-кластер, поскольку полное доменное имя не не существует в DNS.

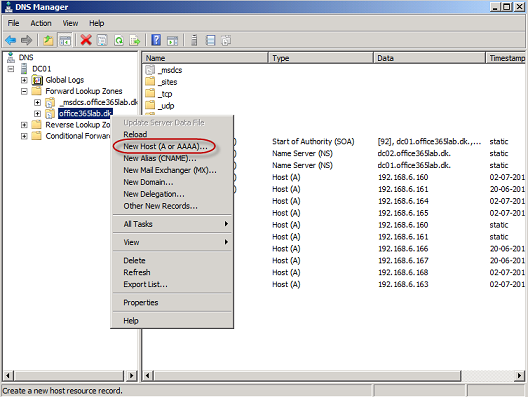

Итак, давайте откроем диспетчер DNS на контроллере домена в лесу Active Directory и добавим новую запись узла (A-запись).

Рисунок 19: Создание записи DNS в AD DNS

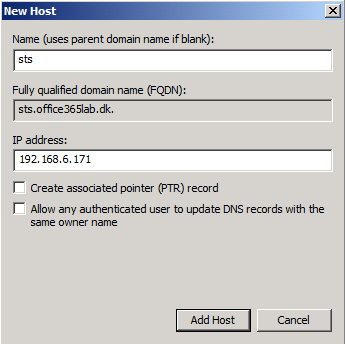

Назовите его « sts », а затем введите виртуальный IP-адрес, который был установлен при создании кластера NLB.

Рис. 20. Присвоение имени записи и указание виртуального IP-адреса кластера NLB

Важный:

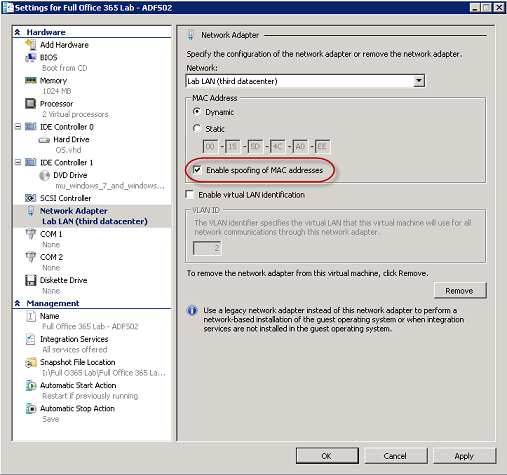

В этой серии статей все серверы, включая серверы ADFS, основаны на виртуальных машинах в среде Hyper-V. Это означает, что нам нужно включить подмену MAC-адресов на интерфейсе для серверов, участвующих в качестве узлов в NLB-кластере, работающем в одноадресном режиме. Для этого выключите каждый узел, а затем откройте страницу свойств для каждой соответствующей виртуальной машины. На странице свойств выберите виртуальный сетевой адаптер, затем установите флажок « Включить подмену MAC-адресов ».

Рисунок 21: Включение подмены MAC-адресов

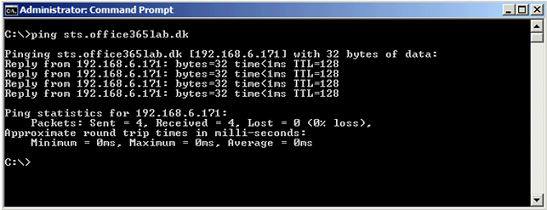

Теперь запустите каждый узел кластера, а затем убедитесь, что вы можете пропинговать «sts.office365lab.dk» или любое другое полное доменное имя, которое вы используете в своей среде.

Рис. 22. Отправьте эхо-запрос на полное доменное имя, связанное с кластером NLB.

На этом завершается вторая часть этой статьи, состоящей из нескольких частей, в которой я объясняю, как настроить гибридное развертывание Exchange с последующим переходом на Office 365 (Exchange Online).

- Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 8)

- Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 10)

- Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 11)

- Настройка гибридного развертывания Exchange и переход на Office 365 (Exchange Online) (часть 13)