Мастер Forefront Unified Access Gateway DirectAccess. Часть 2. Изучение параметров мастера UAG DirectAccess

Введение

В первой части этой серии, посвященной мастеру UAG DirectAccess, мы рассмотрели некоторые основные концепции DirectAccess и обсудили некоторые преимущества использования UAG в качестве серверного решения DirectAccess. Я хочу отметить, что если вы не можете использовать UAG в качестве своего серверного решения DirectAccess, вы всегда можете использовать решение Windows DirectAccess; для этого не требуется никакого дополнительного программного обеспечения, поскольку DirectAccess встроен прямо в Windows Server 2008 R2. Однако в корпоративной среде мы ожидаем, что UAG будет использоваться в большинстве случаев из-за параметров высокой доступности и централизованной конфигурации, доступных только с UAG DirectAccess.

Давайте теперь посмотрим на мастер UAG DirectAccess. Я подтвердил массив UAG DirectAccess, в котором есть два сервера DirectAccess, и уже включил NLB для массива. В этом обсуждении мы не будем вдаваться в настройку NLB, но в будущем я напишу о том, как настроить NLB-массив DirectAccess. В этой статье мы просто рассмотрим мастер и то, что включено в мастер.

Примечание:

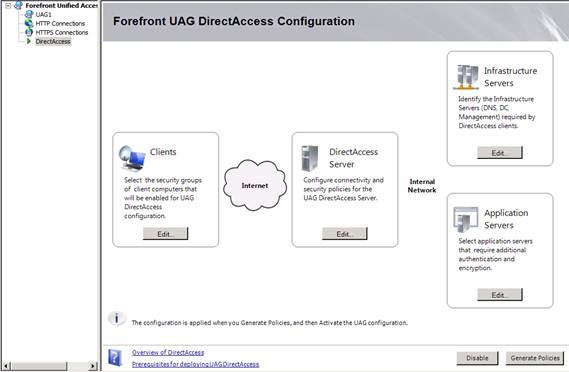

Теперь вернемся к мастеру. На сервере UAG откройте консоль UAG. На левой панели консоли UAG щелкните узел DirectAccess. На правой панели консоли вы увидите панель Forefront UAG DirectAccess Configuration, как показано на рис. 1 ниже.

фигура 1

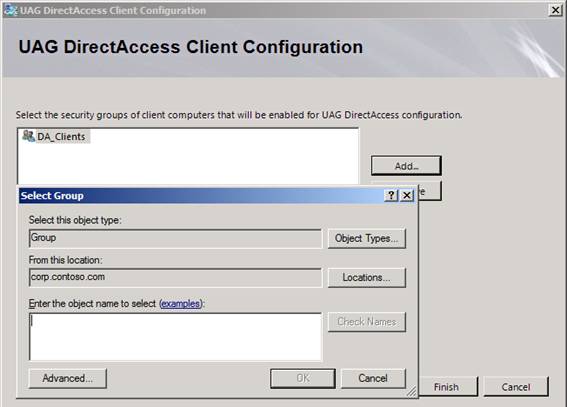

Нажмите кнопку в разделе «Клиенты» (название кнопки будет «Настроить», если вы еще не настроили DirectAccess, и « Редактировать », если вы уже настроили DirectAccess на сервере. В этом примере мы уже настроили массив, поэтому он говорит Edit, как показано на рисунке 2).

фигура 2

На странице конфигурации клиента UAG DirectAccess введите имя группы или групп компьютеров, к которым принадлежат ваши учетные записи клиентских компьютеров DirectAccess. Вам придется создавать эти группы самостоятельно, так как мастер DirectAccess не сделает этого за вас. После создания клиентской группы или групп DirectAccess вы можете использовать эту страницу для добавления этих групп, как показано на рис. 3. Объекты групповой политики DirectAccess будут применяться к этим группам с использованием фильтрации безопасности групповой политики. Нажмите кнопку «Добавить», и вы увидите диалоговое окно «Выбрать группу». Здесь вы вводите группу или группы, содержащие компьютеры, которые вы хотите сделать клиентами DirectAccess.

Рисунок 3

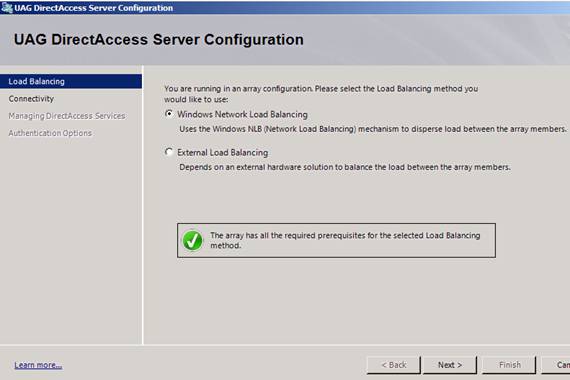

Следующим шагом является настройка параметров сервера DirectAccess. Нажмите кнопку в разделе Сервер DirectAccess, чтобы настроить политики подключения и безопасности для сервера UAG DirectAccess, как показано на рисунке 4.

Рисунок 4

Если вы настроили массив UAG DirectAccess, первым шагом мастера UAG DirectAccess ServerConfiguration будет оценка того, может ли ваш массив поддерживать NLB. Обратите внимание, что на этой странице есть две опции:

- Балансировка сетевой нагрузки Windows — при выборе этого параметра будет включена высокая доступность (HA) с использованием встроенной функции NLB, включенной в Windows, которая была настроена для работы с DirectAccess. Обратите внимание, что хотя UAG поддерживает одноадресную, многоадресную и многоадресную NLB IGMP, если вы хотите включить NLB для массива DirectAccess, вам придется использовать одноадресную рассылку. Если вы хотите развернуть UAG DirectAccess в виртуальной среде, Hyper-V поддерживает одноадресную NLB.

- Внешняя балансировка нагрузки — используйте этот параметр, если хотите использовать внешний балансировщик нагрузки. В этом случае функции NLB не будут включены.

Для этого есть компонент проверки, и если все на месте, вы увидите внизу сообщение: Массив имеет все необходимые предварительные условия для выбранного метода балансировки нагрузки, как показано на рис. 5.

Рисунок 5

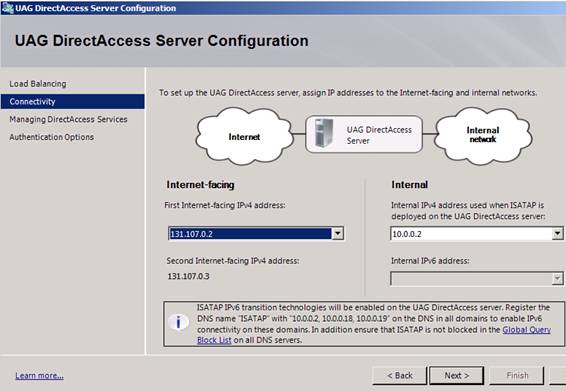

На странице «Подключение» страницы «Конфигурация сервера UAG DirectAccess» необходимо настроить IP-адреса, используемые на внутреннем и внешнем интерфейсах сервера UAG. В разделе с выходом в Интернет выберите первый из двух последовательных IP-адресов на внешнем интерфейсе сервера UAG. Для работы Teredo требуются два последовательных общедоступных IP-адреса, и если вы не настроите сервер или массив UAG для использования двух последовательных общедоступных IP-адресов, мастер выдаст ошибку, и вы не сможете продолжить работу. Обратите внимание, что после выбора первого адреса появляется второй адрес.

В разделе Internal выберите IP-адрес на внутреннем интерфейсе сервера UAG DirectAccess. Почти во всех случаях у вас будет один IP-адрес на внутреннем интерфейсе. Если вы используете собственную адресацию IPv6, у вас будет возможность выбрать внутренний IPv6-адрес. Если нет, то сервер UAG DirectAccess будет настроен как маршрутизатор ISATAP и назначит себе адрес ISATAP IPv6.

Внизу страницы есть важное примечание: технологии перехода ISATAP IPv6 будут включены на сервере UAG DirectAccess. Зарегистрируйте DNS-имя ISATP с [адресами] в DNS во всех доменах, чтобы разрешить подключение IPv6 в этих доменах. Кроме того, убедитесь, что ISATAP не заблокирован в глобальном списке блокировок запросов на всех DNS-серверах, как показано на рис. 6. Это важная информация, поскольку узлы ISATAP во внутренней сети должны иметь возможность преобразовывать имя ISATAP в IP-адрес. адрес на внутреннем интерфейсе сервера UAG DirectAccess, чтобы получить информацию о том, как настроить свои собственные адаптеры ISATAP. Для этого хосты ISATAP во внутренней сети должны разрешить имя ISATAP. По умолчанию DNS-серверы Windows будут отбрасывать запросы на имя ISATAP, поэтому вам нужно использовать команду dndcmd, чтобы включить запросы для ISATP. Вы можете найти больше информации о том, как это сделать здесь.

Рисунок 6

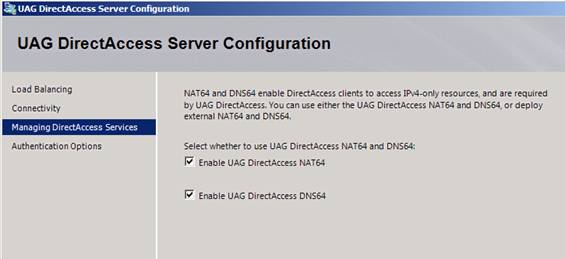

На следующей странице мастера у вас есть возможность включить DNS64 и NAT64, как показано на рис. 7. Эти две технологии позволяют иметь во внутренней сети хосты только с IPv4. Если у вас не включены эти технологии преобразования протоколов IPv6 в IPv4, клиент DirectAccess в Интернете не сможет взаимодействовать с серверами или службами, поддерживающими только IPv4. Это связано с тем, что клиент DirectAccess всегда использует IPv6 для связи с ресурсами через сервер UAG DirectAccess. Однако сервер UAG DirectAccess с включенными DNS64 и NAT64 сможет «подделывать» адреса серверов только для IPv4 и разрешать клиентам DirectAccess взаимодействовать с этими серверами только для IPv4.

В большинстве случаев вы захотите оставить эти технологии включенными. Однако, если в вашей корпоративной сети есть собственная инфраструктура IPv6, они вам не понадобятся, и вы можете уменьшить накладные расходы, отключив их.

Рисунок 7

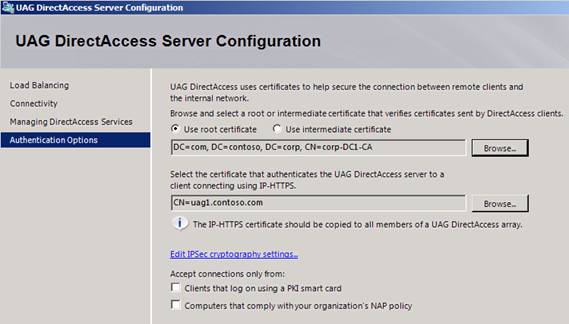

На странице «Параметры проверки подлинности» страницы «Конфигурация сервера UAG DirectAccess» выберите сертификаты, используемые в качестве корневого сертификата для проверки сертификатов, отправляемых клиентами DirectAccess, и для прослушивателя IP-HTTPS.

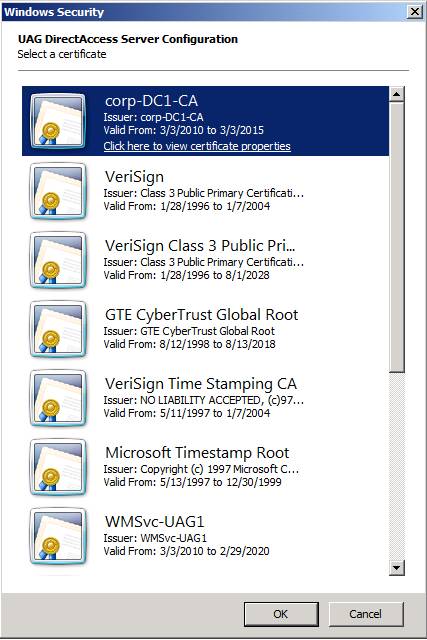

В разделе Обзор и выбор корневого или промежуточного сертификата, проверяющего сертификаты, отправленные клиентами DirectAccess, вы можете выбрать либо Использовать корневой сертификат, либо Использовать промежуточный сертификат, как показано на рис. 8. Сделав этот выбор, нажмите кнопку Обзор и выберите сертификат, как показано на рис. 9 ниже.

В разделе Выберите сертификат, который аутентифицирует сервер UAG DirectAccess для клиента, подключающегося с помощью IP-HTTPS, нажмите кнопку Обзор, чтобы выбрать сертификат, который будет использоваться прослушивателем IP-HTTPS. Обратите внимание, что мастер DirectAccess не создает этот сертификат — вам нужно будет создать этот сертификат перед запуском мастера DirectAccess.

На этой странице доступны еще две опции:

- Клиенты, которые входят в систему с помощью смарт-карты PKI — при выборе этого параметра пользователи будут вынуждены использовать смарт-карту с сертификатом пользователя, содержащимся на смарт-карте. Microsoft использует этот вариант для собственного развертывания DirectAccess.

- Компьютеры, соответствующие политике защиты доступа к сети вашей организации. Если в вашей сети развернута защита доступа к сети, клиентскому компьютеру DirectAccess будет разрешен доступ к сети только в том случае, если он пройдет проверки безопасности, выполняемые политиками защиты доступа к сети.

Обратите внимание, что ваши смарт-карты и инфраструктуры NAP должны быть на месте, прежде чем они будут работать с DirectAccess. Мастер DirectAccess не настраивает эти службы, но если они есть, сервер UAG DirectAccess будет работать с ними, если вы выберете эти параметры.

Рисунок 8

Рисунок 9

Следующим шагом является настройка серверов инфраструктуры. Нажмите кнопку «Изменить» в разделе «Серверы инфраструктуры», чтобы определить серверы инфраструктуры, такие как DNS, контроллеры домена и серверы управления, необходимые для клиентов DirectAccess, как показано на рис. 10.

Рисунок 10

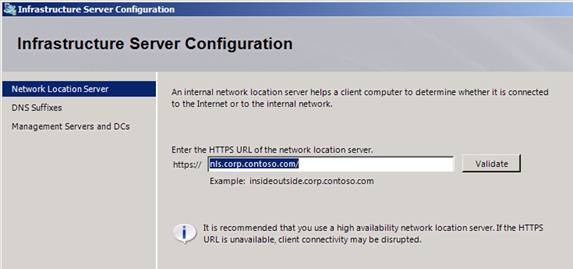

В мастере настройки сервера инфраструктуры на странице Сервер сетевых расположений введите полное доменное имя сервера сетевых расположений (NLS). Клиент DirectAccess использует NLS, чтобы определить, находится ли он в корпоративной сети или вне ее. Если клиент DirectAccess может подключиться к NLS с помощью соединения SSL, он предполагает, что он находится в корпоративной сети, и отключает свои клиентские компоненты DirectAccess. Если клиент DirectAccess не может подключиться к серверу NLS с помощью соединения SSL, он предполагает, что он находится вне корпоративной сети, и включит свои клиентские компоненты DirectAccess и подключится к сети через сервер UAG DirectAccess.

На рисунке 11 ниже видно, что URL-адрес сервера NLS настроен. Вы можете нажать кнопку Проверить, чтобы подтвердить, что вы можете подключиться к серверу NLS. Как сказано на этой странице, рекомендуется использовать сервер сетевого расположения с высокой доступностью, поскольку, если URL-адрес HTTPS недоступен, подключение клиента будет нарушено. Это важный момент, и вы должны убедиться, что ваши NLS-серверы высокодоступны; в противном случае клиенты DirectAccess, перемещенные в корпоративную сеть, не смогут подключаться к ключевым ресурсам, таким как контроллеры домена, в зависимости от вашего развертывания.

Рисунок 11

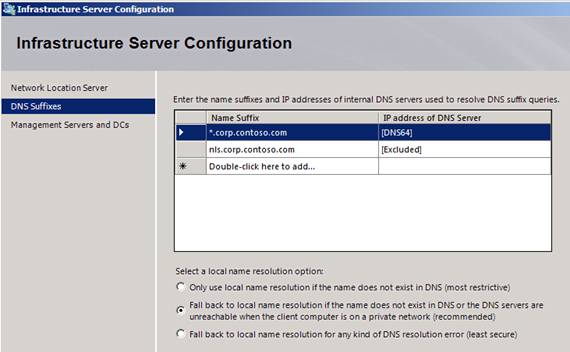

На странице «Суффиксы DNS» можно настроить суффиксы DNS для имен, которые следует отправлять через туннель DirectAccess. Мастер DirectAccess автоматически настроит ключевые записи для вас, но вы можете добавить больше, если хотите. Это интерфейс конфигурации для таблицы политик разрешения имен (NRPT), которую клиент DirectAccess использует для определения того, какие имена следует разрешать в имена ресурсов в корпоративной сети, а какие — в ресурсы, доступные в Интернете. Для получения подробной информации о том, как клиент DirectAccess использует NRPT, ознакомьтесь с записью блога Тома на эту тему в блоге Edge Man здесь.

В нижней части этой страницы также есть три параметра, которые определяют, как следует обрабатывать разрешение имен в случае сбоя запроса имени, как показано на рис. 12. Это:

- Используйте локальное разрешение имен только в том случае, если имя не существует в DNS (наиболее ограничивающее)

- Возврат к локальному разрешению имен, если имя не существует в DNS или DNS-серверы недоступны, когда клиентский компьютер находится в частной сети (рекомендуется)

- Возврат к локальному разрешению имен для любых ошибок разрешения DNS (наименее безопасный)

Здесь я должен отметить, что «разрешение локальных имен» относится к разрешению однокомпонентных имен. Если сбой запроса связан с полным доменным именем, резервного варианта для разрешения имен нет. Том подробно рассказывает об этих параметрах в своем блоге, поэтому, если вам нужна дополнительная информация, обязательно перейдите по ссылке выше.

Рисунок 12

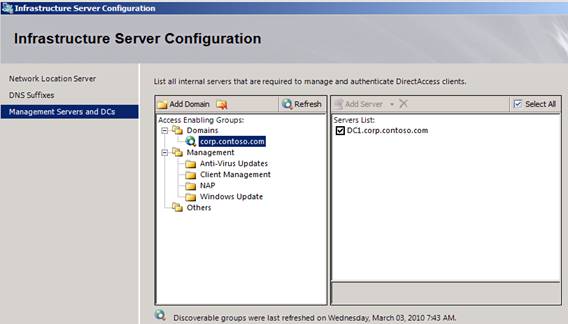

На странице «Серверы управления и контроллеры домена» можно настроить, какие компьютеры являются серверами управления и контроллерами домена, которые должны быть доступны клиенту DirectAccess, когда клиент DirectAccess подключается через туннели IPsec DirectAccess через Интернет. Обратите внимание, что мастер UAG DirectAccess автоматически обнаружит контроллеры домена, как показано на рис. 13 ниже. Если вы хотите добавить больше доменов или серверов (таких как SCCM или другие серверы управления), вы можете использовать кнопку «Добавить сервер» или кнопку «Добавить домен».

Важно помнить, что машины, перечисленные на этой странице, доступны через инфраструктурный туннель. Клиент DirectAccess устанавливает инфраструктурный туннель до того, как пользователь войдет в систему на компьютере, используя сертификат компьютера и проверку подлинности NTLMv2 с учетной записью компьютера в Active Directory. Инфраструктурный туннель — это двунаправленный туннель, так что клиент DirectAccess доступен из корпоративной сети, и если ИТ-специалистам необходимо подключиться к клиенту DirectAccess для управления или контроля, они могут сделать это через инфраструктурный туннель, даже если пользователь не вошел в систему.. Есть и другие требования, чтобы это «управляемое» соединение работало так, как вам нужно, но мы обсудим эти вопросы в следующей статье «Как управлять внешними клиентами DirectAccess».

Рисунок 13

Повесить там; мы почти закончили. Последним шагом является настройка серверов приложений. Нажмите кнопку «Изменить» в разделе «Серверы приложений», как показано на рис. 14, чтобы выбрать серверы приложений, для которых может потребоваться дополнительная проверка подлинности или шифрование.

Рисунок 14

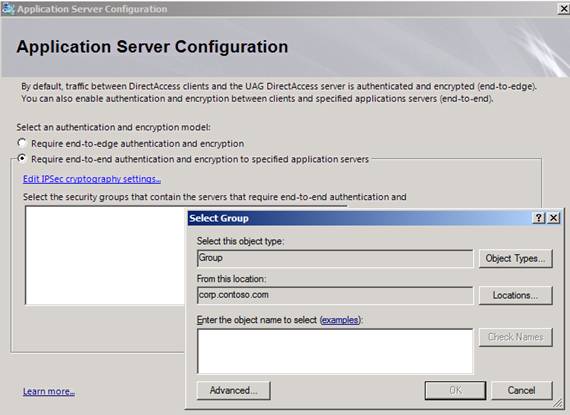

На странице конфигурации сервера приложений у вас есть два варианта:

- Требовать сквозную аутентификацию и шифрование — этот параметр устанавливает безопасный туннель IPsec между клиентом DirectAccess и сервером UAG DirectAccess. После разрыва соединения на сервере UAG DirectAccess сообщения передаются «в открытом виде» в корпоративную сеть.

- Требовать сквозную проверку подлинности и шифрование для указанных серверов приложений. Этот параметр позволяет использовать преимущества соединений в транспортном режиме IPsec между клиентом DirectAccess и целевыми серверами в корпоративной сети. Если в корпоративной сети есть серверы, требующие сквозного защищенного соединения, выберите этот параметр, как показано на рис. 15, и выберите сервер, для которого требуется сквозное защищенное соединение.

Рисунок 15

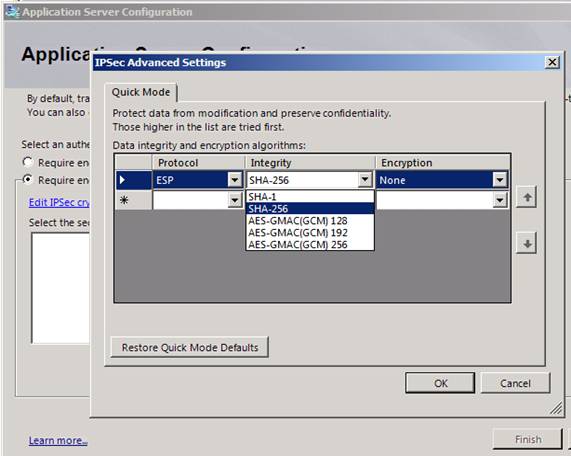

Щелкнув ссылку «Изменить параметры шифрования IPsec», вы увидите параметры IPsec по умолчанию для сквозного туннеля между клиентом DirectAccess и защищенными серверами в корпоративной сети. Обратите внимание на рис. 16, что ESP является протоколом по умолчанию, SHA-256 используется в алгоритме целостности (протокол хеширования) и используется шифрование NULL. Шифрование NULL используется по умолчанию, так что промежуточные устройства в вашей сети смогут проверить связь, если это необходимо. Как и в случае с алгоритмом хеширования, вы можете изменить схему шифрования, если хотите.

Рисунок 16

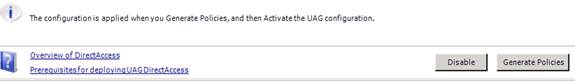

После того, как вы закончите, нажмите кнопку Generate Policies, показанную на рис. 17, и объекты и параметры GPO будут настроены мастером. После этого вы можете нажать кнопку для развертывания объектов групповой политики (Мастер UAG сделает это за вас, но вы также можете сделать это самостоятельно, если хотите). Не забудьте активировать конфигурацию после развертывания объектов групповой политики; Я забыл это сделать, а затем мне пришлось устранять проблему, потому что мое подключение не работало J

Рисунок 17

Резюме

В этой статье мы рассмотрели мастер UAG DirectAccess и объяснили доступные вам параметры. Несмотря на то, что мастер UAG DirectAccess делает за вас большую часть тяжелой работы, вам еще многое нужно сделать на серверной части, чтобы заставить его работать. Не то чтобы какая-либо из этих внутренних работ была такой уж сложной, но она должна быть на месте, прежде чем ваше решение DirectAccess заработает. В следующей статье этой серии мы поговорим об этой серверной инфраструктуре, чтобы вы знали, что для этого требуется, и увидели, что это не так сложно, как некоторые могут заставить вас поверить. Тогда увидимся! – Деб.