Как разрушить вашу сеть Windows (Часть 2)

на информационный бюллетень WindowsNetworking.com, посвященный обновлению статей в режиме реального времени

Введение

Как мы видели в первой статье этой серии, хороший совет иногда может быть плохим. Например, рекомендация «вы можете уменьшить поверхность атаки компьютеров Windows, отключив любые службы, которые не нужны в вашей среде» на самом деле плохой совет, потому что это может сделать вашу среду менее надежной (и, вероятно, не более безопасной). Давайте продолжим с некоторыми «наихудшими практиками» для обеспечения безопасности, надежности, управляемости и хорошей производительности вашей среды Windows. Помните, этого вам следует избегать, поэтому я выделил слово « не надо» в каждой из перечисленных тем.

Отключить создание имени 8.3

Вы являетесь администратором сети на базе Windows, что означает, что вы отвечаете за ИТ-инфраструктуру, которая обеспечивает работу вашей компании и гарантирует, что вы будете получать зарплату каждую неделю. Вы хотите, чтобы службы и приложения, работающие в вашей сети, были безопасными, надежными и хорошо работали.

Вы делали это в течение долгого времени, и еще во времена Windows NT 4.0 вы узнали, что отключение создания имен 8.3 на томах NTFS может повысить производительность файловой системы. На самом деле, есть даже статья базы знаний Microsoft, в которой говорится об этом, это KB 121007 «Как отключить создание имен 8.3 в разделах NTFS», и в ней четко сказано:

Здесь вы можете прочитать это для себя.

Обратите внимание, что в приведенной выше статье базы знаний добавлено небольшое предостережение:

Примечание:

Хотя отключение создания имен 8.3 повышает производительность файлов в Windows NT, некоторые 16-разрядные приложения могут не найти файлы и каталоги с длинными именами.

Хорошо, предупрежден — значит вооружен, поэтому вы обязательно протестируете все устаревшие 16-битные приложения, работающие на ваших компьютерах с Windows, чтобы убедиться, что они все еще работают после того, как вы отключили создание имен 8.3 на них. У вас есть только несколько из этих 16-битных программ, которые все еще работают, и они имеют решающее значение для работы бизнеса вашей компании, но Microsoft опубликовала обходной путь для этой проблемы в другой статье базы знаний, так что ничего страшного, верно?

[позже] Упс! В чем дело? В вашей сети происходят странные вещи, так как вы отключили создание имен 8.3 на некоторых из ваших компьютеров. Почему?

К сожалению, отключение создания имен 8.3 в сетях Windows может повлиять не только на некоторые старые 16-битные приложения, которые вы все еще используете. Например:

- Это может вызвать проблемы с пакетными файлами, которые ожидают, что имена файлов 8.3 будут работать, и используют %~s1 для расширенных путей или опускают кавычки для имен, которые могут содержать пробелы.

- Это может вызвать проблемы, если вы используете Microsoft System Center Configuration Manager 2007 для управления своей средой. Дополнительные сведения см. в этой записи блога.

- Это может вызвать проблемы с некоторыми сторонними продуктами, такими как McAfee, Symantec и другие.

Другими словами, отключение создания имени 8.3 может привести к проблемам совместимости приложений, которые могут повлиять на надежность вашей сети. Могут быть обходные пути для некоторых из возникающих проблем, но обходные пути по определению имеют тенденцию увеличивать сложность вашей среды, и каждый раз, когда сложность возрастает, управляемость имеет тенденцию снижаться (сложными вещами обычно труднее управлять, чем простыми).

Поэтому не отключайте создание имен 8.3 на томах NTFS, чтобы попытаться «повысить производительность» файловой системы.

Подтяните права доступа к %SystemDrive%

Я слышал всевозможные «рекомендации» о том, как «ужесточить» разрешения по умолчанию (списки дискреционного контроля доступа или DACL) на системном диске (диск C:) компьютеров Windows, чтобы «сделать их более безопасными». Проблема в том, что все подобные советы - просто чепуха. Обычно это мотивируется не ИТ-специалистами, а неким «аудитором» или «консультантом», нанятым руководством, который пытается оправдать свои высокие гонорары, придумывая новые и захватывающие способы улучшения прочной основы базовой безопасности, которую Microsoft заложила в его платформы Windows. Но это всего лишь «театр безопасности», как назвали его Джеспер М. Йоханссон и Стив Райли в своей классической статье «Мифы о безопасности», состоящей из двух частей:

- http://technet.microsoft.com/library/cc512582.aspx

- http://technet.microsoft.com/en-us/library/cc512607.aspx

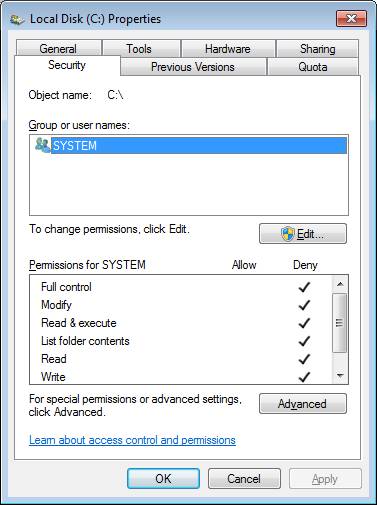

Поэтому, прежде чем пытаться изменить списки DACL по умолчанию на системном диске, например, удалив пользователей, прошедших проверку подлинности, поймите, что это, скорее всего, приведет к поломке Windows или, по крайней мере, к тому, что компьютер выйдет из строя. Так что никогда так не делай. Но если вам интересно, см. рис. 1, где показан пример DACL системного диска на ОЧЕНЬ безопасном компьютере под управлением Windows.

Рисунок 1: Системный диск на этом компьютере с Windows ДЕЙСТВИТЕЛЬНО защищен!

Но почему люди вообще думают об этом? Ответ лежит в прошлом, когда такие организации, как АНБ, рекомендовали множество конкретных изменений в правах доступа к файлам на системных дисках, чтобы соответствовать тому, как, по мнению АНБ, должна выглядеть безопасная компьютерная система. К сожалению, представление АНБ о том, как должен выглядеть защищенный компьютер, вероятно, сильно отличается от того, как он должен выглядеть в среднем бизнесе. Это потому, что предприятия озабочены зарабатыванием денег, в то время как такие организации, как АНБ, сосредоточены на том, что вы можете прочитать здесь.

Но дни, когда АНБ давало явные рекомендации по ACL для файловых систем Windows, остались далеко в прошлом. Это связано с тем, что Microsoft тесно сотрудничала с АНБ и отраслевыми организациями, такими как NIST, при разработке списков ACL для Windows XP. Результатом этого сотрудничества стала федеральная базовая конфигурация рабочего стола (FDCC) для Windows XP, которая с тех пор превратилась в базовую конфигурацию правительства США (USGCB) для платформы Windows, о которой вы можете узнать больше из их блога. Целью этой инициативы была разработка набора базовых параметров для Windows в средах с высоким уровнем безопасности.

К сожалению, даже в этом процессе были свои сбои. Например, когда Microsoft опубликовала свое первоначальное руководство по базовым показателям безопасности Windows XP, одна из ее рекомендаций заключалась в том, что редактор реестра (regedit.exe) должен изменить свои разрешения, чтобы обычные пользователи не могли запускать программу. Почему? Потому что очевидно, что предоставление обычным пользователям доступа к редактору реестра было зияющей дырой в безопасности, верно? К сожалению, вскоре было обнаружено, что подобная блокировка regedit.exe не позволяла Windows XP успешно загрузить профиль пользователя, поэтому руководство пришлось изменить, чтобы учесть эту проблему (см. эту ссылку для получения дополнительной информации об этой истории).

Перенесемся сегодня вперед, и вы обнаружите, что ни одна из крупных организаций по безопасности и стандартизации, таких как NIST, CIS, NSA, DISA, DoD и т. д., не дает никаких рекомендаций по изменению безопасности по умолчанию для системного диска Windows Vista или Windows 7. Это связано с тем, что почти все изменения, внесенные в списки DACL по умолчанию, вызовут какую-либо проблему совместимости приложений на компьютере. И действительно, некоторые рекомендации, которые эти организации давали до Windows XP, на самом деле ослабляли безопасность компьютера, а не усиливали ее.

Если вам нужна «более безопасная Windows», будьте осторожны и ограничьтесь рекомендациями USGCB, которые можно найти здесь, и не пытайтесь придумывать собственные рекомендации по безопасности. Придерживайтесь хорошо известных и проверенных решений, как описывает Аарон Маргосис в своем блоге. Таким образом, ваша сеть Windows останется безопасной, надежной, управляемой и будет работать хорошо.

Резюме на данный момент

Вот что мы узнали из первых двух статей этой серии:

- Хотите сделать ваши компьютеры с Windows менее надежными? Пишите напрямую в разделы реестра, где хранятся параметры политики!

- Хотите скопировать параметры локальной политики с одного компьютера на другой в рабочей группе? Скопируйте файлы Registry.pol, скрестите пальцы и надейтесь, что все еще работает! Но этого не будет, скорее всего что-то сломается.

- Хотите сделать свои компьютеры по-настоящему безопасными? Отключите кучу служб, которые настроены на автоматический запуск по умолчанию. Поздравляем, ваш компьютер теперь более безопасен, но менее надежен (и менее удобен в использовании)!

- Хотите вызвать проблемы с некоторыми сторонними приложениями, System Center Configuration Manager, пакетными файлами, устаревшими приложениями и другими вещами в вашей сети? Попробуйте отключить создание имени 8.3 на системном диске!

- Хотите сломать множество различных функций и, возможно, оставить свою сеть открытой для атак? OK, продолжайте и измените разрешения по умолчанию на системном диске ваших компьютеров с Windows!

Более потрясающие способы сломать Windows в следующих статьях этой серии!

на информационный бюллетень WindowsNetworking.com, посвященный обновлению статей в режиме реального времени