Использование политик ограниченного использования программ, чтобы игры не появлялись в вашей сети

Несколько лет назад я гостил у родственника в его офисе на один день. Во время моего визита один из коллег моего родственника хвастался популярной игрой о вождении по бездорожью, в которую он только что ввязался. Конечно, каждый в офисе просто должен был иметь копию. Чего никто в офисе не знал, так это того, что игра была заражена довольно неприятным вирусом, а антивирусное программное обеспечение компании сильно устарело. В течение пары часов никто в офисе не мог загрузить Windows, и никто не знал, почему. Все предполагали, что это как-то связано с игрой, но никто не мог понять, почему удаление игры не может решить проблему. Только когда я загрузил обновленную антивирусную программу, настоящая проблема была обнаружена и в конечном итоге решена.

Не поймите меня неправильно. Я никоим образом не против компьютерных игр. Я буду первым, кто признается, что, когда мне понадобится передохнуть, я запущу копию Microsoft Flight Simulator 2004 или немного поиграю в тетрис, чтобы получить удовольствие. Я против того, чтобы пользователи могли устанавливать программное обеспечение на корпоративные машины. Как показывает ужасная история, которую я только что рассказал, серьезные проблемы могут возникнуть, когда пользователи устанавливают неавторизованное программное обеспечение. Даже если бы рассматриваемая игра не содержала вируса, тот факт, что это была контрафактная копия, мог подвергнуть компанию штрафам и другим судебным разбирательствам, связанным с пиратством программного обеспечения.

Как будто этого было недостаточно, игра потребляла массу места на жестком диске, а также уменьшала доступную пропускную способность сети, когда пользователи играли друг против друга. Именно по этим причинам я считаю, что очень важно сохранять контроль над работающим программным обеспечением. на ваших рабочих станциях.

Надеюсь, у вас есть политика безопасности, которая запрещает пользователям устанавливать программное обеспечение на свои рабочие станции. Однако вы можете не осознавать, что Windows XP предлагает дополнительное оружие против несанкционированного программного обеспечения. Это оружие называется политикой ограниченного использования программного обеспечения. Как следует из названия, политика ограниченного использования программ позволяет вам контролировать, какое программное обеспечение пользователь использует и какое программное обеспечение ему не разрешено запускать.

Создание политики ограниченного использования программ

Политика ограниченного использования программ фактически является элементом групповой политики, который можно применять либо к контроллеру домена, либо к рабочей станции под управлением Windows XP. Для целей этой статьи я покажу вам, как реализовать политику ограниченного использования программ в Windows XP.

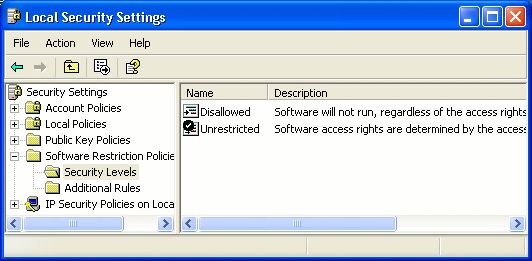

Для начала войдите в систему как администратор и откройте панель управления. Затем щелкните ссылку «Производительность и обслуживание», а затем ссылку «Администрирование». Когда откроется окно «Администрирование», дважды щелкните значок «Локальная политика безопасности». Теперь перейдите по дереву консоли к Настройки безопасности | Политики ограниченного использования программ. Под контейнером «Политики ограниченного использования программ» есть два узла; Уровни безопасности и дополнительные правила. В контейнере «Уровни безопасности» отображаются различные уровни безопасности, которые можно применить к правилу политики. Как видно на рисунке A, доступны только уровни безопасности «Разрешено» и «Запрещено».

Рисунок A. Вы можете либо разрешить запуск приложения, либо запретить его

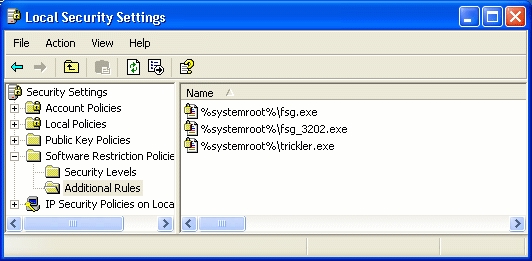

Контейнер Дополнительные правила содержит действующие политики ограниченного использования программ. Отсюда вы создадите необходимые правила, а затем назначите действие разрешения или запрета для созданных вами правил. Например, правила, которые вы видите на рис. B, настроены на перехват экземпляров Gator. Если приложение соответствует одному из установленных мной правил, действие Disallow предотвратит запуск приложения.

Рисунок B. Контейнер «Дополнительные правила» содержит актуальные политики ограниченного использования программ.

Чтобы создать новую политику ограниченного использования программ, щелкните правой кнопкой мыши контейнер «Дополнительные правила» и выберите тип правила, которое вы хотите создать, в появившемся контекстном меню. Существует четыре различных типа правил на выбор, и они объясняются в разделах ниже.

Правила сертификата

Правила сертификата идентифицируют приложения на основе способа, которым приложение было подписано цифровой подписью. Windows просматривает сертификат приложения и сравнивает его с различными политиками ограниченного использования программ, чтобы определить, разрешено ли запускать приложение.

Что делает правило сертификата уникальным, так это то, что его нельзя использовать для ограничения выполнения файлов.EXE или.DLL. Правила сертификата применяются только к пакетам установщика Windows и сценариям с цифровой подписью.

Наиболее эффективный способ использования правила сертификата — разрешить приложениям автоматически доверять на основе цифровой подписи приложения. Например, если кто-то попытается установить новый патч безопасности, вы, вероятно, не захотите его останавливать. Один из способов убедиться, что пользователь может установить необходимое исправление, — разрешить выполнение любого пакета установщика Windows с цифровой подписью Microsoft.

Хэш-правила

Другой тип политики ограниченного использования программ, который можно создать, основан на хэш-правиле. Хэш-правило использует хэш MD5 или SHA-1 для идентификации приложения. Существуют преимущества и недостатки использования хеш-правила. Самым большим недостатком является то, что у вас должна быть копия файла, который вы хотите ограничить, прежде чем вы сможете создать правило, потому что для создания правила необходимо создать хэш файла. Более позитивным моментом является то, что, поскольку правило основано на хеше, оно будет эффективным, даже если пользователь переименует или переместит файл, потому что эти события не изменяют хэш файла. Однако, если выйдет новая версия приложения или если пользователь сделает что-то для изменения исполняемого файла, хеш-правило больше не будет работать.

Хэш-правила наиболее эффективны, когда есть конкретное приложение, которое вы хотите заблокировать. Например, предположим, что все в вашем офисе почувствовали легкую ностальгию, и у вас начались проблемы с загрузкой Pac-Man на свои системы. Вы можете создать хэш файла pacman.exe, а затем создать хеш-правило, чтобы заблокировать выполнение файла.

Правила интернет-зоны

Правило зоны Интернета похоже на правило сертификата в том смысле, что его можно использовать только для ограничения пакетов установщика Windows. Разница между правилом зоны Интернета и правилом сертификата заключается в том, что правило зоны Интернета предназначено для предотвращения загрузки и установки программного обеспечения пользователями.

Во время загрузки Internet Explorer смотрит, в какую зону попадает сайт загрузки. Internet Explorer классифицирует любой посещаемый веб-сайт как находящийся в зоне Интернета, локальной интрасети, надежного сайта или сайта с ограниченным доступом. Вы можете создать политику ограниченного использования программ, которая разрешает загрузку и запуск файлов, если они поступают из локальной интрасети или с надежного сайта, но не позволяет выполнять файлы из других мест.

Правила пути

Правило пути используется для ограничения запуска файлов в зависимости от их местоположения в файловой системе. Например, если бы вы знали, что Pac-Man по умолчанию устанавливается в C:Program FilesPac-Man, вы могли бы запретить запуск приложений по этому пути. Однако недостатком правила пути является то, что если пользователь перемещает рассматриваемый файл в другое место, правило перестает применяться.

Более эффективный способ использования правила пути — создать правило по умолчанию, запрещающее пользователям вообще что-либо выполнять. Затем вы можете создать другие правила, которые позволяют пользователям выполнять программы, найденные в системных путях. Важно разрешить пользователям выполнять файлы по системным путям, потому что в противном случае Windows не будет работать правильно. Пути, к которым вы должны разрешить доступ:

%Профиль пользователя%

%windir%

%данные приложения%

%программные файлы%

%temp%

Лучшие практики

Прежде чем я закончу эту статью, я хочу воспользоваться моментом и рассказать о некоторых передовых методах. Легко переусердствовать и создать действительно ограничительную политику. Однако, если вы планируете создать действительно ограничительные политики, вам необходимо тщательно спланировать и протестировать их. Как я упоминал ранее, вы должны создать политику таким образом, чтобы ни один из основных компонентов Windows не был запрещен для запуска. Вы также должны иметь в виду, что иногда приложения запускают другие приложения. Поэтому, если бы вы разрешили всем приложениям, найденным в разделе реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun, запускаться без ограничений, вы все равно могли бы столкнуться с проблемами, поскольку некоторым из этих программ может потребоваться запуск других программ.

Самое главное, что нужно помнить, — это тщательно протестировать свои политики на нескольких машинах перед выполнением крупномасштабного развертывания, даже если вы относительно уверены, что настроили политики правильно. Помните, что легко случайно ограничить такие вещи, как сценарии входа в систему или временные файлы, и это может вызвать серьезные проблемы.

Вывод

Как видите, политики ограниченного использования программ могут помочь вам не допустить видеоигр в вашу сеть. В то же время легко ограничить систему настолько сильно, что Windows перестанет работать правильно. Поэтому крайне важно тщательно протестировать политики, которые вы создаете, прежде чем развертывать их в больших масштабах.