Использование отчетов о защите почты

Введение

Если мы оглянемся на несколько лет назад, наши серверы/службы будут работать под управлением Exchange Server 2010, BPOS, FOPE (Forefront Online Protection for Exchange), и каждый продукт будет иметь собственный интерфейс. Они не очень хорошо взаимодействовали друг с другом, но у FOPE была убийственная функция — встроенные в продукт возможности создания отчетов.

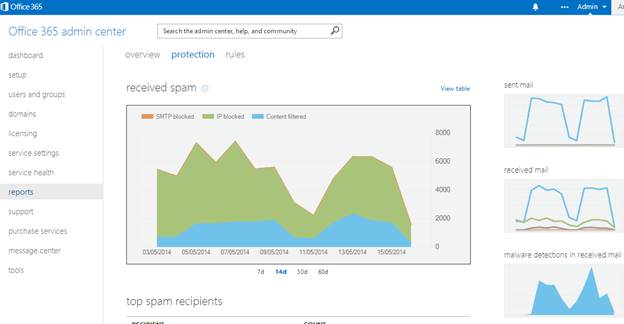

В настоящее время это другая история, когда все существующие игроки: Office365, Exchange Online Protection (EOP) и Exchange Server 2013 имеют одинаковый пользовательский интерфейс, и иногда, если вы не присмотритесь, вы можете не знать, чем вы управляете. У нас есть некоторая поддержка отчетов на главной странице Office365/EOP (рис. 01), но мы можем получить более подробную информацию и улучшить управление с помощью отчетов о защите почты, которые доступны бесплатно.

Рисунок 01

Microsoft выпустила книгу на основе Excel 2013, и эта книга будет содержать сводную и подробную информацию о нескольких ключевых областях сообщения и защите для EOP или Office 365. Вся информация извлекается из веб-служб в облаке в первый момент, после чего мы можем применить фильтры, чтобы сузить результаты.

Примечание:

Forefront Online Protection для Exchange (FOPE) прекращается, и если у вас все еще есть это решение, вам может быть интересна эта статья MSExchange.org о процессе перехода.

Установка отчетов о защите почты…

Процесс установки очень прост, и мы должны установить Excel 2013, Microsoft.Net Framework 4.5 на ноутбук, на котором мы собираемся запускать отчеты.

Инструмент называется Mail Protection Reports for Office 365 и его нужно установить на рабочую станцию, ведь мы будем запускать его несколько дней в месяц и из-за требований инструмент не подходит для серверов. Вот шаги, необходимые для установки инструмента:

- Загрузите инструмент с сайта загрузки Microsoft.

- На начальной странице (рис. 02), как и на любой другой странице приветствия установки, просто нажмите «Далее».

Рисунок 02

- В . Прочтите лицензионное соглашение и, если вы с ним согласны, выберите пункт Я принимаю условия лицензионного соглашения и нажмите кнопку Далее.

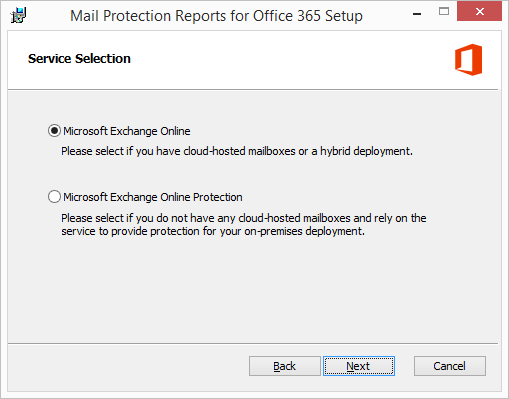

- На странице (рис. 03). Мы можем установить инструмент для Microsoft Exchange Online, предназначенный для клиентов, использующих Office365 (гибридный или даже если все почтовые ящики находятся в облаке) или Microsoft Exchange Online Protection для клиентов, которые используют только службу EOP для защиты своего почтового потока.

Рисунок 03

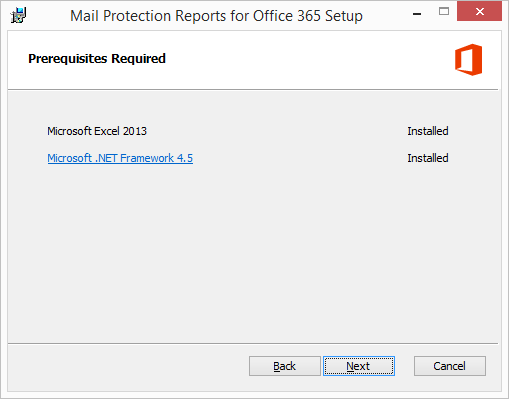

- На странице (рис. 04). Будет указан список всех необходимых предварительных условий, и если чего-то не хватает, мы можем щелкнуть ссылку и установить недостающее требование. Нажмите «Далее».

Рисунок 04

- На странице нажмите «Установить».

- На последней странице мастера у нас должно появиться сообщение об успешном завершении установки. Нажмите «Готово».

Результатом процесса является новый значок на рабочем столе (рис. 05), и, щелкнув его, мы получим доступ к рабочей книге, откуда мы получим всю информацию и получим наши возможности отчетности.

Примечание:

По умолчанию рабочая книга и ее необходимые вспомогательные файлы устанавливаются в папку C:ProgramDataMicrosoftMailProtectionReports.

Рисунок 05

Использование книги отчетов о защите почты

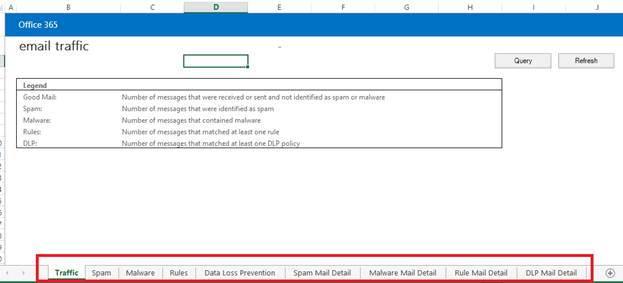

Когда мы открываем рабочую книгу в первый раз, представление будет похоже на рис. 06, где у нас есть несколько вкладок: Трафик, Спам, Вредоносное ПО, Правила, Предотвращение потери данных, Подробная информация о спаме, Подробная информация о вредоносной почте, Подробная информация о почте правил и Почта DLP. Деталь. Как только мы его открываем, рабочая книга пуста, данных там нет. Чтобы начать получать отчеты, нам нужно нажать на Query.

Вам нужно нажать кнопку «Запрос» хотя бы один раз за сеанс, и это заполнит все данные, необходимые для первых 5 (пяти) вкладок электронной таблицы. Для всех вкладок, в названии которых есть подробности, потребуется дополнительный шаг для получения информации.

Рисунок 06

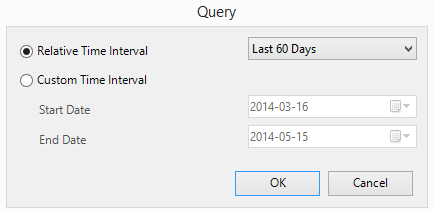

После нажатия Query появится всплывающее окно с запросом учетных данных, которые нам нужно заполнить, используя идентификатор пользователя и пароль (поле идентификатора пользователя должно иметь формат [email protected]). Появится второе диалоговое окно (Рисунок 07). После аутентификации мы можем определить интервал, и это новая функция, с помощью которой мы можем получать данные до 60 дней. Нажмите ОК.

Рисунок 07

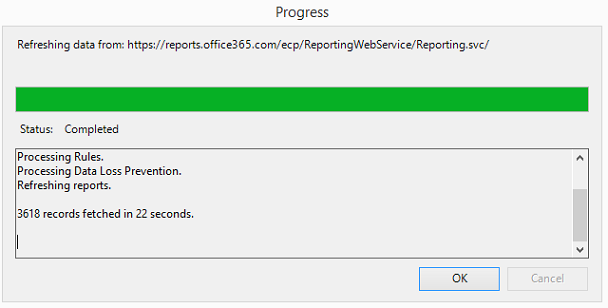

Процесс займет некоторое время в зависимости от объема имеющейся у вас информации. В диалоговом окне (Рисунок 08) отобразится сводка всей операции, нажмите OK.

Рисунок 08

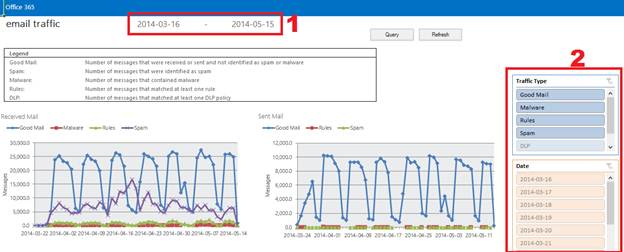

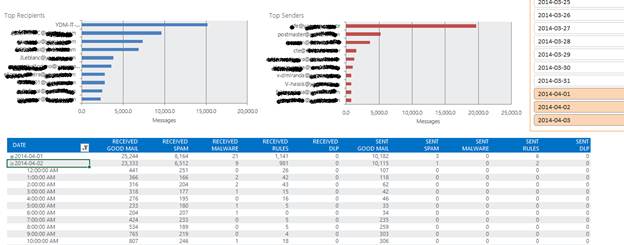

Теперь мы говорим (рисунок 09), отображаются графики по умолчанию. В первой вкладке мы выделили два пункта: пункт под номером 1 красным на картинке — это место, где администратор может видеть текущий временной интервал отображаемых данных; второй пункт показывает фильтры, где мы можем нажать на необходимую информацию, и графики будут меняться динамически.

Не забывайте использовать клавишу Ctrl на клавиатуре, чтобы выбрать более одного элемента в области фильтра. Выбор не только для мы можем сделать то же самое для даты, и это дает нам большую гибкость, чтобы придумать хороший отчет.

Рисунок 09

На той же странице, если мы пройдем немного вниз (рис. 10), мы увидим и , а внизу у нас есть все дни, которые мы можем расширить и получить числа в зависимости от часа дня. Для изображения ниже мы удалили некоторые даты из отчета, используя фильтр справа, чтобы получить данные только за апрель, и таким образом вся отображаемая информация использует только выбранные даты.

Рисунок 10

Все остальные вкладки будут иметь аналогичные макеты с диаграммами слева, фильтрами справа и таблицей внизу. В следующей таблице содержится сводка того, что будет отображаться на каждой вкладке рабочей книги.

| Вкладка | Графики | Фильтры | Стол |

| Движение | Полученное электронное письмо Отправленные Лучшие получатели Лучшие отправители | Тип трафика Свидание | Свидание Хорошая почта Спам Вредоносное ПО Правила DLP |

| Спам | Самые популярные получатели спама Полученный спам Рассылка спама | Тип трафика Свидание | Свидание IP-адрес заблокирован SMTP заблокирован Контент отфильтрован |

| Вредоносное ПО | Получено вредоносное ПО Основные получатели вредоносных программ Лучшие вредоносные программы | Свидание | Свидание Вредоносное ПО |

| Правила | Совпадения правил Примененные действия | Серьезность аудита Правила Действия Направление Свидание | Свидание Серьезность аудита Действия |

| Предотвращение потери данных | Соответствие политике защиты от потери данных Совпадения правил DLP Применено действие DLP | Тип соответствия DLP Политика защиты от потери данных Правила защиты от потери данных Серьезность аудита Действия | Свидание Серьезность аудита Переопределяет Ложные срабатывания Действия Соответствие политике защиты от потери данных |

Таблица 1

Использование вкладок сведений

Ко всем вкладкам, содержащим информацию об их имени, можно получить доступ напрямую, указав дату начала и дату окончания, а затем мы можем использовать refresh.

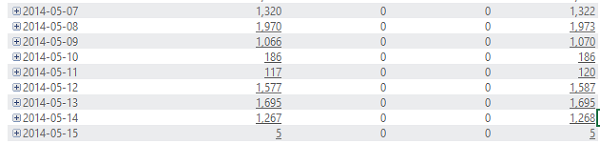

Есть и другой способ, при просмотре номеров на таблицах вкладок: Спам, Правила, Вредоносное ПО и Защита от потери данных некоторые номера будут иметь ссылки (Рисунок 11) и нажав на них, мы будем автоматически перенаправлены на заданные вкладка

Рисунок 11

Например, на вкладке (рис. 12) мы можем увидеть список всех записей за определенный период, что довольно круто. Однако вы, возможно, заметили, что у каждого столбца есть фильтр, и мы можем использовать его для фильтрации любого столбца, например, мы можем легко отслеживать все входящие сообщения для определенного пользователя с помощью пары кликов.

Рисунок 12

Вывод

В этом руководстве мы рассмотрели процесс установки отчетов о защите почты. Мы также проверили, как извлекать информацию и фильтровать для создания персонализированных отчетов в рабочей книге.