Использование мастера гибридной конфигурации Office 365 (часть 2)

- Использование мастера гибридной конфигурации Office 365 (часть 6)

Проверки для выполнения в вашей среде Exchange

Ранее мы начали с изучения уровней обновления в среде. Далее мы рассмотрим SSL-сертификаты, обратный прокси-сервер, балансировку нагрузки, службы автообнаружения и настройки прокси-сервера.

Проверка SSL-сертификата

Для Exchange Hybrid требуются действительные сторонние SSL-сертификаты. Они должны включать внешние DNS-имена, которые вы используете для служб HTTPS, таких как автообнаружение, мобильный Outlook и веб-службы Exchange. Сертификат SSL также должен включать имя (или имена), которые вы будете использовать для защищенных соединений SMTP.

Можно использовать отдельные SSL-сертификаты для HTTPS и SMTP, но обычно используется один сертификат на всех гибридных серверах для обеих служб. Можно использовать сертификат альтернативного имени субъекта (SAN), указывающий каждое имя, а также сертификат с подстановочными знаками.

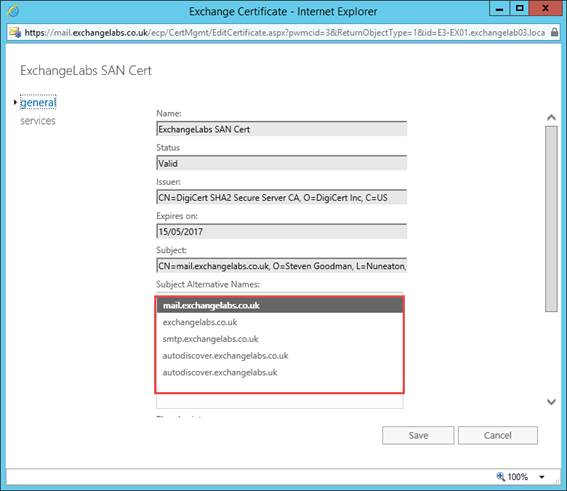

В приведенном ниже примере наша примерная среда Exchange использует подстановочный сертификат для одного доменного имени организации:

Рис. 1. Сертификат SAN Exchange 2016

Затем сертификат Wildcard назначается SMTP и IIS на соответствующих серверах, которые будут участвовать в гибридной среде. При назначении сертификата для использования SMTP обратите внимание, что он не должен переопределять сертификат SMTP по умолчанию, используемый для внутреннего SMTP Exchange.

Рисунок 2: Службы, назначенные SSL-сертификату

Проверки обратного прокси, балансировщика нагрузки или шлюза управления угрозами

Метод публикации Exchange Server в Интернете важен, поскольку он часто находится посередине между Exchange и Exchange Online и отвечает за передачу запросов из Exchange Online в локальную среду, включая сведения о доступности, совместном использовании календаря, перемещении почтовых ящиков и почте SMTP. поток.

Требования к публикации Exchange при использовании в Hybrid не сильно отличаются от стандартных требований.

Если вы используете высокодоступную среду Exchange 2013 или 2016, используя DNS с циклическим перебором. Балансировка нагрузки уровня 4 или уровня 7, с привязкой или без нее, должна работать с гибридной системой.

Существует небольшое количество требований, которые должны быть выполнены для работы гибридной функции:

- Разгрузка SSL не должна использоваться.

- Автообнаружение должно быть опубликовано в Интернете.

- Веб-службы Exchange должны быть опубликованы в Интернете или, как минимум, в диапазонах IP-адресов Office 365.

- Следующие URL-адреса (или /ews/* и /autodiscover/*) должны быть опубликованы без предварительной аутентификации:

- /автообнаружение/автообнаружение.svc

- /autodiscover/autodiscover.svc/wssecurity

- /ews/mrsproxy.svc

- /ews/exchange.asmx/wssecurity

- SMTP-порт 25, TCP, должен быть опубликован в диапазонах IP-адресов Office 365 Exchange Online Protection.

- Функции предотвращения флуда или отказа в обслуживании должны исключать диапазоны IP-адресов Office 365.

С высокодоступными средами Exchange 2010 все немного сложнее. В дополнение к списку выше, вы должны убедиться, что

- Веб-службы Exchange используют сопоставление исходного IP-адреса, а не сопоставление на основе файлов cookie. Это необходимо для того, чтобы перемещение почтовых ящиков оставалось привязанным к правильному экземпляру службы репликации почтовых ящиков.

- Входящие SMTP-подключения от Exchange Online Protection показывают реальный исходный IP-адрес, а не внутренний IP-адрес Load Balancer. Это связано с тем, что Exchange 2010 использует исходный IP-адрес, чтобы определить, какой коннектор получения использовать.

У каждого балансировщика нагрузки или обратного прокси-сервера будет свой способ настройки этих функций. Для организаций, публикующих службы HTTPS в Интернете без предварительной аутентификации, потребуется минимальная перенастройка.

Автообнаружение и проверки веб-служб Exchange

Отличным тестом служб Exchange HTTPS извне перед запуском мастера гибридной конфигурации является использование Microsoft для проверки правильности работы автообнаружения и веб-служб Exchange.

Службы, которые должны быть доступны для обнаружения и иметь правильные значения внешнего URL-адреса, включают:

- Веб-службы Exchange для функций Free/Busy и федеративного общего доступа

- При необходимости мобильный Outlook. Это необходимо для поддержки доступа к общим папкам, может использоваться клиентами, использующими кросс-гибридные общие почтовые ящики, и помогает в обнаружении конечной точки миграции.

Чтобы выполнить этот тест, посетите http://testconnectivity.microsoft.com и в разделе выберите тест как показано ниже:

Рис. 3. Выбор выполнения теста EWS

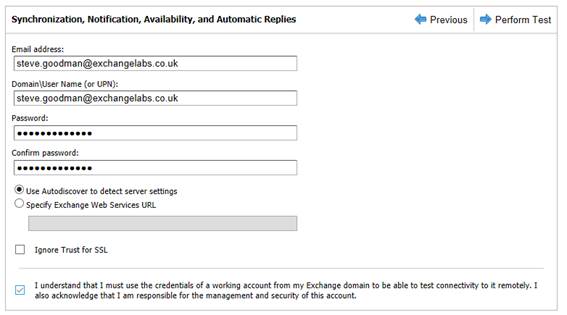

Используя учетные данные действительного тестового пользователя с почтовым ящиком Exchange, выполните тест, убедившись, что выбран параметр « ».

Рисунок 4: Ввод тестовых учетных данных

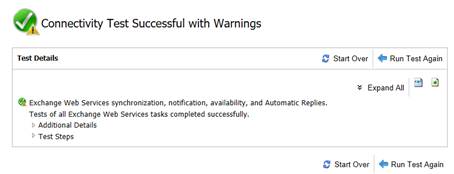

Ожидаемым результатом будет успешное выполнение теста подключения как для автообнаружения, так и для последующего теста веб-служб Exchange. Успешный тест показан ниже:

Рисунок 5: Пример теста

Исходящие проверки HTTPS, SMTP и прямого прокси-сервера

Связь Hybrid Exchange является двусторонней, поэтому помимо взаимодействия Office 365 с локальной организацией Exchange локальная организация Exchange должна будет взаимодействовать с Office 365 для выполнения тех же задач, что и поиск сведений о доступности.

В идеале исходящие HTTPS-запросы от серверов Exchange должны направляться непосредственно в диапазоны IP-адресов службы Office 365. Если ваши серверы Exchange могут связаться с любой веб-страницей через SSL в веб-браузере без установленного прокси-сервера, то потенциально нет необходимости в изменениях.

Если для доступа к местоположениям HTTP и HTTPS в Интернете требуется прокси-сервер, потребуется ряд изменений.

Во-первых, серверам Exchange необходимо будет обходить аутентификацию прокси-сервера при обмене данными с URL-адресами Office 365 и диапазонами IP-адресов. Этот параметр потребуется и для клиентов, поэтому многие организации, которым требуется прокси-сервер, будут обходить проверку подлинности для любого клиента, контактирующего с Office 365.

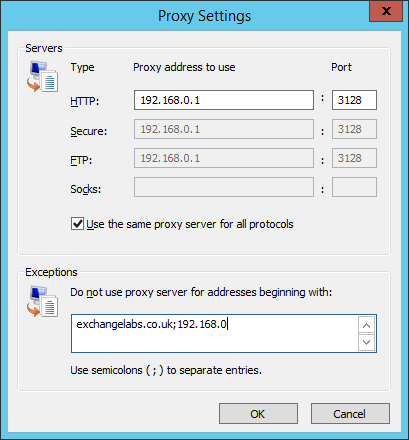

В настройках прокси-сервера в Internet Explorer следует проверить настройки, чтобы убедиться, что связь с внутренними ресурсами проходит в обход прокси-сервера, поэтому убедитесь, что установлены правильные исключения, как показано ниже. Нам нужно установить это правильно, прежде чем перейти к следующему шагу.

Рисунок 6: Обновление конфигурации прокси-сервера

После настройки и тестирования параметров прокси-сервера в Internet Explorer их необходимо импортировать в Windows и Exchange.

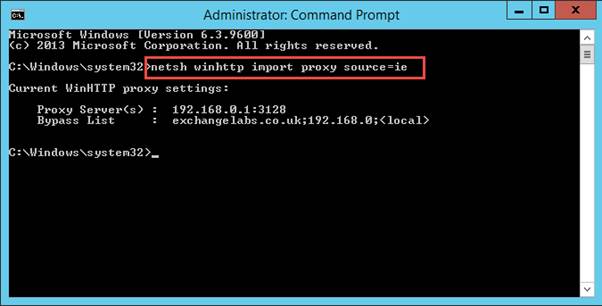

Чтобы импортировать настройки прокси-сервера в Windows Server, используйте следующий командлет , показанный ниже:

| источник прокси-сервера импорта netsh winhttp = ie |

Рисунок 7: Импорт настроек прокси-сервера

Команда netsh гарантирует, что базовые компоненты Windows используют параметры прокси-сервера для связи по протоколу HTTPS и будут использоваться, например, когда мастер гибридной конфигурации подключается к Exchange Online PowerShell.

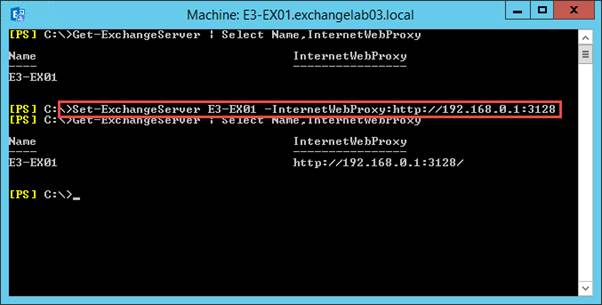

Exchange Server также нуждается в прокси-сервере, настроенном для внутренних служб, включая федеративные поиски сведений о занятости. Это настраивается с помощью командлета , как показано ниже:

| Set-ExchangeServer <Имя сервера> -InternetWebProxy:http://<Адрес прокси>:<Порт прокси> |

Рисунок 8: Настройка параметров прокси-сервера Exchange

Общие сведения об изменениях, которые выполняет мастер гибридной конфигурации Office 365

Многие организации захотят понять изменения, которые произведет мастер гибридной конфигурации, прежде чем запускать его в производственной среде.

Поскольку мастер гибридной конфигурации вносит немного разные изменения в зависимости от выбранной конфигурации и других факторов, таких как количество обслуживаемых доменов, изменения немного различаются для каждой среды.

На высоком уровне внесены следующие изменения:

- Новый объект гибридной конфигурации создается в контейнере конфигурации в локальном лесу Active Directory.

- Параметры, выбранные в мастере гибридной конфигурации, сохраняются в новом объекте гибридной конфигурации.

- Арендатор Office 365 «повторно гидратируется» путем включения параметров настройки организации. Это раскрывает все дополнительные функции, необходимые для гибрида.

- Новый удаленный домен создается локально в формате « и устанавливается в качестве целевого домена доставки для Office 365.

- Тот же домен « создается в качестве обслуживаемого локального домена.

- Политики адресов электронной почты обновляются дополнительным прокси-адресом SMTP в формате « с возможностью обновления только вторичных адресов.

- Если он не существует, создается сертификат доверия федерации, и функция включается локально.

- Федеративные домены настраиваются локально и в Office 365.

- Соответствующие отношения организации создаются как в Office 365, так и в локальной среде с включенными параметрами, позволяющими разрешить доступ к информации о занятости, почтовым подсказкам, удаленным перемещениям, фотографиям контактов, отчетам о доставке, а также локальным параметрам, обеспечивающим правильность URL-адреса OWA при перемещении почтовых ящиков. показывается пользователям.

- Адресное пространство доступности настраивается таким образом, чтобы гибридные серверы регистрировались как «прокси» для поиска сведений о доступности.

- Прокси-сервер MRS включен на каждом локальном гибридном сервере Exchange.

- Создается новый соединитель отправки для отправки почты, предназначенной для домена маршрутизации в Office 365 с включенным протоколом TLS, и к нему привязываются выбранные серверы почтовых ящиков Hybrid Exchange.

- Соединитель получения переднего плана по умолчанию на каждом выбранном сервере гибридного клиентского доступа настроен таким образом, что электронная почта, полученная по протоколу TLS из доверенных SSL-сертификатов Office 365, обрабатывается как гибридная почта.

- Входящие и исходящие соединители создаются в Office 365, чтобы внутренняя электронная почта проходила через локальные соединители, а входящая почта из локальной сети получалась и классифицировалась правильно.

- Если применяется дополнительная конфигурация OAuth, новые партнерские приложения OAuth регистрируются вместе со связанными сертификатами, а новый внутриорганизационный соединитель создается как локально, так и в Office 365.

Другие изменения, такие как конфигурация или копирование политик (например, политик общего доступа, политик хранения на месте, политик мобильных устройств), не выполняются и должны быть настроены и протестированы после завершения гибридной конфигурации. В этом руководстве мы покажем, как вносить типичные изменения после завершения гибридной конфигурации.

Резюме

В этой части серии мы выполнили некоторые базовые проверки среды и потратили время, чтобы понять, какие изменения будут внесены мастером гибридной конфигурации. В следующей части серии мы запустим мастер гибридной конфигурации Office 365.

- Использование мастера гибридной конфигурации Office 365 (часть 6)