Использование BitLocker для шифрования съемных носителей (часть 4)

Введение

В моей предыдущей статье я объяснил, что Windows Server 2008 R2 предлагает возможность хранить ключи BitLocker для съемных устройств в базе данных Active Directory. Поскольку я уже показал вам, как включить необходимые параметры групповой политики, позволяющие хранить ключи BitLocker в Active Directory, я хотел бы завершить серию, показав вам, как работает процесс восстановления ключа.

Ради этой демонстрации давайте представим, что один из больших париков в вашей организации поместил единственные копии некоторых критически важных файлов на зашифрованную BitLocker флешку, и теперь он забыл пароль к диску. Что вы делаете?

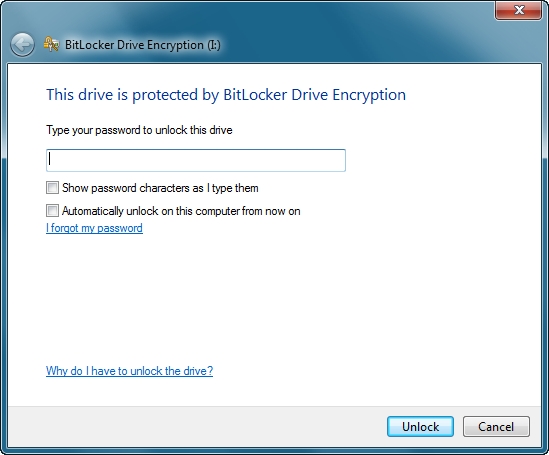

Первым шагом в процессе восстановления является вставка зашифрованного BitLocker флэш-накопителя в компьютер под управлением Windows 7. Когда вы это сделаете, появится диалоговое окно, показанное на рисунке A, и вас попросят ввести пароль, который используется для разблокировки водить машину. Поскольку пароль был забыт, мы должны выполнить восстановление пароля.

Рисунок A: Windows предлагает ввести пароль, чтобы получить доступ к зашифрованному диску

Если вы посмотрите на рисунок выше, то заметите, что он содержит ссылку «Я забыл пароль». Нажав на эту ссылку, вы попадете на экран, показанный на рисунке B.

Рисунок Б: Windows предоставляет варианты восстановления, которые можно использовать в случае забытого пароля.

Если вы посмотрите на снимок экрана выше, то действительно выделяется возможность ввести ключ восстановления. Хотя мы будем использовать эту опцию позже, мы еще не совсем готовы ее использовать. Если вы внимательно посмотрите на рисунок выше, вы заметите строку текста, которая гласит: Ваш ключ восстановления может быть идентифицирован: 1A8BBF9A. Шестнадцатеричное число, которое появляется в конце текстовой строки, является уникальным для флэш-накопителя и может использоваться для идентификации флэш-накопителя в процессе восстановления. Поэтому вам следует записать этот номер, потому что он понадобится вам позже.

Определение уникального идентификатора флэш-накопителя — это только первый шаг в процессе восстановления. Теперь нам действительно нужно получить ключ восстановления из Active Directory. На нашем пути стоит лишь одно небольшое препятствие. Хотя ключ восстановления для флэш-накопителя хранится в Active Directory, нам нужно найти способ его получить. Ни один из административных интерфейсов, установленных в настоящее время на нашем сервере, в настоящее время не предлагает эту возможность.

Установка средства просмотра паролей восстановления BitLocker

Прежде чем вы сможете восстановить ключи восстановления BitLocker из Active Directory, вам необходимо установить утилиту, называемую средством просмотра паролей восстановления BitLocker. Хотя в установке этой утилиты нет ничего особенно сложного, возможность ее включения действительно скрыта в диспетчере серверов. Должен признаться, что, хотя я и знал о существовании этой утилиты, мне пришлось искать некоторые инструкции о том, как ее включить, потому что у меня было так много проблем с ее поиском в диспетчере серверов.

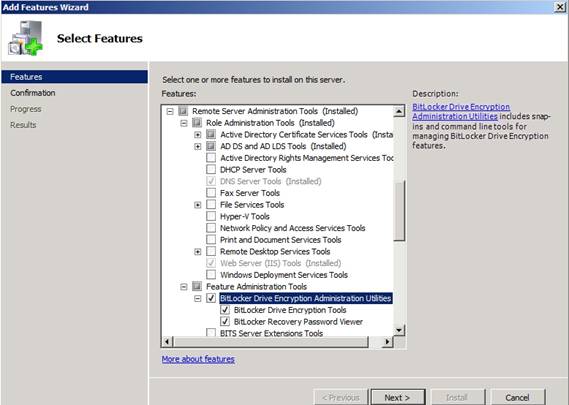

Чтобы установить средство просмотра паролей восстановления BitLocker, откройте диспетчер серверов и выберите контейнер «Функции». Затем щелкните ссылку «Добавить компоненты», после чего Windows откроет мастер добавления компонентов. Мастер добавления компонентов содержит ряд флажков, связанных с различными функциями, которые вы можете установить. В списке есть флажок BitLocker, но это не тот вариант, который нам нужен. Вместо этого прокручивайте список функций вниз, пока не найдете параметр «Средства удаленного администрирования сервера». Разверните этот параметр, а затем найдите дополнительный параметр под названием Средства администрирования функций. Разверните Инструменты администрирования компонентов, а затем установите флажок Утилиты администрирования шифрования диска BitLocker. Убедитесь, что флажки под этим параметром также установлены, как показано на рисунке C, и нажмите кнопку Далее.

Рисунок C. Необходимо включить утилиты администрирования BitLocker Drive Encryption.

Теперь нажмите кнопку «Далее», и вы увидите экран со сводкой функций, которые будут установлены, а также предупреждающее сообщение о том, что после завершения процесса установки может потребоваться перезагрузка. Нажмите кнопку «Установить», и необходимые двоичные файлы будут установлены.

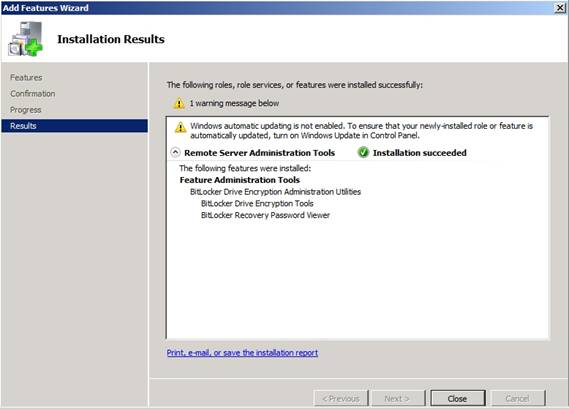

Когда процесс установки завершится, Windows отобразит экран результатов установки, показанный на рисунке D. Как видите, Windows сообщает, какие компоненты были установлены, но не требует перезагрузки. Я не уверен, действительно ли требуется перезагрузка или нет, но я скажу вам, что после того, как я установил BitLocker Recovery Password Viewer, я потратил несколько часов, пытаясь восстановить ключи BitLocker. Только после того, как я разочаровался и перезагрузил сервер, процесс восстановления действительно начал работать.

Рисунок D. Хотя Windows Server не требует принудительной перезагрузки, вам, возможно, придется перезагрузить сервер в любом случае.

Процесс восстановления ключа

Теперь, когда вы завершили установку различных инструментов администрирования, вы можете приступить к процессу восстановления ключа. Стоит отметить, что Windows не предоставляет вам автономный интерфейс для восстановления ключей. Вместо этого восстановление ключа выполняется через консоль «Пользователи и компьютеры Active Directory».

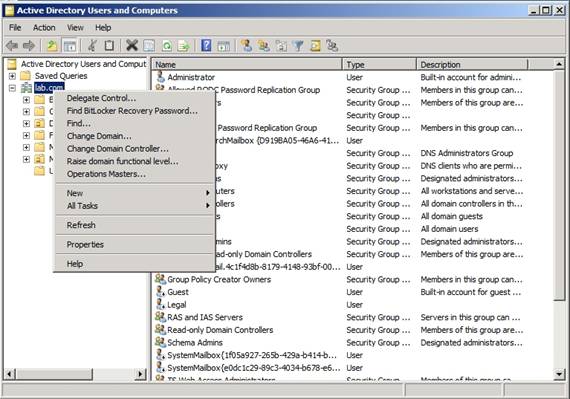

Чтобы восстановить ключ BitLocker, откройте консоль «Пользователи и компьютеры Active Directory», а затем щелкните правой кнопкой мыши список своего домена. В появившемся контекстном меню будет пункт «Найти пароль восстановления BitLocker», как показано на рисунке E.

Рисунок Е: Восстановление ключа выполняется через консоль пользователей и компьютеров Active Directory.

При выборе параметра «Пароль восстановления BitLocker» открывается диалоговое окно «Найти пароль восстановления BitLocker», показанное на рис. F. Помните восьмизначное шестнадцатеричное число, которое однозначно идентифицирует зашифрованный диск? Здесь вы вводите этот номер. После этого нажмите кнопку «Поиск», и сервер получит пароль восстановления диска. Если вы посмотрите на нижнюю часть диалогового окна, то увидите, что пароль восстановления — это не тот пароль, который пользователь изначально использовал для шифрования диска, а 48-значная последовательность чисел.

Рисунок F: Ключ восстановления отображается в нижней части диалогового окна.

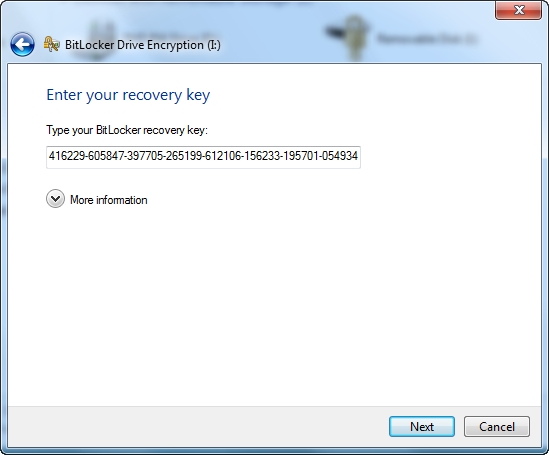

Теперь, когда у вас есть ключ восстановления для накопителя, вернитесь к ПК, в который вы вставили флэш-накопитель, и введите ключ восстановления в соответствующее поле, как показано на рисунке G.

Рисунок G. Введите ключ восстановления BitLocker в соответствующее поле.

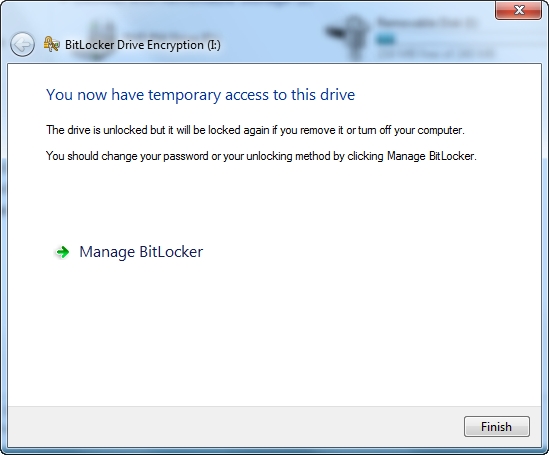

После того, как вы введете ключ восстановления, вы должны увидеть экран, подобный показанному на рисунке H, сообщающий вам, что вам предоставлен временный доступ к диску. Другими словами, диск остается зашифрованным, а забытый пароль по-прежнему действует. Если вы извлечете и снова вставите диск на этом этапе, вам придется заново проходить процесс восстановления, если только пользователь не вспомнит пароль.

Рисунок H. Ввод ключа восстановления обеспечивает временный доступ к зашифрованному диску.

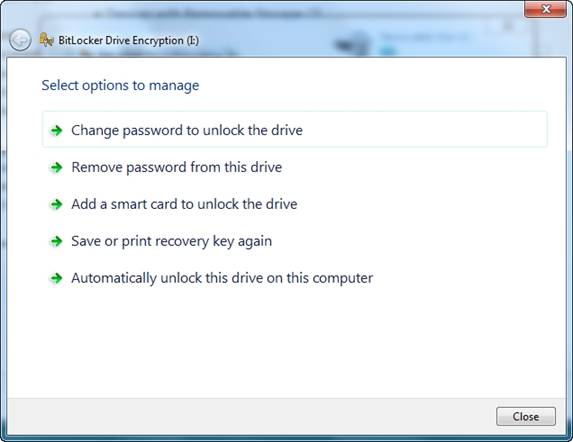

Чтобы не вводить 48-значный ключ восстановления каждый раз при использовании диска, щелкните ссылку «Управление BitLocker». Это приведет вас к диалоговому окну, показанному на рисунке I, которое позволяет вам изменить пароль, используемый для доступа к диску.

Рисунок I. После того, как вы получили доступ к зашифрованному диску, вам следует сбросить пароль диска

Вывод

В этой серии статей я объяснил, что BitLocker to Go предоставляет простой способ защиты данных, хранящихся на съемных носителях. Если вы планируете использовать BitLocker to Go, вам следует реализовать восстановление ключей на основе Active Directory, чтобы избежать потери данных из-за забытых паролей.