Использование BitLocker для шифрования съемных носителей (часть 3)

Введение

В моей предыдущей статье я рассказывал о том, как регулировать способ использования BitLocker в вашей организации с помощью параметров групповой политики. Однако, как я упоминал в конце этой статьи, одной из больших проблем с зашифрованными носителями является возможность потери данных.

Как вы знаете, зашифрованные BitLocker диски защищены паролем. Проблема в том, что пользователи склонны забывать пароли, и при этом они могут навсегда заблокировать доступ к зашифрованному диску. Несмотря на то, что данные на диске все еще присутствуют, потеря данных по-прежнему происходит, поскольку данные остаются недоступными для пользователя. Если вы действительно остановитесь и задумаетесь об этом, зашифрованные данные, которые не могут быть расшифрованы, на самом деле ничем не отличаются от поврежденных данных.

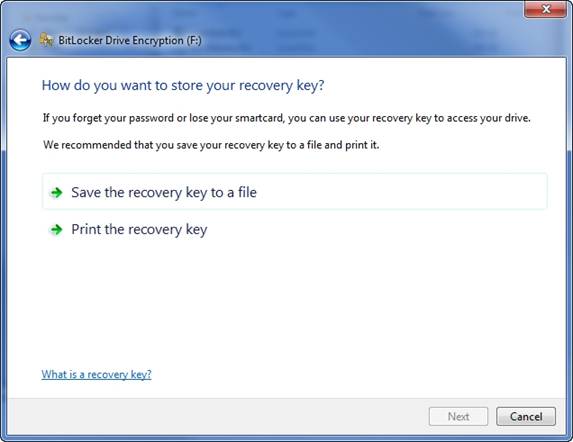

Если вы вернетесь к первой статье этой серии, вы вспомните, что при шифровании диска с помощью BitLocker Windows отображает сообщение, похожее на то, что показано на рисунке A, сообщая вам, что в случае забвения пароля ключ восстановления может быть использован для доступа к диску. Windows не только автоматически предоставляет вам этот ключ восстановления, но и заставляет вас либо распечатать ключ восстановления, либо сохранить его в файл.

Рисунок А: BitLocker защищает пользователей от потери данных, предоставляя им ключ восстановления.

Наличие ключа восстановления, на который можно было бы вернуться, — хорошая идея, но в реальном мире это просто непрактично. Как вы думаете, сколько пользователей вообще помнят, что ключ восстановления вообще существует, не говоря уже о том, где они распечатывают его? Потеря ключа шифрования может иметь катастрофические последствия в корпоративной среде, где данные часто незаменимы. К счастью, вам не нужно зависеть от конечных пользователей в отслеживании их ключей восстановления. Вместо этого вы можете хранить ключи восстановления в Active Directory.

Подготовка Active Directory

Прежде чем мы сможем настроить BitLocker для хранения ключей восстановления в Active Directory, нам нужно выполнить небольшую подготовительную работу. Я уверен, вы уже знаете, что BitLocker to Go впервые появился в Windows 7 и Windows Server 2008 R2. Таким образом, само собой разумеется, что если вы хотите поддерживать восстановление ключа BitLocker to Go на уровне Active Directory, вам потребуется запустить часть кода Windows Server 2008 R2 на ваших контроллерах домена.

Хотите верьте, хотите нет, но вам не нужно обновлять все контроллеры домена до Windows Server 2008 R2, если только вы этого не хотите. Вместо этого вы можете просто использовать установочный DVD-диск Windows Server 2008 R2 для расширения схемы Active Directory на контроллере домена, выступающем в роли хозяина схемы для вашего леса Active Directory.

Прежде чем я покажу вам, как расширить вашу схему Active Directory, я должен предупредить вас, что эта процедура предполагает, что все ваши контроллеры домена работают под управлением Windows 2000 Server SP4 или более поздней версии. Если у вас есть более старые контроллеры домена, их необходимо обновить, прежде чем вы сможете выполнять необходимые расширения схемы.

Вам также следует выполнить полное резервное копирование состояния системы контроллеров домена перед расширением схемы Active Directory. Если что-то пойдет не так во время процесса расширения, это может иметь разрушительные последствия для Active Directory, поэтому важно иметь хорошую резервную копию, к которой можно вернуться.

При этом вы можете расширить схему Active Directory, вставив установочный DVD-диск Windows Server 2008 R2 в мастер схемы. После этого откройте окно командной строки с помощью параметра «Запуск от имени администратора» и введите следующую команду (где D: представляет диск, содержащий установочный носитель):

Д:

CD

ПОДДЕРЖКА CDADPREP

ADPREP / ФОРЕСТПРЕП

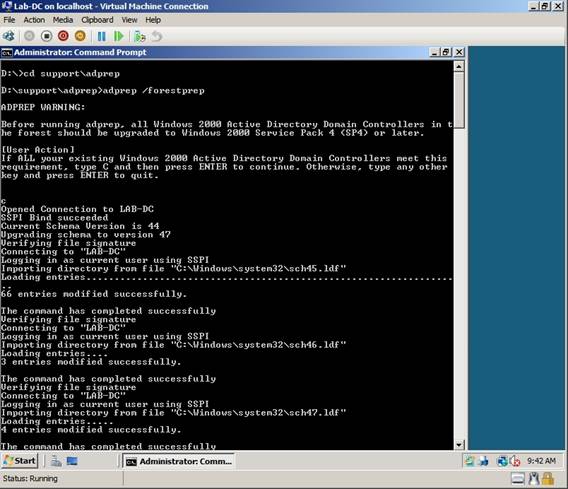

Когда загрузится утилита ADPrep, вам будет предложено подтвердить, что все ваши контроллеры домена работают под управлением соответствующих версий Windows Server. Просто нажмите клавишу C, а затем нажмите Enter, чтобы начать процесс расширения схемы, как показано на рисунке B. Все расширение схемы займет всего пару минут.

Рисунок Б: Схема Active Directory должна быть расширена, прежде чем ключи BitLocker можно будет хранить в Active Directory.

Настройка групповых политик

Простое расширение схемы Active Directory само по себе не заставляет BitLocker хранить ключи восстановления в Active Directory. Для этого нам нужно настроить несколько параметров групповой политики.

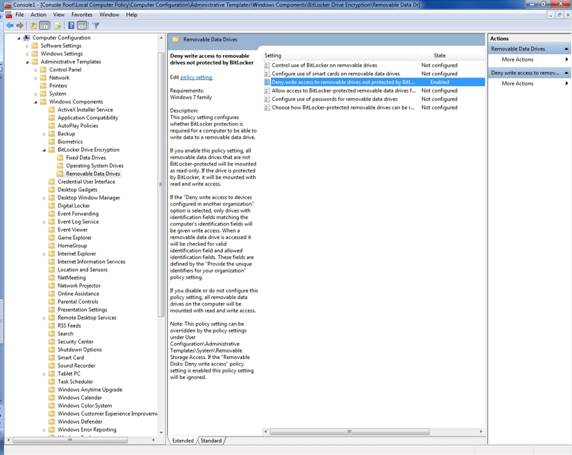

Начните процесс с загрузки групповой политики, которая применяется к вашим рабочим станциям, в редактор управления групповыми политиками. Теперь перейдите по дереву консоли к Computer Configuration | Политика | административные шаблоны: определения политик | Компоненты Windows | Шифрование диска BitLocker | Съемные диски с данными. Как вы, возможно, помните, я говорил о большинстве отдельных параметров политики в предыдущей статье.

На этом этапе вы должны включить параметр «Запретить запись на съемные диски, не защищенные BitLocker», как показано на рисунке C. На самом деле это не является абсолютным требованием, но дает вам возможность заставить пользователей шифровать свои USB-накопители. флэш-накопители. Если вы собираетесь заставить пользователей использовать шифрование BitLocker, вы также можете выбрать «Не разрешать доступ для записи к устройствам, настроенным в другой организации». Опять же, это не является обязательным требованием, но помогает повысить безопасность.

Рисунок C: Если вы хотите принудительно шифровать BitLocker для съемных дисков, вы должны включить параметр «Запретить запись на съемные диски, не защищенные BitLocker».

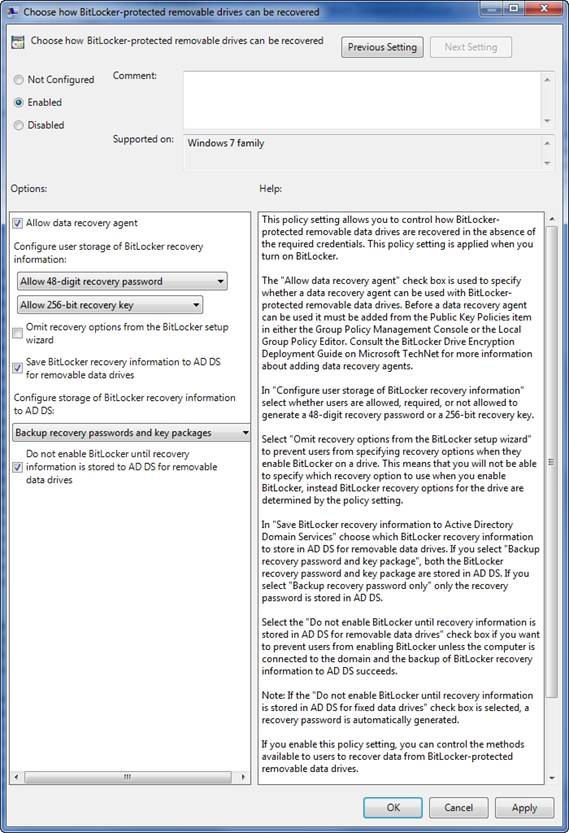

Следующим шагом в этом процессе является включение параметра «Выбор способа восстановления съемных дисков BitLocker». Если вы посмотрите на рисунок D, вы увидите диалоговое окно, которое отображается при двойном щелчке параметра «Запретить запись на съемные диски, не защищенные BitLocker». Как вы можете видеть на рисунке, есть ряд флажков, которые можно установить, когда этот параметр групповой политики включен.

Рисунок D: Есть три опции, которые вы должны включить

Если ваша цель — сохранить копию каждого ключа восстановления в Active Directory, вам необходимо включить три из этих параметров. Во-первых, вы должны выбрать опцию Разрешить агент восстановления данных. Этот параметр должен быть выбран по умолчанию, но поскольку этот параметр делает возможным весь процесс восстановления ключа, важно убедиться, что этот параметр включен.

Затем вам нужно будет выбрать «Сохранить информацию для восстановления BitLocker в AD DS для съемных дисков данных ». Как вы, наверное, уже поняли, это вариант, который фактически сохраняет ключи восстановления BitLocker в Active Directory.

Наконец, вы должны выбрать параметр «Не включать BitLocker, пока информация для восстановления не будет сохранена в AD DS для съемных дисков данных». Этот параметр заставляет Windows подтвердить, что восстановление было записано в Active Directory, прежде чем BitLocker будет разрешено зашифровать диск. Таким образом, вам не нужно беспокоиться о сбое питания, которое сотрет ключ восстановления на полпути к процессу шифрования.

Хотя это и не является обязательным требованием, некоторым администраторам также нравится включать параметр «Пропустить параметр восстановления из мастера установки BitLocker». Это не позволяет пользователям сохранять или распечатывать собственные копии ключа восстановления.

Вывод

В этой статье я показал вам, как настроить Active Directory для хранения ключей восстановления BitLocker для съемных дисков. В части 4 я покажу вам, как работает процесс восстановления.

- Использование BitLocker для шифрования съемных носителей (часть 4)