Использование BitLocker для шифрования съемных носителей (часть 2)

- Использование BitLocker для шифрования съемных носителей (часть 4)

Введение

Настройки по умолчанию в Windows 7 позволяют пользователям решать, хотят ли они шифровать данные на съемных устройствах и когда. В этой статье объясняется, как обеспечить безопасность BitLocker более единообразным образом с помощью параметров групповой политики.

В первой части этой серии статей я показал вам, как вы можете вручную использовать BitLocker для шифрования содержимого USB-накопителя. Хотя процедура, которую я показал вам в прошлый раз, работает достаточно хорошо, она имеет тенденцию оставлять многое на волю случая. Представьте, например, что ваша компания хранит много конфиденциальной информации в файле. В идеале вы, вероятно, хотели бы, чтобы какие-либо из этих данных никогда не выходили за дверь. Однако в действительности у вас могут быть сотрудники, чьи рабочие функции требуют наличия определенных данных, даже если они не подключены к сети.

Поскольку последнее, что вы хотите, — это чтобы сотрудник потерял USB-накопитель, заполненный личной информацией обо всех клиентах организации, шифрование является абсолютной необходимостью. BitLocker to Go определенно может обеспечить тип шифрования, который вам нужен, но метод шифрования, который я продемонстрировал в первой части серии, требует, чтобы пользователи вручную шифровали свои собственные флэш-накопители USB.

Очевидно, что мы не можем просто отдать шифрование в руки пользователя и доверить ему это (особенно когда на карту поставлено так много). К счастью, нам это не нужно. Windows 7 и Windows Server 2008 R2 включают параметры групповой политики, которые можно использовать для управления тем, как и когда используется шифрование BitLocker.

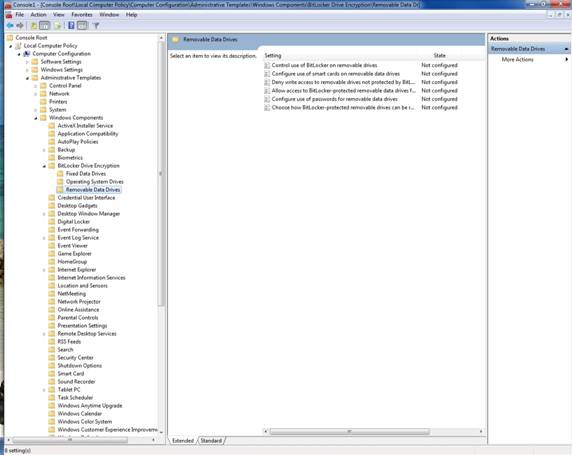

Редактор объектов групповой политики содержит довольно много различных параметров групповой политики, связанных с шифрованием BitLocker, но есть целая папка, содержащая параметры, относящиеся к шифрованию BitLocker съемных носителей. Вы можете получить доступ к этой папке в разделе Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsШифрование диска BitLockerСъемные диски с данными. Вы можете увидеть доступные параметры групповой политики в этой папке на рисунке A.

Рисунок А: Все настройки, связанные с шифрованием BitLocker съемных носителей, хранятся в папке Removable Data Drives.

Контролируйте использование BitLocker на съемных дисках

Первый параметр групповой политики, который я хочу вам показать, — это параметр «Управление использованием BitLocker на съемных дисках». Как следует из названия, этот параметр позволяет вам контролировать, разрешено ли пользователям шифровать съемные носители с помощью BitLocker.

В самом простом случае отключение этого параметра запрещает пользователям шифровать съемные носители, тогда как пользователи могут использовать BitLocker для шифрования съемных носителей, если вы вообще ничего не делаете. Однако есть еще кое-что.

Если вы решите включить этот параметр групповой политики, вы можете установить два параметра. Первый из этих параметров позволяет выбрать, разрешать ли пользователям применять защиту BitLocker на съемных дисках с данными. Очевидно, что этот параметр немного избыточен, но причина, по которой Microsoft решила включить его, заключалась в том, что он позволяет вам контролировать этот параметр и следующий параметр, о котором я собираюсь поговорить независимо, когда параметр групповой политики включен.

Второй параметр позволяет пользователям приостанавливать и расшифровывать защиту BitLocker на съемных дисках с данными. Другими словами, вы можете разрешить или запретить пользователям отключать BitLocker для съемных запоминающих устройств.

Настройка использования смарт-карт на съемных дисках

Этот параметр групповой политики позволяет контролировать, можно ли использовать смарт-карты в качестве механизма проверки подлинности пользователей для доступа к зашифрованному содержимому BitLocker. Если вы решите включить этот параметр групповой политики, то есть дополнительная опция, которую вы можете использовать, чтобы требовать использования смарт-карт. Если вы выберете этот вариант, пользователи смогут получить доступ к зашифрованному содержимому BitLocker только с помощью проверки подлинности на основе смарт-карты.

Запретить запись на съемные диски, не защищенные BitLocker

Параметр «Запретить запись на съемные диски, не защищенные BitLocker» является одним из наиболее важных параметров групповой политики, связанных с шифрованием съемных носителей. Если вы включите этот параметр, Windows будет проверять каждое съемное запоминающее устройство, вставленное в компьютер, чтобы убедиться, что шифрование BitLocker включено. Если BitLocker не включен на диске, диск рассматривается как доступный только для чтения. Пользователям предоставляется доступ на запись только в том случае, если на диске включен BitLocker. Таким образом, вы можете запретить пользователям записывать данные на незашифрованные съемные носители.

Когда вы включаете этот параметр групповой политики, вам также предоставляется возможность блокировать доступ на запись к устройствам, настроенным в другой организации. Эта опция может иметь большое значение для предотвращения несанкционированного использования съемных носителей.

Представьте, например, что вы хотите убедиться, что только авторизованные пользователи записывают данные на съемные диски и что любые данные, записываемые на съемные диски, шифруются. Теперь предположим, что недовольный сотрудник решает скопировать список ваших клиентов на флешку. Если одной из ваших заявленных целей является предотвращение записи данных на съемные устройства в незашифрованном формате, вы, естественно, включите параметр «Запретить запись на съемные диски, не защищенные BitLocker».

Это даст вам некоторую степень защиты, но пользователь по-прежнему может включить BitLocker на домашнем компьютере, зашифровать USB-накопитель, а затем принести зашифрованный диск в офис и записать на него данные. Включение параметра «Не разрешать доступ для записи к устройствам, настроенным в другой организации» позволяет Windows посмотреть, откуда взялось съемное запоминающее устройство. Если устройство было зашифровано другой организацией, BitLocker откажет в доступе на запись к устройству.

Разрешить доступ к съемным дискам, защищенным BitLocker, из более ранних версий Windows

Я склонен думать, что эта опция немного неправильно названа. Реальность такова, что Windows на самом деле не важно, какая версия Windows использовалась для форматирования съемного диска. Вместо этого этот параметр позволяет вам разрешить или запретить пользователям разблокировать диски, зашифрованные BitLocker, которые были отформатированы в файловой системе FAT.

Если вы включите этот параметр, вы можете включить еще один параметр, который предотвратит установку BitLocker to Go Reader на диски, отформатированные в файловой системе FAT.

Настройка использования паролей для съемных дисков с данными

Это одна из наиболее понятных настроек. Это позволяет вам контролировать, хотите ли вы требовать использования пароля для разблокировки содержимого съемных дисков. Предполагая, что вы хотите защитить паролем съемные диски, у вас есть возможность контролировать требования к длине и сложности пароля.

Вывод

Параметры групповой политики, которые я показал вам, имеют большое значение для управления тем, как BitLocker используется со съемными носителями. Однако одна из проблем с шифрованием данных заключается в том, что если ключи шифрования потеряны, данные невозможно расшифровать. В части 3 я покажу вам, как избежать этой проблемы, сохраняя ключи шифрования в Active Directory.

- Использование BitLocker для шифрования съемных носителей (часть 4)