Использование BitLocker для шифрования съемных носителей (часть 1)

Введение

Пользователи, работающие за пределами организации, всегда представляли собой особую проблему безопасности для ИТ-сотрудников. С одной стороны, мобильным сотрудникам необходим доступ к корпоративным данным на своих ноутбуках или мобильных устройствах. С другой стороны, размещение данных на таких устройствах подвергает данные риску компрометации в случае потери или кражи устройства.

Именно по этой причине многие организации запрещают сотрудникам хранить данные на ноутбуках или мобильных устройствах. Однако такой подход не всегда практичен. Запрет пользователям размещать данные на своих ноутбуках или мобильных устройствах означает, что пользователям придется подключаться к Интернету в любое время, когда им потребуется доступ к данным, а, как мы все знаем, доступ в Интернет не всегда доступен. Например, мобильные пользователи часто пытаются выполнить какую-то работу во время длительного перелета. Однако, если пользователь не может получить доступ к каким-либо данным без подключения к Интернету, это продуктивное время будет потрачено впустую.

За прошедшие годы Microsoft создала несколько различных решений, предназначенных для защиты данных, хранящихся на ноутбуках. Например, в Windows Vista Microsoft представила функцию шифрования диска BitLocker. Эта функция позволяет зашифровать весь жесткий диск ноутбука.

Несмотря на то, что BitLocker превосходит шифрование на уровне файлов, которое ранее было доступно в Windows XP, у BitLocker есть свои ограничения. Например, версия BitLocker для Windows Vista могла шифровать только системный том. Если компьютер содержит другие тома, то для защиты этих томов по-прежнему необходимо использовать шифрование EFS или сторонний продукт шифрования.

Еще одним серьезным ограничением BitLocker была его неспособность шифровать съемные носители. Хотя поначалу это может показаться не таким уж большим делом, важно помнить, что флэш-накопители USB стали повсеместными. Кроме того, мощность таких устройств за последние несколько лет увеличилась в геометрической прогрессии. Все это означает, что огромные объемы данных могут быть легко сохранены в небольшом, недорогом и легко теряемом устройстве, которое не предлагает собственных возможностей шифрования. Самое страшное заключается в том, что, поскольку USB-накопители маленькие и недорогие, пользователь может даже не заметить их пропажу.

Когда Microsoft создавала Windows 7, одной из задач, которую они намеревались сделать, было устранение различных недостатков BitLocker. Некоторые из этих улучшений включают в себя:

- BitLocker теперь может шифровать все тома системы, а не только том, содержащий операционную систему.

- Теперь система выполняет проверку целостности как часть процесса загрузки. Это помогает убедиться, что компьютер не был взломан в автономном режиме и что зашифрованный диск находится на исходном компьютере.

- Теперь можно переместить зашифрованный жесткий диск на другой компьютер или заменить системную плату в системе, зашифрованной BitLocker, без потери доступа к зашифрованным файлам.

- Windows защищает от атак с холодной загрузкой, требуя от пользователей либо ввода PIN-кода, либо вставки флэш-накопителя USB, содержащего ключевой материал, перед загрузкой компьютера или выходом из спящего режима.

- Ключи восстановления BitLocker теперь хранятся в Active Directory. Эти ключи можно использовать для восстановления доступа к зашифрованным данным BitLocker в случае, если пользователь забудет свой PIN-код или потеряет флэш-накопитель USB, содержащий информацию о ключах.

BitLocker с собой

Возможно, наиболее важной новой функцией BitLocker является BitLocker to Go. BitLocker to Go позволяет шифровать съемные устройства хранения данных, например флэш-накопители USB. Таким образом, если съемный носитель будет утерян или украден, содержащиеся на нем данные не будут скомпрометированы.

Как и следовало ожидать, шифрование BitLocker не включено по умолчанию для USB-накопителей. Однако шифрование BitLocker может быть включено либо администратором (через настройки групповой политики), либо конечным пользователем.

Что приятно, так это то, что Microsoft упростила для конечного пользователя включение шифрования BitLocker. Функциональность BitLocker теперь интегрирована непосредственно в проводник Windows. Это означает, что если конечный пользователь хочет включить шифрование BitLocker для USB-устройства, ему не нужно возиться с панелью управления в поисках правильной настройки.

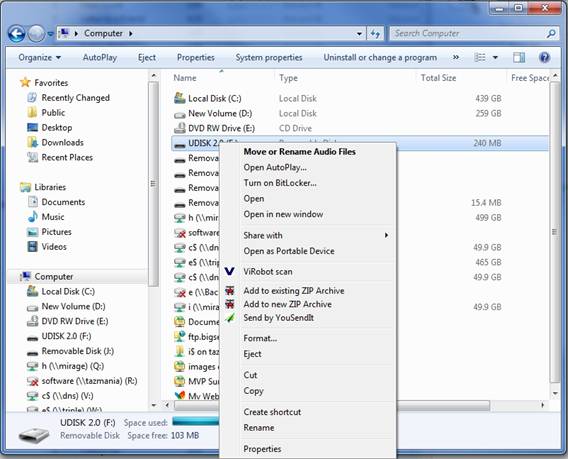

Чтобы понять, что я имею в виду, взгляните на рисунок A. На этом рисунке я вставил флэш-накопитель USB в компьютер под управлением Windows 7. Когда я щелкаю правой кнопкой мыши на флэш-накопителе USB, Windows отображает параметр для включения БитЛокер.

Рисунок А:

Проводник Windows теперь содержит возможность включения BitLocker

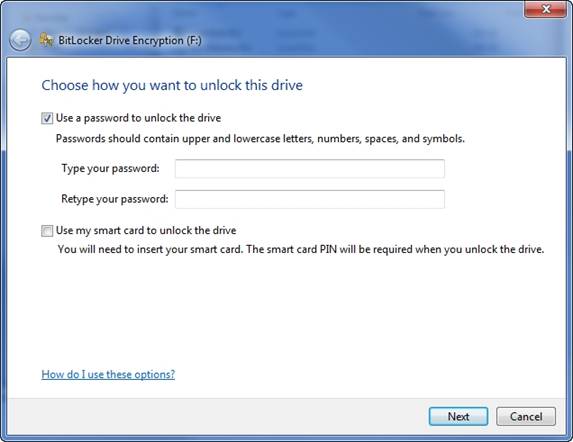

Если я выберу параметр «Включить BitLocker», BitLocker будет включен только для выбранного диска, а не для всей системы. Когда вы включаете BitLocker, Windows предложит вам ввести пароль, который вы можете использовать для разблокировки диска. Как видно на рисунке B, у вас также есть возможность использовать смарт-карту для разблокировки диска.

Рисунок Б:

Вы должны указать пароль и / или смарт-карту, которую можно использовать для разблокировки диска.

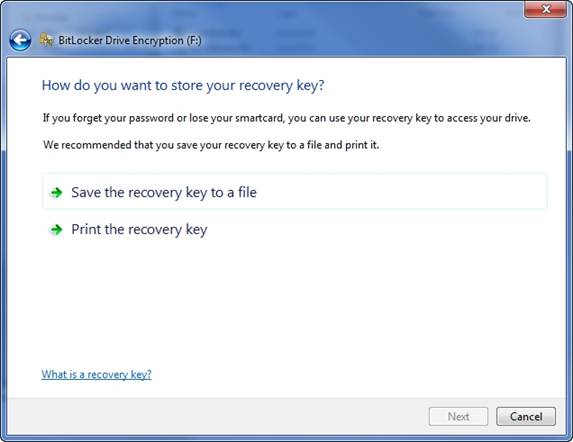

После ввода пароля Windows создает ключ восстановления и предлагает либо сохранить ключ восстановления в файл, либо распечатать ключ восстановления, как показано на рисунке C. На рисунке вы заметите, что кнопка «Далее» неактивна до тех пор, пока вы выполняете хотя бы одно из этих действий. Microsoft требует, чтобы ключ восстановления был сохранен или распечатан, чтобы предотвратить потерю данных из-за забытых паролей.

Рисунок С:

Вы должны сохранить или распечатать ключ восстановления

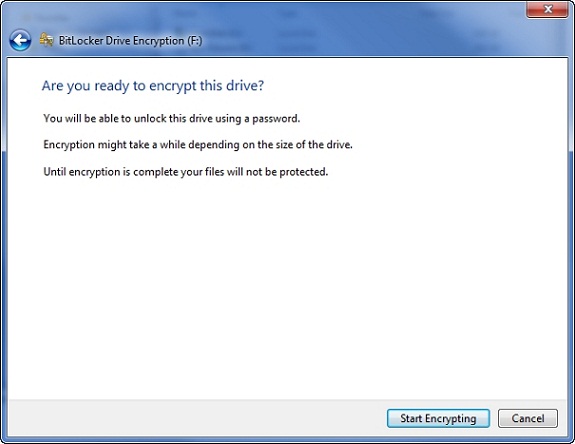

После сохранения или печати ключа восстановления пришло время зашифровать диск. Для этого просто нажмите кнопку «Начать шифрование», показанную на рисунке D.

Рисунок D:

Нажмите кнопку «Начать шифрование», чтобы зашифровать диск.

Использование зашифрованного флэш-накопителя

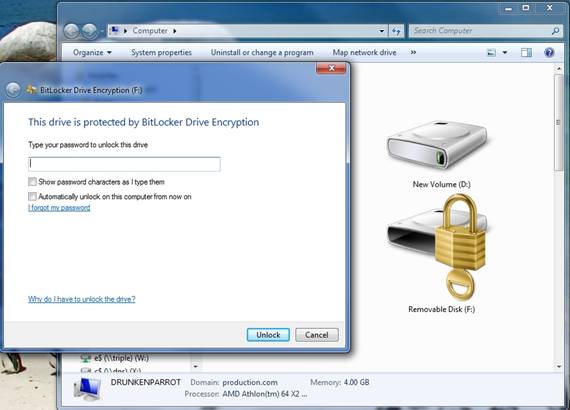

Использование зашифрованной флешки на самом деле не сильно отличается от использования любой другой флешки. Если вы посмотрите на рисунок E, то увидите, что когда я вставляю флешку, мне предлагается ввести пароль. Вы также заметите, что на значке диска изображен замок.

Рисунок Е:

При вставке зашифрованной флешки требуется ввести пароль

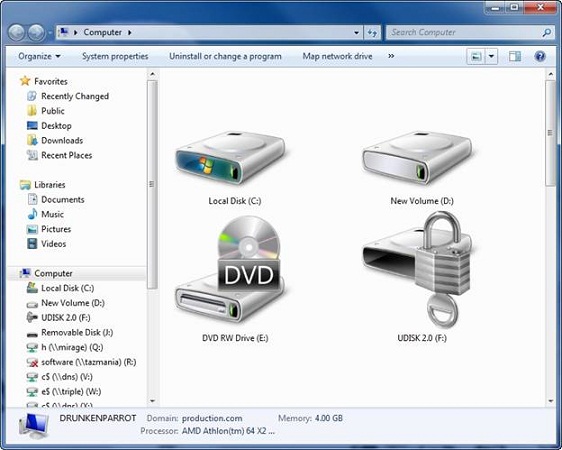

После ввода пароля значок изменится, показывая, что диск разблокирован, как показано на рисунке F.

Рисунок F:

После ввода пароля диск разблокируется

Другие операционные системы

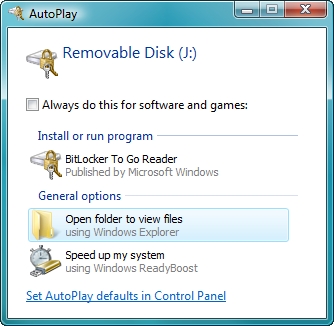

Поскольку BitLocker to Go был впервые представлен в Windows 7, вам может быть интересно, что произойдет, если вы вставите зашифрованный флэш-накопитель в компьютер с более старой операционной системой. На рис. G показано, что происходит, когда вы вставляете зашифрованный флэш-накопитель в машину под управлением Windows Vista.

Рисунок G:

Vista дает вам возможность установить BitLocker для Go Reader.

Хотя Vista изначально не поддерживает BitLocker to Go, вам предоставляется возможность установить BitLocker to Go Reader. Этот ридер хранится на зашифрованном диске (в незашифрованном формате), поэтому его можно установить, даже если у вас нет доступа в Интернет.

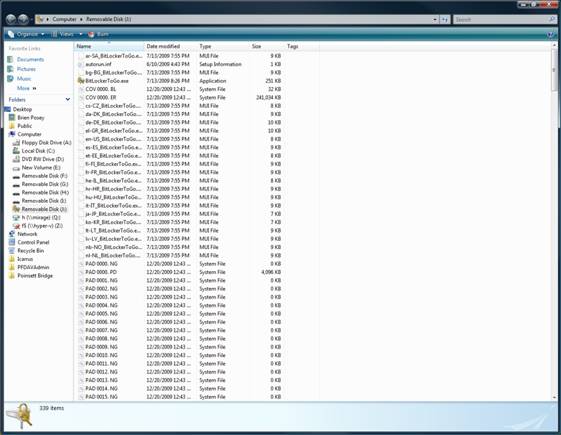

Поскольку диалоговое окно также содержит возможность открыть папку для просмотра файлов, я решил нажать на эту опцию, чтобы посмотреть, что отобразит Vista. Как вы можете видеть на рисунке H, Vista показывает вам некоторые системные файлы BitLocker Reader. Все фактические данные, хранящиеся на диске, содержатся в серии зашифрованных файлов.NG.

Рисунок Н:

BitLocker to Go Reader хранится на флэш-накопителе.

Вывод

В этой статье я показал вам, как вы можете использовать BitLocker to Go для ручного шифрования USB-накопителя. Во второй части этой серии я покажу вам, как можно использовать групповые политики для автоматизации процесса.

- Использование BitLocker для шифрования съемных носителей (часть 4)