Использование аутентификации Active Directory на балансировщике нагрузки KEMP

Большинство ИТ-специалистов используют Active Directory и ее простой процесс проверки подлинности на своих рабочих станциях и серверах, а также для общих приложений Microsoft (Exchange, Skype для бизнеса, SharePoint, файловый сервер и т. д.). В большинстве этих сценариев пользователь проходит проверку подлинности только один раз на устройстве, а затем можно перейти ко всем другим приложениям, работающим в этом сеансе.

Однако подавляющее большинство ИТ-сред состоит не только из приложений Microsoft. В конечном итоге нам может понадобиться управлять несколькими компонентами, такими как балансировщики нагрузки, коммутаторы, брандмауэры, программное обеспечение для защиты от спама и устройства в целом. В большинстве случаев я заметил, что администраторы сохраняют локальную аутентификацию на устройствах этого типа, что делает их более безопасными (вроде как), но создает проблемы в управлении по нескольким причинам:

- Сложно управлять, когда у вас несколько устройств и они используют разные пароли.

- Использование одного и того же пароля или похожего пароля для всех устройств не является лучшей практикой безопасности.

- Если администратор покидает компанию, то это ручной процесс и требует знания текущего пароля. Если администратор был единственным, кто знал пароль, и если он или она ушли в не очень хороших отношениях, у нового администратора могут быть большие проблемы.

- Если вы отключите учетную запись в Active Directory, у пользователя по-прежнему будет доступ к некоторым компонентам вашей инфраструктуры.

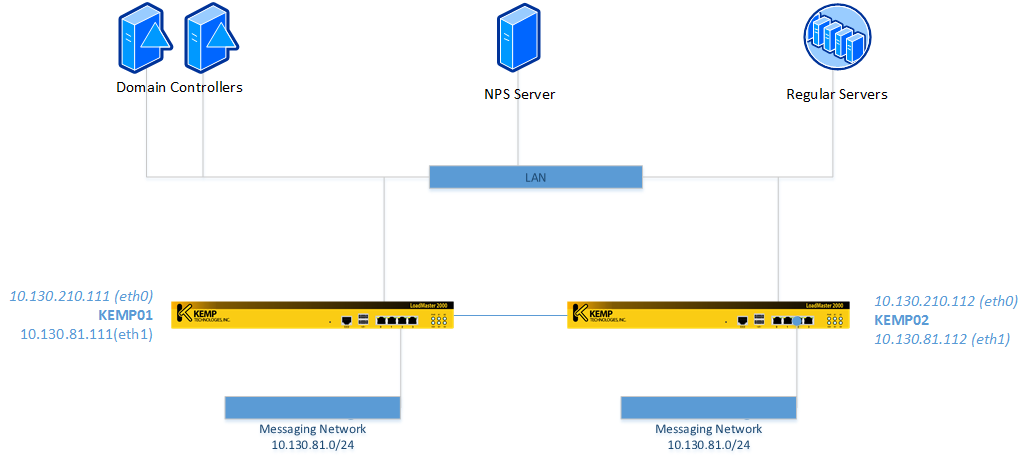

В этой статье мы рассмотрим процесс настройки балансировщика нагрузки KEMP для использования Active Directory в процессе аутентификации и авторизации. Балансировщик нагрузки KEMP — это устройство, способное балансировать трафик между несколькими приложениями. Он может делать гораздо больше, но для целей этой статьи мы будем использовать простую среду, как показано на изображении ниже.

По умолчанию любой KEMP будет использовать имя пользователя bal и начальный пароль 1fourall. Прежде чем мы начнем настраивать интеграцию с Active Directory, необходимо настроить несколько вещей в балансировщике нагрузки:

- Создайте группу Active Directory, члены которой смогут получить доступ к устройствам KEMP. В этом уроке мы будем использовать Network-CA-SWAdmins.

- Включите управление сеансом на устройстве KEMP: нажмите «Сертификаты и безопасность», «Административный доступ к WUI» и установите флажок «Включить управление сеансом».

- Бал-администратор и его пароль никогда не исчезнут — это локальный администратор KEMP. Обязательно установите надежный пароль и сохраните его в конверте на случай, если он понадобится вам в будущем, но не сообщайте этот пароль.

Шаг 1: Настройка клиента RADIUS

На этом этапе мы настроим связь между KEMP и сервером NPS.

Первым шагом является получение IP-адреса, который будет использоваться KEMP для подключения к серверу NPS. На диаграмме мы видим, что это будет 10.130.210.11; если вы не уверены, какой IP-адрес, на консоли управления KEMP разверните System Configuration, Network Setup и щелкните доступные интерфейсы eth0, eth1 и т. д.

Второй шаг — создать клиент на сервере NPS. Войдя в консоль Network Policy Server, разверните RADIUS Clients and Servers, щелкните правой кнопкой мыши RADIUS Clients и выберите New. В новом окне назначьте IP-адрес, полученный на предыдущем шаге, создайте общий секрет и скопируйте эту информацию.

Пора вернуться к консоли KEMP. Разверните раздел «Сертификаты и безопасность» и нажмите « Удаленный доступ», затем нажмите «Параметры авторизации WUI ».

На новой странице определите IP-адрес сервера RADIUS и сохраните общий секрет, который был скопирован на предыдущем шаге. (Обязательно нажмите «Установить секрет», чтобы сохранить информацию.) И последнее, но не менее важное: убедитесь, что в строке RADIUS установлены флажки «Аутентификация» и «Авторизация».

Шаг 2: Настройка авторизации

На этом шаге мы настроим сетевые политики, которые позволят группе Active Directory, которую мы уже определили, входить в систему на устройстве KEMP. Процесс несложный, но требует внимания. Вот шаги, которые вы должны выполнить:

1. Войдите на сервер политики сети.

2. Разверните «Политики», щелкните правой кнопкой мыши «Политики сети» и выберите «Создать».

3. На странице Specify Network Policy Name and Connection Type присвойте имя политике и нажмите Next.

4. На странице «Укажите условия» нажмите « Добавить», выберите «Группы Windows», нажмите « Добавить группы», введите имя группы и дважды нажмите «ОК». Мы должны вернуться на главную страницу мастера. Нажмите «Далее».

5. На странице «Задать права доступа» нажмите «Далее».

6. На странице «Настроить методы проверки подлинности» оставьте выбранными только следующие параметры: Зашифрованная проверка подлинности Microsoft (MS-CHAP), Пользователь может изменить пароль после истечения срока его действия и Незашифрованная проверка подлинности (PAP, SPAP). Нажмите «Далее».

7. На странице «Настроить ограничения» просто нажмите «Далее».

8. На странице «Настройка параметров »… будьте готовы, это боль. Лучше всего удалить все записи, перечисленные в стандартном элементе, а затем добавить их точно в порядке, указанном на изображении ниже, и с правильными значениями. После этого просто нажмите Далее.

9. На странице «Завершение новой сетевой политики» нажмите «Готово».

Шаг 3: Окончательные корректировки и тестирование

Перед началом этапа тестирования мы должны убедиться, что новая сетевая политика, которую мы создали на предыдущем шаге, не указана в списке после сетевых политик по умолчанию: «Подключения к Microsoft Routing and Remove Access Server» и «Подключения к другим серверам доступа», потому что эти политики запретить доступ. В конце концов, мы хотим, чтобы наша политика была обработана до того, как она будет отклонена политиками по умолчанию.

Еще одна интересная функция, которую я люблю использовать для своих клиентов, — отключить обычную аутентификацию и определить текст, который будет отображаться перед аутентификацией. Мы можем найти оба параметра в элементе Admin WUI Access, расположенном в разделе Certificates & Security.

После этого следует простой тест: зайдите в веб-консоль KEMP, введите свое имя пользователя и пароль из Active Directory, и вуаля!

Еще одним преимуществом является то, что когда любому новому администратору требуется доступ к системе с этого момента, достаточно просто добавить его или ее в группу. Да, это так просто!