DMZ (демилитаризованная зона) — как использовать ее для защиты сети вашей организации

Бизнес — это не остров, поэтому вы можете ожидать, что пользователи вашей сети будут представлять собой смешанный пакет — от корпоративных быков до кибератак. Вопрос в том, кому вы доверяете ? Будем надеяться, что внутренний бизнес-персонал заслуживает доверия, но как насчет тех, кто не работает в вашем бизнесе? Ответ приходит в виде демилитаризованной зоны, также известной как демилитаризованная зона. Этот инструмент представляет собой связующее звено, в котором ненадежные и доверенные пользователи могут работать в сети вместе.

В этой статье я расскажу, что такое DMZ и как вы можете использовать ее для обеспечения безопасности своего бизнеса. Во-первых, давайте начнем с того, что такое DMZ!

Что такое ДМЗ?

DMZ — это сеть периметра, которая защищает вашу локальную сеть (LAN), предполагая, что все пользователи по умолчанию не являются доверенными. ДМЗ обеспечивает дополнительный уровень безопасности и предотвращает попытки пользователей получить доступ к конфиденциальной или ценной информации о вашем бизнесе.

Эти сети позволяют использовать контроль доступа для защиты вашей организации. Они также мешают злоумышленникам проводить разведывательные мероприятия. Кроме того, они помогают защитить организацию от атак с помощью спуфинга IP.

Теперь, когда вы знаете, что такое демилитаризованная зона и как она вас защищает, давайте посмотрим, зачем она вам нужна!

Зачем вам нужна DMZ

DMZ обеспечивает буфер между конфиденциальными данными организации и внешним миром. Это может быть очень полезно, когда киберпреступники пытаются получить полезные данные для будущих атак с поверхностей, подключенных к Интернету. Если киберпреступник проникнет в демилитаризованную зону, он получит открытые данные только в этой зоне. Это может позволить им использовать демилитаризованную зону и получить доступ, но не предоставит им конфиденциальные данные.

В демилитаризованных зонах действует политика нулевого доверия, в которой все настроено так, чтобы для работы требовалось явное, а не предполагаемое доверие. Это означает, что даже если злоумышленник попадет в демилитаризованную зону, у него не будет другого выбора, кроме как попытаться найти путь в вашу сеть из этого места. Делать это в среде с нулевым доверием сложно. Часто киберпреступники ищут слабые места в вашей сети, чтобы получить к ней доступ, и предпочитают самый простой маршрут.

Если они наткнутся на демилитаризованную зону, большинство киберпреступников решат использовать альтернативный метод атаки на вас, такой как социальная инженерия, электронная почта или атаки с внедрением веб-сайтов. В качестве альтернативы вы можете попробовать войти через дверь и попытаться использовать эксплойты для чтения карт или USB-кабель с резиновой уткой.

Теперь у вас есть знания о силе DMZ. Давайте поговорим о том, как вы можете создать его для своей организации.

Как создать демилитаризованную зону

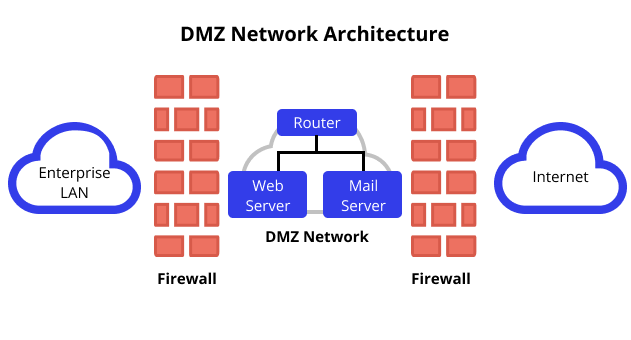

Простой способ создать DMZ — добавить серверы или ресурсы DMZ, выходящие из интернет-маршрутизатора и сразу после внешнего брандмауэра. Внешние стороны будут перенаправлены в расположение этой демилитаризованной зоны. Ваша внутренняя сеть также будет подключена к тому же маршрутизатору с помощью другого брандмауэра.

На изображении выше вы можете увидеть, как DMZ работает в вашей сети. Вы можете видеть сеть DMZ прямо между локальной сетью вашей организации и Интернетом, а брандмауэры защищают DMZ с обеих сторон.

Кроме того, помните, что вам потребуется создать правила контроля доступа для исходящего и входящего трафика для портов, используемых для блокировки внешних пользователей, подключенных непосредственно к внутренней сети.

Ну вот! Теперь вы знаете, как легко создать DMZ! Давайте закругляться сейчас.

Последние мысли

Сети DMZ являются основным продуктом для большинства предприятий, помогающим защитить их чувствительные и критически важные системы. В этой статье я рассказал о преимуществах демилитаризованной зоны и о том, как ее можно успешно реализовать.

При создании DMZ убедитесь, что вы настроили необходимые элементы управления доступом. Правильно настроенные элементы управления доступом обеспечат среду с нулевым доверием. Также не забудьте отключить неиспользуемые порты. В любом случае, вы должны делать это как часть вашей основной процедуры обеспечения безопасности операций.

У вас есть еще вопросы по DMZ? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже!

Часто задаваемые вопросы

Что такое сеть DMZ?

Сеть DMZ или демилитаризованная зона — это сеть периметра, которая защищает вашу локальную сеть (LAN), предполагая, что все пользователи по умолчанию не являются доверенными. Это способствует реализации политики нулевого доверия в контролируемой среде. В свою очередь, это помогает уменьшить количество направлений атаки на критически важные данные. Кроме того, демилитаризованная зона обеспечивает буфер, который не позволяет пользователям получить доступ к конфиденциальной и ценной информации о вашем бизнесе.

От чего сеть DMZ защищает мой бизнес?

Сеть DMZ не позволяет злоумышленникам проводить разведку и захват личных или основных целей. Это также помогает защитить организацию от атак с помощью подмены IP-адресов. Рассмотрите возможность использования 4-го поколения или выше брандмауэр как услуга (FWaaS), помогающий защитить вашу облачную или облачно-гибридную среду.

Что такое разделение сети?

Сегрегация сети позволяет вам контролировать, где определенные пользователи или трафик могут получить доступ и работать. Одним из примеров является использование DMZ. Он предполагает, что все пользователи внутри него не являются доверенными и настроены на требование явного, а не предполагаемого доверия. Это помогает защитить конфиденциальные или важные данные вашего бизнеса от киберпреступников.

Должен ли я использовать сетевое разделение в своем бизнесе?

Полезно иметь разные типы разделения сети в зависимости от уровня доверия. Например, основные бизнес-серверы на месте могут быть физически и цифровым образом отделены от пользователей, кроме администраторов. Сеть демилитаризованной зоны (DMZ) — это сеть периметра, которая позволяет предоставлять доступ к ресурсам ненадежным пользователям и действует как буфер между доверенными и ненадежными пользователями.

Как сети DMZ повышают безопасность?

В демилитаризованных зонах действует политика нулевого доверия, в которой все настроено так, чтобы для работы требовалось явное, а не предполагаемое доверие. Это означает, что даже если злоумышленник попадет в демилитаризованную зону, ему придется найти путь из этого места, чтобы атаковать остальную часть вашей сети. Делать это в среде с нулевым доверием для них проблематично, поэтому по этой причине вам следует рассмотреть возможность использования DMZ.